隨著網絡基礎設施的不斷發展和電子政務比重的不斷增加,網絡規模逐漸擴大,安全數據日益增多,網絡安全問題也被提到了至關重要的位置。

在學校業務信息化、數字化的同時,網絡威脅手法也在不斷演變,網絡安全威脅也變得更加復雜,但是現有的安全產品,如防火墻、入侵檢測系統、入侵防御系統、漏洞掃描系統和防毒系統等卻各自為政,并不能全面地、有機地發現網絡中存在的安全問題。

近年來,網絡安全態勢感知已經引起了研究人員以及各大廠商的廣泛關注。網絡安全態勢感知能夠融合所有可以獲取的信息,全面感知網絡威脅態勢,提高網絡監控能力,可視化網絡安全狀態,為網絡安全管理者提供決策依據,提高應急響應能力[1]。因此,為解決北京大學醫學部網絡安全所面臨的問題,本文提出了主動防御模式的網絡安全態勢感知方案。

網絡安全面臨的問題

從1996年“211”校園網建設項目啟動,到2016年進行校園網絡建設改造,北京大學醫學部主干線速率從155Mbps升至萬兆,校園物理服務器增至24臺,校園虛擬服務器增至123臺,虛擬化存儲升至90TB。

隨著北京大學醫學部網絡規模的逐漸擴大,網絡管理人員的安全意識也逐步深入,并組織上架了各種安全防護產品,如防火墻、安全審計產品、入侵檢測產品和漏洞掃描系統等。但隨著大數據時代的來臨,網絡安全面臨著新的挑戰:

1.海量日志處理問題

北京大學醫學部信息化建設經過數十年的發展,網絡幾乎覆蓋校園的每一個角落。

一方面,學生與教職員工的各類電子設備,如手機、平板電腦、筆記本和科研服務器等,成為校園網絡日志數據的重要源頭,每天都會產生大量的上網行為日志;另一方面,隨著網絡規模的擴大,網絡設備本身也會產生大量的操作系統日志與設備日志。

如何從海量日志中挖掘有效信息是一項重要任務,而采用傳統的日志分析軟件卻無法高效、實時地分析處理海量日志。

2.傳統安全設備各自為政

在現在的網絡安全體系中,查殺病毒安裝防病毒軟件、防御外部普通的攻擊安裝防火墻、防入侵購買入侵檢測系統、防范Web攻擊采用漏洞掃描系統。

但是這些設備都是單一的、分散的,需要網絡管理人員逐一配置,并人工匯總分析這些設備產生的數據,缺乏綜合性、全局性和連續性的功能,只是設備的堆疊,不能實現安全設備之間的協同聯動。

3.高級持續性威脅(Advanced

Persistent Threat,APT)興起

隨著以APT為代表的新型攻擊的發展[2],網絡安全形勢發生了巨大的改變,APT攻擊已經成為高危的網絡攻擊方式。

與傳統的數據庫注入、跨站腳本攻擊、病毒與木馬的威脅不同,APT攻擊具有破壞性更大、隱蔽性更強與持久性更高等特征。

而現有的網絡安全防御設備的告警信息都各自存放,沒有從全方位的整體視角來看待安全問題,因而難以實現從海量日志中發現APT。

網絡安全態勢感知方案

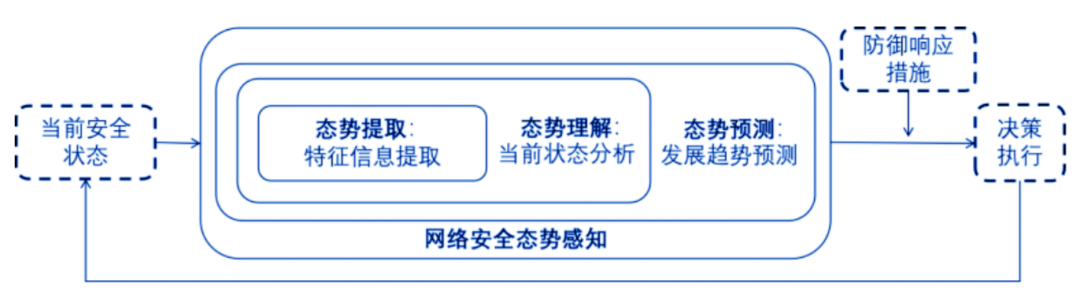

自從1999年美國空軍通信與信息中心的T.Bass提出網絡空間態勢感知(Cyberspace Situation Awareness,CSA)的概念[3]以來,各專家學者基于此概念提出了不同的改進模型。綜合多種不同的模型得出,網絡安全態勢感知指的是

“采集導致網絡狀態產生變化的安全態勢要素,并使用相關數學理論和數據處理技術,呈現和預警網絡系統的安全狀態和趨勢”[4]。

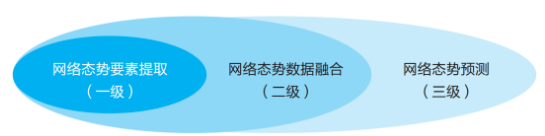

從概念中可以看出網絡安全態勢感知包含三個層次:網絡態勢要素提取、網絡態勢數據融合和網絡態勢預測,如圖1所示。

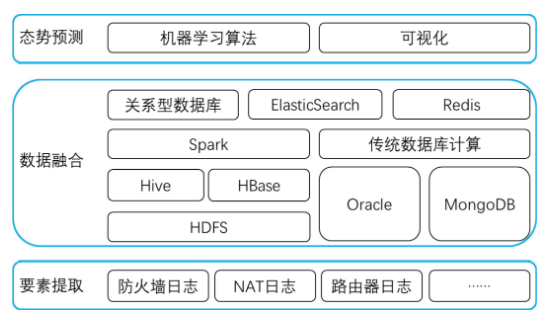

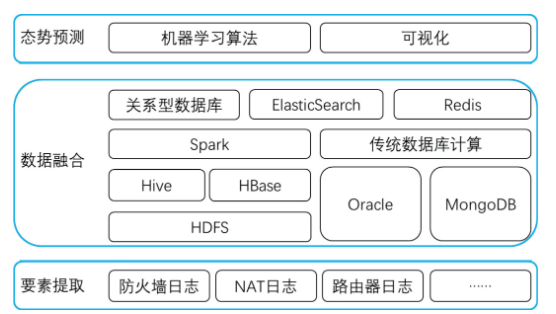

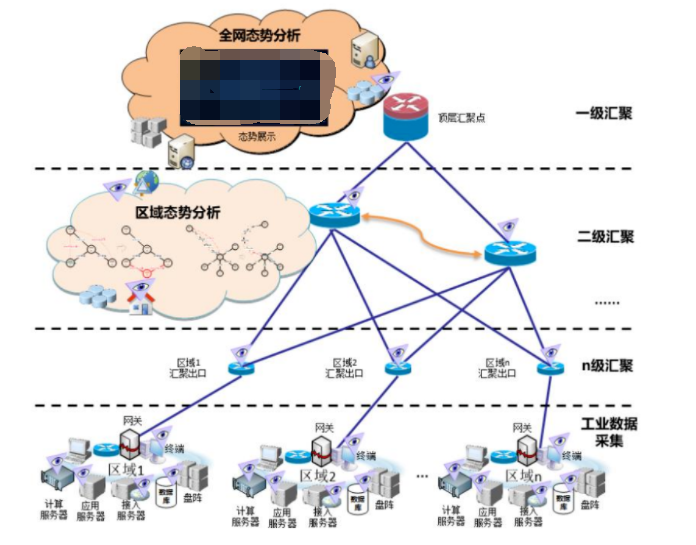

針對網絡安全面臨的三個問題,結合態勢感知概念設計了網絡安全態勢感知方案,如圖2所示。

圖2 網絡安全態勢感知框架

該方案分為三個層次:

1.要素提取。要素提取是網絡安全態勢感知的基礎。同時,它也是網絡安全態勢感知平臺搭建的第一步。全面的態勢要素提取對于平臺的效果十分重要,不同來源、不同類型的日志是態勢感知平臺的信息源。

2.數據融合。數據融合是網絡安全態勢感知的保障。它是把孤立的、各自存儲的數據融合到一起,形成協同聯動的數據。這不僅為網絡安全的態勢感知提供了數據接口,也為日志治理提供了通道。

3.態勢預測。態勢預測是網絡安全態勢感知的關鍵。態勢感知平臺的效果很大程度上取決于態勢預測的準確性。利用態勢預測結果,可以提高突發事件的應急響應能力與網絡系統的監控能力。可視化則是網絡安全態勢感知的一種表達方式。

下面詳細介紹網絡安全態勢感知每一部分的具體情況。

要素提取

要素提取是從網絡架構中提取影響網絡態勢產生變化的要素,是建立網絡安全態勢感知的第一步。

首先,要素提取需具有全面性,包括WEB日志、操作系統日志、網絡及安全設備日志。全面的數據采集是態勢感知的具有整體性、全局性的重要保障。同時,也可以形成對設備的全方面監控。

其次,要素采集方式多樣化。不同的產品有不同的日志輸出方式,多樣化的數據要素采集方法是保證要素提取全面性的重要手段。常用的數據采集方式有:探針、爬蟲、FileBeat采集與SDK接口等。

最后,對提取的要素進行規范化處理。不同產品的日志格式往往大不相同,甚至相同產品不同類型的日志格式也不相同。因此對于下一步數據融合而言,對數據進行規范化處理不可或缺。常用的規范化處理方法包括按照需求正則化處理與使用Logstash、Kafka、ETL等工具處理。

數據融合

數據融合是通過采集與匯聚不同種類、不同來源的數據,依次通過數據描述、數據組織和數據交換三個過程實現數據融合的功能,并且最終通過數據服務對外提供數據檢索和展示功能。

圖2 網絡安全態勢感知框架

如圖2所示,在經過要素提取對數據進行規范化處理之后,使用不同的大數據分布式存儲相結合的方式分類別存儲日志數據。一部分要素,如防火墻日志,使用ElasticSearch及對應的組件存儲和檢索數據,其他要素使用Hive及對應的組件存儲和檢索數據。

ElasticSearch具有強大的聚合統計和全文檢索功能,但不能關聯查詢。Hive具有關聯檢索和數據轉換能力,但實時性能不足。二者相互補充,相互協作,可以對不同來源的數據進行聯合查詢。

數據融合橫向打通了多源異構數據,并且原業務系統任意數據的變動通過數據融合都可以進行實時捕獲。因此,針對威脅事件可以及時地檢索出某段時間執行威脅動作的源IP地址與目的IP地址,然后挖掘出更多有效信息。

態勢預測

根據數據融合提供的數據接口,利用機器學習算法進行態勢預測,識別出各類網絡活動以及異常網絡活動的意圖,從而獲得網絡的安全態勢。

北京大學醫學部采用機器學習算法進行態勢預測。機器學習在描述非線性的復雜系統方面具有良好的表現,且自適應、自組織和無限逼近能力表現優異,因此使用機器學習算法來進行態勢預測。

網絡安全管理人員根據呈現的攻擊、威脅、風險提示,及時作出預判與干預,快速、精準地消除或降低安全威脅隱患。

態勢預測將威脅響應時間從以往的數天縮短至數十分鐘,進一步降低了病毒橫向傳播的幾率。可視化是態勢感知平臺的重要組成部分,通過可視化可以清晰有效地傳達態勢預測信息。

網絡安全態勢預測是一種主動防御機制,其首先對現在及以往的網絡態勢要素進行分析和理解,然后對將來的網絡態勢進行推測,因而是建立動態響應機制的重要保障。

結語

本文針對北京大學醫學部網絡安全面臨的海量日志處理問題、高級持續威脅興起與傳統安全設備弱關聯性的三方面問題,提出了網絡安全態勢感知方案。

該方案采用多種措施,實現了安全要素數據的提取,并利用了兩種分布式數據存儲相結合的方式進行數據融合,最后利用機器學習算法對網絡未來態勢進行預測。該方案提高了學校對海量數據的治理能力,增強了網絡安全的防御能力,同時也增加了安全狀態的可視性。

參考文獻

[1]石樂義, 劉佳, 劉祎豪,等。 網絡安全態勢感知研究綜述[J]。 計算機工程與應用, 2019, 55(24):9.

[2]董剛, 余偉, 玄光哲。 高級持續性威脅中攻擊特征的分析與檢測[J]。 吉林大學學報:理學版, 2019, 57(2):6.

[3] Tadda G , Salerno J J , Boulware D , et al. Realizing situation awareness within a cyber environment[C]// SPIE. SPIE, 2006:624204-624204-8.

[4]胡浩。基于攻擊圖的網絡安全態勢感知方法研究[D]。戰略支援部隊信息工程大學,2018.

作者:耿慧玲(北京大學醫學部網絡安全與信息化技術中心)

電子發燒友App

電子發燒友App

評論