隨著車輛變得更智能、更復雜、連接性越來越強,它們也更容易受到網絡攻擊。現在汽車網絡安全工作的挑戰是跟上黑客的步伐,他們正在不斷設計新的創新方法來攻擊車輛中的軟件和硬件。

根據Upstream 的《2023 年全球汽車網絡安全報告》,與上一年相比,2022 年與應用程序編程接口 (API)相關的深層/暗網活動和事件大幅增加。去年報告的事件中約有 63% 歸因于各種攻擊媒介的黑帽演員。目標包括遠程信息處理和應用服務器、遠程無鑰匙進入系統、ECU、信息娛樂系統、移動應用程序、EV 充電基礎設施和藍牙。

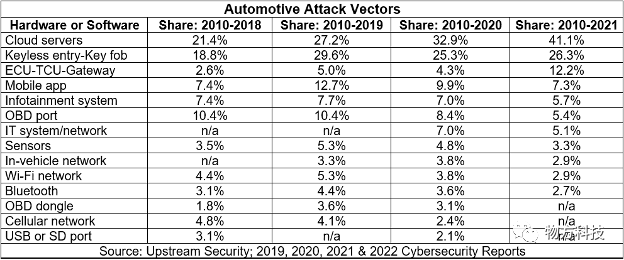

圖 1:2010 年至 2021 年汽車攻擊媒介的沖擊。來源:Upstream

這不是一個新問題。早在 2015 年,兩名安全研究人員就證明了可以遠程控制吉普切諾基并將其駛離道路,導致克萊斯勒召回 140 萬輛汽車。研究人員證明,可以使用蜂窩連接進入娛樂系統,然后訪問其他 ECU。

不過,事實證明這僅僅是個開始。近期,Progressive 和 State Farm 保險公司因盜竊事件頻發,理賠成本高昂,暫時停止向現代和起亞部分車型發放保單。被盜車輛數量增加的一個可能原因是社交媒體展示了如何在不使用車鑰匙的情況下啟動汽車。對此,2023年2月14日,現代宣布為超過100萬輛伊蘭特、索納塔和Venue車型免費升級防盜軟件。

隨著 ECU 和 ADAS 中軟件內容和電子硬件的增加,車輛比以往任何時候都更容易受到黑客攻擊,而且無處可藏。

英飛凌科技安全工程師 Marcus Janke 表示:“該行業正在通過電氣化、越來越多的自動駕駛、軟件定義的汽車和連接性進行轉變。”?“半導體對于微控制器、傳感器、分立安全模塊或電源組件等組件的未來汽車數字化至關重要。但隨著車輛變得更加數字化,車輛的網絡安全對于抵御潛在威脅以及實現這些先進機器的安全可靠運行至關重要。”

大多數電子內容和增強的連接性對于保持競爭力至關重要。“積極采用和利用新興技術趨勢的公司和行業參與者將把自己定位為汽車行業未來的領導者和創新者,”Janke 說。“通過采用新技術,他們可以保持領先地位,保持相關性,并在市場上創造競爭優勢。”

然而,所有這些都為對車輛的遠程攻擊打開了大門,目前,遠程攻擊占各種入口點攻擊總數的 90%。

“首先也是最重要的是無鑰匙進入鑰匙扣,”Rambus 安全 IP 產品管理首席工程師 Thierry Kouthon說。“下一個大目標是手機,用于連接信息娛樂系統或在寒冷天氣遠程加熱汽車。經銷商或機械師使用的車載診斷 (OBD) 是另一個切入點。藍牙、Wi-Fi 和遠程信息處理網絡都可以被黑客訪問,同時隨著電動汽車越來越受歡迎,充電端口將成為另一個目標。”

Riscure首席執行官 Marc Witteman表示:“許多傳感器將使用無線接口來報告問題(例如胎壓傳感)。這些傳感器將是低成本的,但即使這樣它們也需要得到保護。想一想路邊攻擊者廣播“爆胎”警報以在路段上造成嚴重破壞的場景。我們必須確保與車輛以及車輛內部的所有通信都使用強大且經過驗證的安全性。”

車內組件之間的連接提供了更多重要的功能,例如緊急服務,但它也增加了風險,尤其是當車輛連接到互聯網或其他網絡時。Cyient 的首席技術官 Rajaneesh Kini 說:“對一個系統的一次攻擊可能會對整個車輛產生連鎖反應。”

Arteris IP解決方案和業務開發副總裁 Frank Schirrmeister指出了黑客的三個主要目標。“首先,通信系統,即車載網絡,可能容易受到攻擊。其次,控制音頻、導航和其他功能的信息娛樂系統可能是一個潛在的切入點。第三,遠程無鑰匙進入系統等項目可以讓攻擊者在沒有鑰匙的情況下解鎖和啟動車輛。潛在的漏洞包括缺乏加密、弱身份驗證和過時的軟件。這在汽車系統中尤為重要,因為受到攻擊的安全關鍵性可能會導致安全損失。簡單的目標可以是移動應用程序、板載診斷端口以及 Wi-Fi 和藍牙連接等項目。”

硬件和軟件安全措施的結合可以幫助防止漏洞并實時檢測問題,例如提醒驅動程序注意片上網絡 (NoC) 或某些 I/O 通信系統中的意外數據流量。但這只是解決方案的一部分。

供應鏈挑戰

良好的安全性還需要不同公司之間的合作。原始設備制造商需要管理整個供應鏈以關閉安全漏洞,這增加了整個過程的復雜性。

“每增加一個智能子系統,壞人的攻擊面就會增加,”Keyfactor 物聯網戰略和運營高級副總裁 Ellen Boehm 說。“知道系統在車輛內部連接,為發動機、動力轉向或制動器等關鍵系統提供了多種途徑。任何連接系統中的漏洞都可以菊花鏈連接到其他系統。這需要汽車制造商與其一級供應商及其供應商之間建立密切、可信賴的關系。”

BlackBerry 首席技術官 Charles Eagan 指出了安全在軟件供應鏈中的重要性,其中包括無數為車輛本身的軟件堆棧做出貢獻的供應商,以及與公司有業務往來并可能或者可能無法訪問客戶數據。

好消息是原始設備制造商正在認真對待這一挑戰。例如,通用汽車的網絡安全組織實施了基于行業和政府最佳實踐的三支柱方法,以部署縱深防御、監控和檢測以及事件響應,以保護通用汽車及其客戶。該公司還積極參與行業方面的努力,例如 Auto ISAC、Cyber Readiness Institute 和 Cyber Auto Challenge。

與此同時,梅賽德斯-奔馳公開表示,隨著數字化程度的提高,對網絡安全的要求也越來越高。產品安全一直非常重要,公司專注于在每輛汽車的整個生命周期中主動管理漏洞和威脅。

如何應對不斷變化的網絡威脅

? ? ? 建立網絡安全防御是絕對必要的,但隨著網絡威脅的迅速發展,有多種方法,從保護通信協議到在設計周期的早期構建安全性、平衡安全性和成本以及實施新的安全標準.

“我們提倡的是,這些入口中的每一個——除了可能需要物理訪問的 OBD 端口——都需要一個安全的通信協議,并使用信任根和集中式流程進行安全密鑰管理,”Rambus 的 Kouthon 說。“在許多情況下,端口之間的通信,例如無鑰匙鏈,每次都使用相同的數據序列。一旦遭到破壞,黑客就可以進入車輛。”

為了完全安全,每個通信協議都需要使用信任根進行身份驗證,確保密鑰和機密加密數據保密并安全處理。Kouthon 說:“無論何時發現軟件模塊受到威脅,都可以使用信任根將其更新為修復漏洞的新版本。”?“每當硬件設備受到威脅時,也可以使用信任根重新保護它。硬件設備的妥協通常意味著其密鑰已經泄露。這些密鑰可以通過信任根輔助的過程被新密鑰替換。為此,信任根通常會使用未被破壞的秘密恢復密鑰,因為它們位于其硬件保護的安全飛地中。這樣,車輛就可以從網絡攻擊中恢復過來。”

在設計周期的早期構建安全性

? ? 為了有效,需要在設計周期的早期實施安全性,最好是在體系結構級別。但考慮到設計周期的長度,以及沿途新技術的快速發展,這是一個巨大的挑戰。

“即使對于今天的原始設備制造商來說,這也不容易做到,”新思科技汽車軟件和安全高級經理克里斯克拉克說。“如此多的供應商參與了車輛組件的開發,因此獲得架構計劃的統一安全視圖具有挑戰性。”

克拉克通常建議原始設備制造商看看其他行業已經做過的事情。“不要試圖從頭開始。當您從頭開始并嘗試想出適合您或您的組織的東西時,這是非常昂貴的。該成本必須轉回給消費者。利用在安全方面做得很好的現有技術可以幫助 OEM 實現更好的成本效益。原始設備制造商可以從工業領域的工業控制系統或醫療領域的安全機制中提取不同的安全方面,以確保關鍵組件以正確的方式運行,并依賴于汽車行業的安全機制。”

此外,必須在系統級主動處理汽車安全問題。

“安全不僅僅是 SDV 和現代車輛中 SoC 上的硬件,”?Cadence的 Tensilica Xtensa 處理器 IP 產品營銷組總監 George Wall 指出。“這是一個系統級問題,涉及 SoC、軟件以及軟件定義車輛中數百個 SoC 之間的通信和交互。因此,在設計系統時考慮到安全性并在設計周期的早期分析威脅和漏洞至關重要。”

“可信域是安全架構的一個眾所周知的組件,”Wall 繼續說道,并指出專用 IP 允許用戶將他們的系統劃分為安全和不受信任的域,以便只有可信實體才能訪問某些關鍵組件。

這應該有助于原始設備制造商在受到攻擊時重新獲得控制權,并且將來可能會發生許多此類攻擊。

“車內的任何計算單元都是潛在威脅,”紅帽車載操作系統和邊緣副總裁兼總經理 Francis Chow 說。“最脆弱的區域是可以對車載設備(例如 OBD 連接器)進行物理連接或連接的地方,但這些攻擊需要物理訪問。許多其他威脅類型需要了解和緩解。一些威脅試圖在軟件開發過程中引入惡意代碼。其他威脅試圖通過未經授權的入口點入侵正常運行的系統,而有些威脅則針對軟件更新過程。盡管存在許多威脅,開發團隊仍可以努力找出根本問題或漏洞,以確定后續步驟。”

平衡安全成本

? ? 找到一種切實可行的方法來實施足夠的安全性,同時將成本保持在最低水平也很關鍵。

“了解黑客在尋找什么很重要,”Synopsys 的克拉克說。“他們通常不會花費大量的精力和金錢來攻擊最脆弱的目標。他們會尋找簡單的目標,例如鑰匙扣。他們可以對密鑰卡的工作原理進行逆向工程,以便進入車輛,然后竊取車輛內的物品或車輛本身。原始設備制造商可以提高普通攻擊者容易訪問的活動的門檻,并鞏固和強化這些區域,使車輛難以受到一般攻擊。期望 OEM 將車輛加固到任何黑客都無法訪問車輛的程度可能是不現實的。屆時,一輛價值 50,000 美元的車輛將翻倍至 100,000 美元。大多數消費者不會愿意為此買單。此外,

標準可以幫助建立足夠好的基線,而汽車生態系統正在朝著這個方向發展。“例如,NIST 最近剛剛選擇了用于輕量級加密的 Ascon 算法,”Riscure 的 Witteman 說。“這個標準非常高效,可以為所有汽車傳感器提供低成本的安全保障。使用測試工具和服務來驗證所有汽車部件的安全性非常重要,這也可以幫助 OEM 實現 ISO/SAE 21434 合規性。”

最重要的是通信和儀器的可觀察性,以及認證,特別是那些與安全直接相關的部分。“隨著安全與保障齊頭并進,進入 SoC 開發過程的 NoC IP 的安全認證至關重要,”Arteris IP 研究員兼功能安全經理 Stefano Lorenzini 說。出于這個原因,Arteris 正在為其可配置的 NoC IP 提供安全和彈性功能,并與客戶密切合作,以根據 ISO 26262 和 ISO/SAE 21434 實現安全可靠的片上通信。隨著行業快速走向異構集成基于小芯片,一系列全新的安全挑戰正在出現,”

最壞的情況

? ? 如果最好的安全措施被添加到車輛中,但無論如何它都被黑客入侵了怎么辦?答案是密鑰可以與數字孿生方法一起用于恢復系統。這基本上就像關閉計算機并重新啟動,但不一定完全關閉它。

“車輛的任何部分都容易受到網絡攻擊,”?Siemens Digital Industries Software混合和虛擬系統副總裁 David Fritz 說。在攝像頭被黑的情況下;一個攝像頭看到交通燈為“綠色”,而另一個攝像頭看到“紅色”,如果做出錯誤的決定,車輛可能會處于危險境地。如果人類司機仍然負責,問題可能會最小化。但隨著車輛變得越來越自主,這種情況可能會產生致命的后果。”

Fritz 表示,解決方案是實施數字孿生,即實際車輛的數字副本。“存儲的數據是原始功能副本。當在現場檢測到網絡攻擊時,車輛始終可以恢復到識別異常并糾正漏洞的黃金標準。此外,可以通過 OTA 將軟件更新推送到所有車輛,以確保車隊車輛的安全。SOAFEE 等框架特別適合采用這種方法。

編輯:黃飛

?

電子發燒友App

電子發燒友App

評論