ddos攻擊也可以按需服務

ddos攻擊攻擊原理

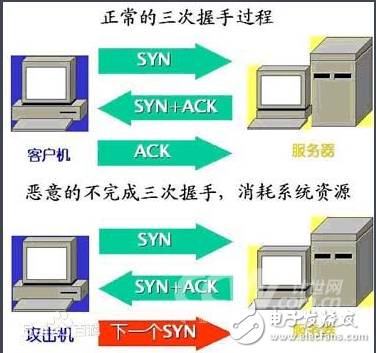

拒絕服務攻擊即攻擊者想辦法讓目標機器停止提供服務或資源訪問。這些資源包括磁盤空間、內存、進程甚至網絡帶寬,從而阻止正常用戶的訪問。其實對網絡帶寬進行的消耗性攻擊只是拒絕服務攻擊的一小部分,只要能夠對目標造成麻煩,使某些服務被暫停甚至主機死機,都屬于拒絕服務攻擊。拒絕服務攻擊問題也一直得不到合理的解決,究其原因是因為這是由于網絡協議本身的安全缺陷造成的,從而拒絕服務攻擊也成為了攻擊者的終極手法。攻擊者進行拒絕服務攻擊,實際上讓服務器實現兩種效果:一是迫使服務器的緩沖區滿,不接收新的請求;二是使用IP欺騙,迫使服務器把合法用戶的連接復位,影響合法用戶的連接。

DDOS(分布式拒絕服務):凡是能導致合法用戶不能夠訪問正常網絡服務的行為都算是拒絕服務攻擊。 也就是說拒絕服務攻擊的目的非常明確,就是要阻止合法用戶對正常網絡資源的訪問,從而達成攻擊者不可告人的目的。

雖然同樣是拒絕服務攻擊,但是DDOS 和DOS 還是有所不同,DDOS的攻擊策略側重于通過很多“僵尸主機”(被攻擊者入侵過或可間接利用的主機)向受害主機發送大量看似合法的網絡包, 從而造成網絡阻塞或服務器資源耗盡而導致拒絕服務, 分布式拒絕服務攻擊一旦被實施, 攻擊網絡包就會猶如洪水般涌向受害主機, 從而把合法用戶的網絡包淹沒, 導致合法用戶無法正常訪問服務器的網絡資源, 因此, 拒絕服務攻擊又被稱之為 “洪水式攻擊” ,常見的 DDOS 攻擊手段有 SYN Flood、ACK Flood、UDP Flood、ICMP Flood、TCP Flood、Connections Flood、Script Flood、Proxy Flood 等;

而 DOS 則側重于通過對主機特定漏洞的利用攻擊導致網絡棧失效、系統崩潰、 主機死機而無法提供正常的網絡服務功能, 從而造成拒絕服務, 常見的 DOS 攻擊手段有 T earDrop、 Land、 Jolt、 IGMP Nuker、 Boink、 Smurf、 Bonk、OOB 等。就這兩種拒絕服務攻擊而言,危害較大的主要是 DDOS 攻擊,原因是很難防范,至于 DOS 攻擊,通過給主機服務器打補丁或安裝防火墻軟件就可以很好地防范DDOS 的表現形式主要有兩種,一種為流量攻擊,主要是針對網絡帶寬的攻擊,即大量攻擊包導致網絡帶寬被阻塞, 合法網絡包被虛假的攻擊包淹沒而無法到達主機; 另一種為資源耗盡攻擊,主要是針對服務器主機的攻擊,即通過大量攻擊包導致主機的內存被耗盡或CPU 被內核及應用程序占完,造成的無法提供網絡服務。

如何判斷網站是否遭受了流量攻擊可通過 Ping 命令來測試,若發現 Ping 超時或丟包嚴重(假定平時是正常的),則可能遭受了流量攻擊,此時若發現和你的主機接在同一交換機上的服務器也訪問不了, 基本可以確定是遭受了流量攻擊。 當然, 這樣測試的前提是你到服務器主機之間的 ICMP 協議沒有被路由器和防火墻等設備屏蔽, 否則可采取 T elnet 主機服務器的網絡服務端口來測試,效果是一樣的。

不過有一點可以肯定,假如平時 Ping 你的主機服務器和接在同一交換機上的主機服務器都是正常的,突然都 Ping 不通了或者是嚴重丟包,那么假如可以排除網絡故障因素的話則肯定是遭受了流量攻擊,再一個流量攻擊的典型現象是,一旦遭受流量攻擊,會發現用遠程終端連接網站服務器會失敗。

相對于流量攻擊而言, 資源耗盡攻擊要容易判斷一些, 假如平時 Ping 網站主機和訪問網站都是正常的,發現突然網站訪問非常緩慢或無法訪問了,而 Ping 還可以 Ping 通,則很可能遭受了資源耗盡攻擊 ,此時若在服務器上用Nistat -na命令觀察到有大量的SYN_RECEIVED、TIME_W AIT、FIN_W AIT_1 等狀態存在,而EST BLISHED 很少,則可判定肯定是遭受了資源耗盡攻擊。還有一種屬于資源耗盡攻擊的現象是,Ping 自己的網站主機 Ping 不通或者是丟包嚴重,而 Ping 與自己的主機在同一交換機上的服務器則正常,造成這種原因是網站主機遭受攻擊后導致系統內核或某些應用程序 CPU 利用率達到 100%無法回應 Ping 命令,其實帶寬還是有的,否則就 Ping 不通接在同一交換機上的主機了。

ddos攻擊也可以按需服務

臭名昭著的 LizardSquad 黑客團隊自家的按需 DDos 攻擊網站 LizardStresser 被人黑入,黑客泄露了這家網站許多機密資料。從這家按需 DDoS 攻擊網站泄露的數據庫來看,這家網站通過收取現金或者比特幣來對目標進行分布式拒絕服務(DDoS)攻擊。可以明確地說,這個網站服務的對象絕大部分底子都不干凈。為了弄清楚到底是誰在用付費 DDoS 攻擊,用來干什么,國外媒體 ArsTechnica 對這個數據庫進行了分析。LizardSquad 黑客團隊旗下付費 DDoS 攻擊網站 LizardStresser.

無論是之前被曝光的的 Booter 網站或者是 LizardSquad 旗下站 LizardStresser,都提供付費 DDoS 攻擊某一目標的服務,而且這些網站都會將攻擊偽裝成合法的載入測試來進行攻擊。LizardStresser 是由最近非常出名的黑客團隊 LizardSquad 創辦的。這個黑客組織在去年的圣誕節期間利用 DDoS 攻擊了微軟的 Xbox Live 和索尼的 PSN 網絡,令許多玩家很長時間無法正常娛樂,這也成為 LizardSquad 宣傳自家 DDoS 服務的廣告。

從那之后,LizardStresser 的服務中就有很大一部分是用在攻擊游戲玩家上。雖然說消費者發起的 DDoS 攻擊中,有很大一部分都是針對 Web 服務器的,也有很大一部分是針對個人或者小型社區游戲服務器的,比如 Minecraft 的服務器。

然而,自從 LizardStresser 上線以來,進展也并非一帆風順。自從 LizardStresser 之后,他們開始利用家用路由器和企業用路由器的漏洞來提供攻擊服務,隨后不少組織成員遭到警方拘捕。上周,LizardStresser 的服務也被人黑入,他們的數據庫被人扒出放在了 Mega 的網盤里。

所有人都可以隨意下載,LizardStresser 客戶的用戶名和密碼,包括網絡地址的日志統統曝光。不管你們相不相信,LizardSquad 用《千禧年數字版權法》來強制 Mega 網盤將文件下線。然而,早就已經有很多人下載好了數據庫文件,現在這些用戶的數據都可以被人查看,也算是遭到了一定的攻擊。

另外一個潛在的問題就是混亂的用戶 IP 地址。為了防止用戶將賬號分享給其他人使用,LizardStresser 會檢查賬號當前 IP 地址是否與注冊時的 IP 地址一致。但是只要稍微懂點密碼知識,就可以破解這些 MD5 hash 加密的 IP 地址。通過解密,我們看到 LizardStresser 在過去的一個月里提供了數千次 DDoS 攻擊。

趟渾水

LizardStresser 網站上有接近 13000 名注冊用戶,其中只有 250 名用戶付費使用 DDoS 攻擊服務。大部分付費用戶只發起了低于 20 次的短期攻擊,只有 30 名用戶發起的攻擊次數超過 100 次。LizardStresser 的服務也不友善,從日志來看,絕大多數用戶不知道怎么操作,不會購買,更別說售后。

在日志中,最常出現的信息就是“遇到了權證問題”,“這是一條從權證系統自動發送的消息,因為你明顯沒有閱讀 FAQ,所以我們停用了你的權證,請仔細閱讀后開新權證,此消息將不會再顯示。(This is an automated response from our ticket system to say that we have closed your ticket without response as you obviously haven‘t read the FAQ, in the future please read it before opening a ticket and this will not happen again.)”

還有一條用戶留下的消息:

各位 Lizard 團隊的成員你們好。

我在 Twitter 上聽說你們的攻擊肉雞都是一些被黑入的路由器。于是我有一個想法,我在不久的將來計劃用我自己的惡意軟件來感染數千用戶。我知道一兩千人可能不能增加多少力量,但是我是否能幫你們感染一些人呢?你或許在懷疑為什么我愿意幫你們?好吧……我個人很喜歡看熱鬧,我計劃以后一直干下去,所以為什么不幫一下我的 DDoS 服務提供商呢。

等你回信,謝謝。

LizardSquad 黑客團隊的回復:

你是弱智嗎,如果我們想要肉雞真的需要用你來幫我們嗎?我們自己就能搞定的事情,為什么還要你來參與?

Minecraft 也未幸免

LizardStresser 發起的攻擊基本上都沒有針對大型網站。絕大多數 Web 攻擊都是針對小型主機服務器的,然而我們發現其中大部分又在 CloudFlare 保護之下。有一名用戶通過 LizardStresser 的服務對舊金山的一家小型主機進行了 1468 次攻擊。

這個用戶一共攻擊了 20 個網站,是 LizardStresser 最忠實的用戶,占了 LizardStresser 所有攻擊服務量的 1/5。但是諷刺的是,他的用戶名是 ryanbrogan,這是美國 FBI 負責網絡犯罪的探員的名字。Brogan 曾經參與 2013 年 Linode 主機被網絡攻擊的調查。

經過我們的統計,LizardStresser 自從創辦,一共進行了 16000 次 DDoS 攻擊,目標為 3900 個 IP 地址。其中 67% 的受攻擊對象為 Web 服務器(絕大多數為 HTTP 的 80 和 8080 端口攻擊,以及少量 HTTPS 的 443 端口攻擊)。位列第二的就是針對 Minecraft 服務器的攻擊,占據總攻擊數量的 7%。排名第三的是針對“共享域名賬號服務”Plesk 控制面板的攻擊,占 5.5%。LizardStresser 的客戶也曾嘗試攻擊 DNS 和文件傳輸協議服務。

ArsTechnica 的記者跟那一家遭到 1468 次攻擊的服務器公司聯系后,他們表示:“我們一直受到攻擊”,不過上個月也沒有什么特別值得注意的 DDoS 攻擊。

非常好我支持^.^

(0) 0%

不好我反對

(0) 0%

相關閱讀:

- [處理器/DSP] “協同發展,生態聚合” 開放原子1024程序員節圓滿落幕 2023-10-24

- [電子說] 監控云服務器怎么架設? 2023-10-24

- [電子說] 服務器數據恢復-服務器藍屏重啟仍然藍屏的數據恢復案例 2023-10-24

- [電子說] 服務器硬盤通用基礎知識 2023-10-24

- [存儲技術] 三星電子和SK海力士計劃四季度全面提高DDR5產量 2023-10-24

- [電子說] 致遠電子新一代8路串口服務器 2023-10-24

- [電子說] 服務器數據恢復-2盤raid0磁盤陣列數據恢復案例 2023-10-23

- [物聯網] 物聯網網絡設計實用的步驟和見解 2023-10-23

( 發表人:姚遠香 )