CC攻擊是DDOS(分布式拒絕服務)的一種,相比其它的DDOS攻擊CC似乎更有技術含量一些。這種攻擊你見不到虛假IP,見不到特別大的異常流量,但造成服務器無法進行正常連接,聽說一條ADSL足以搞掂

2013-09-10 15:59:44

的分支和操作條件;使用緩存;不固定時間處理指令如倍頻和分頻;還有大量的其他原因。結果就是執行能力典型地取決于密鑰和輸入的數據。為防止此類攻擊可以使用盲簽名(Blindingsignatures)技術

2017-12-21 18:12:52

300Gbps。另可定制最高達600Gbps防護。CC攻擊是什么?CC攻擊是 DDOS(分布式拒絕服務) 的一種,DDoS是針對IP的攻擊,而CC攻擊的是網頁。CC攻擊來的IP都是真實的,分散的。數據包都是

2018-01-05 14:45:29

【作者】:黃瑋;梁洪亮;胡正名;楊義先;【來源】:《清華大學學報(自然科學版)》2009年S2期【摘要】:網絡電話(VoIP)網絡攻擊檢測算法的實現需要較多的計算資源支持,而現有的VoIP網絡攻擊

2010-04-24 09:27:24

.比如說SNIFFER,他們都可以檢測網絡中的MAC地址, 你可以從數據包上看到ARP攻擊的來源.還有別想反攻擊了, 上邊的也說了, 只能是攻擊你網絡中的電腦, 造成損失. 防止arp攻擊最好的就是綁定

2009-03-12 09:10:56

靜態頁面由于動態頁面打開速度慢,需要頻繁從數據庫中調用大量數據,對于cc攻擊者來說,甚至只需要幾臺肉雞就可以把網站資源全部消耗,因此動態頁面很容易受到cc攻擊。正常情況靜態頁面只有幾十kb,而動態

2022-01-22 09:48:20

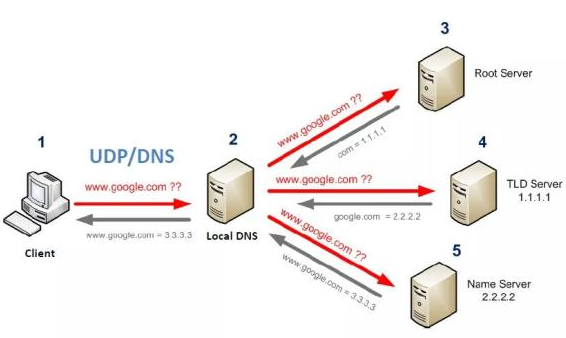

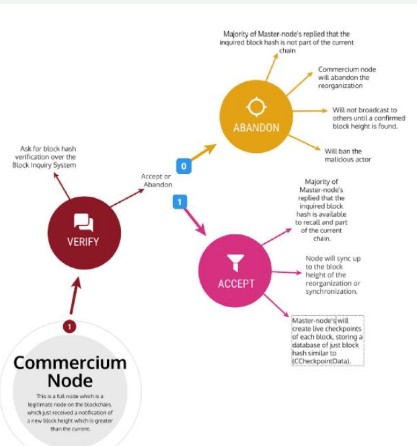

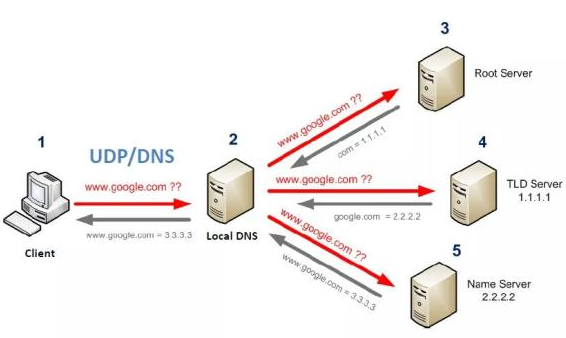

極大。16年美國針對 DNS 供應商Dyn,爆發來史上最大規模的DDoS攻擊,這一攻擊造成了半個美國網絡癱瘓的嚴重影響。這次嚴重的攻擊事件,就是DNS放大攻擊造成的。接下來,我們再來看看DNS劫持

2019-10-16 15:21:57

保護區域外部的攻擊,并通過過濾不安全的服務而降低風險;能防止內部信息外泄和屏蔽有害信息,利用防火墻對內部網絡的劃分,可以實現內部網絡重點網段的隔離,限制安全問題擴散,從而降低了局部重點或敏感網絡安全

2011-02-26 16:56:29

點的攻擊,可能通過該框架分布式的特性,迅速擴散到所有節點。2、灰黑產的入侵變現的手段,正在從入侵利用云上普通主機資源挖礦獲利(Web服務器、數據庫服務器等),轉向攻擊專用算力應用,以竊取更大的算力進行

2018-05-08 16:52:39

描述智能儀表的實體外殼是防止篡改的第一道防線。智能儀表設計必須包含某種可檢測儀表外殼何時被打開的方法,以便提醒服務提供商可能受到了篡改攻擊。此參考設計采用了一種適用于此類攻擊的低功耗檢測新方法,借助

2018-12-26 15:42:39

本文來自 成都億佰特 為了防止未經授權訪問或拷貝單片機的機內程序,大部分單片機都帶有加密鎖定位或者加密字節,以保護片內程序。如果在編程時加密鎖定位被使能(鎖定),就無法用普通編程器直接讀取單片機

2021-12-13 07:28:51

信息的價值,這使得高價值目標尤其會受到攻擊。在本文中,重點放在防止側信道攻擊的技術方面,側信道攻擊指的是這樣的攻擊,它依賴來自安全措施物理實施的信息、而不是利用安全措施本身的直接弱點。

2019-07-26 07:13:05

,以及使儀表硬化以防止磁性篡改攻擊。為檢測磁篡改,三個霍爾效應傳感器可檢測所有三個維度中強磁鐵的存在。當系統備用電源用完時,霍爾效應傳感器的平均電流消耗很低至關重要…

2022-11-10 07:46:28

的深入研究。你可以使用相關信息部分,以更詳細地探索本指南中的一些主題。

在本指南的最后,您將能夠:

定義面向返回的編程(ROP)和面向跳躍的編程(JOP)。

?列出Armv8-A中有助于防止ROP和JOP攻擊的功能。

?描述如何使用內存標記來檢測內存安全違規,如緩沖區

溢出或使用后免費。

2023-08-02 07:50:34

產品設計,提供有效的知識產權保護。假如攻擊者試圖插入隨機指令,完整性檢查就會報告檢測錯誤,認為偵測到篡改事件。 安全處理器同樣配備了硬件加密加速器,可以在納秒級(而不是毫秒級)時間內執行三DES算法。另外

2011-08-11 14:27:27

環境的訪問權限,而對應公有云環境中則存放著如telemetry的敏感數據。除了裸露的數據之外,RedLock還注意到此次攻擊中一些更為復雜的檢測躲避手段。首先,沒有使用知名的公共“礦池”。他們安裝挖礦

2018-03-12 17:42:31

手動清除使用映像劫持技術的病毒這幾天一直想要把這個經驗寫一下,總沒抽出時間,晚上加加班。樣本已經被殺毒U盤的監控干掉,本文回憶下修復過程。 現象一媒體朋友的筆記本染毒,殺毒軟件起不來。開機就彈出

2010-03-30 14:22:56

最新防攻擊教程 別人攻擊的使用方法 傳奇防御攻擊 傳奇攻擊方法超級CC 超級穿墻CC 穿金盾CC 穿墻CC攻擊器 防穿墻DDOS 傳奇網關攻擊 傳奇攻擊器 傳奇登陸攻擊器防范教程DDOS攻擊網站防范

2012-09-06 20:42:50

服務器被植入挖礦病毒解決辦法上午重啟服務的時候,發現程序啟動死慢,用top命令查看了一下,cpu被占用接近100%,所以無法運行新程序,通過top命令然后輸入P,就能看到有兩個程序幾乎占用了所有

2017-08-28 15:50:04

確保請求符合要求、遵守標準的HTTP規范,同時確保單個的請求部分在合理的大小限制范圍之內。這項技術對防止緩沖器溢出攻擊非常有效。然而,請求分析仍是一項無狀態技術。它只能檢測當前請求。正如我們所知道的那樣

2010-06-09 09:44:46

挖礦就是指用比特幣挖礦機獲得比特幣,也就是用于賺取比特幣的計算機。如果能夠獲取比特幣,是能夠賺錢的。這類計算機一般有專業的挖礦芯片,多采用安裝大量顯卡的方式工作,耗電量較大。計算機下載挖礦軟件然后

2021-07-23 08:38:03

持續檢測現有網絡中的流量變化或者變化趨勢,從而得到相應信息的一種被動攻擊方式。主動攻擊:是指通過一系列的方法,主動地獲取向被攻擊對象實施破壞的一種攻擊方式。典型的主動攻擊手段:篡改:攻擊者故意篡改網絡上傳送的報文。也包括徹底中斷傳送的報文。重放:通過截獲普通用戶的加密數據,通過修改IP地址偽裝成

2021-12-23 07:00:40

,很多系統可能尚未安裝更新補丁。微軟周五表示,其工程師已經增加了針對WannaCrypt的檢測和保護。微軟還說,該公司正在為客戶提供幫助。攻擊規模有多大?目前已經有99個國家遭受了攻擊,其中包括英國、美國

2017-05-23 17:12:16

復存在。因此,這些芯片也需要被保護,以防止對鑒權密鑰的非法讀取。 總體而言,芯片制造商的目標是采取經過測試和驗證的有效防范措施,來應對多方面的威脅。這些威脅主要可被分為三類:故障誘導攻擊、物理攻擊和旁通

2018-12-05 09:54:21

的IP并關掉多余的端口并在防火墻上做阻止策略,從而防止別人通過其他多余的端口進行攻擊。廣東銳訊網絡佛山高防服務器機房坐擁于佛山順德數據中心機房,帶寬質量優質且線路穩定,分別連接電信、網通、移動的骨干

2019-05-07 17:00:03

對于擴頻水印機制,水印檢測邊界的分形化是對抗Oracle攻擊的一種主要方法。該文研究Oracle攻擊的攻擊距離對水印信號估計的影響,發現具有高檢測值的攻擊發起點能夠有效地增強

2009-04-02 08:35:06 10

10 分布式拒絕服務攻擊的原理簡單、危害嚴重,如TCP淹沒攻擊。該文介紹一種快速、有效的方法來檢測TCP SYN flooding攻擊,通過線性預測分析來預防、拒絕服務攻擊(DoS)。該檢測機制采

2009-04-13 09:54:02 28

28 移動Ad hoc網絡由于其動態拓撲、無線信道的特點,特別容易受到各種攻擊的威脅。該文在安全路由協議的基礎上,針對流量模式類攻擊,提出一種基于數據鏈路監視的攻擊檢測機制

2009-04-17 09:18:08 17

17 許多網絡攻擊都基于ICMP 協議。本文首先介紹ICMP 協議,接著探究了常見的基于ICMP 的網絡攻擊的原理,最后提出防火墻應對方案以防止和減輕這種攻擊所造成的危害。關鍵詞:

2009-06-15 09:29:02 18

18 文章根據抗攻擊測試的特點,提出了完整性檢測系統的總體架構,并詳細介紹了各功能模塊組成、系統工作過程以及各子系統的設計。關鍵詞:抗攻擊測試;完整性檢測;子系統

2009-08-07 15:20:53 10

10

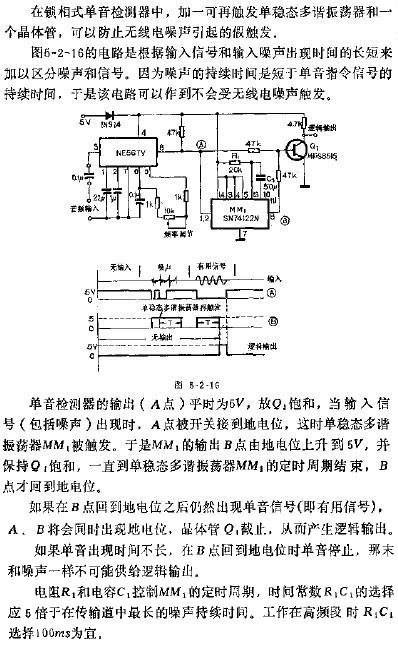

可防止假觸發的單間檢測器

2009-04-11 10:41:00 462

462

發現并防止對WEB應用服務器的三種攻擊

WWW,也有人稱它為WEB,是應用目前互聯網上增長最快的網絡信息服務,也是最方便和最受歡迎的信息服務類

2010-01-27 11:43:27 438

438 發現并防止對WEB應用服務器的三種攻擊

WWW,也有人稱它為WEB,是應用目前互聯網上增長最快的網絡信息服務,也是最方便和最受歡迎的信息服務類

2010-01-27 11:43:27 393

393 調查顯示IE瀏覽器防止網站攻擊效率最高

北京時間3月5日消息,據國外媒體報道,產品分析公司NSS Labs發布的最新調查結果顯示,在防止黑客利用信任網站安裝惡意軟件

2010-03-05 10:02:42 729

729 摘要:無線傳感器網絡部署在敵方區域時,節點可能被俘獲,其信息被復制并散布到網絡中進行破壞活動.這種攻擊隱蔽,破壞力較強.本文提出了基于分區的節點復制攻擊檢測方法,通過將部署區域分區,并建立基于跳數的坐標,可有效檢測節點復制攻擊.仿真實驗表

2011-02-14 16:28:49 27

27 防止攻擊命令

2016-12-17 10:44:41 2

2 27-防止攻擊配置

2016-12-25 00:07:15 0

0 三層交換機防止攻擊配置

2016-12-27 16:16:07 0

0 一種抗物理攻擊防篡改檢測技術_張赟

2017-01-03 15:24:45 0

0 基于ARP欺騙的中間人攻擊的檢測與防范_劉衍斌

2017-03-19 11:33:11 0

0 Android系統權限提升攻擊檢測技術_王聰

2017-03-19 11:41:51 0

0 近日,全球突發一款名為“比特幣”勒索病毒,該病毒會導致被攻擊者的電腦文件會被鎖定,劫持用戶數據,被該病毒攻擊后,被攻擊的用戶需要向黑客支付數額巨大的比特幣才能解鎖,而且即使支付了也不一定能解鎖,不一定能恢復電腦正常使用。

2017-05-15 08:37:48 608

608 顯露出來,這些給人們的生活、工作、學習都帶來了巨大的損失。面對Web 網站存在的種種安全漏洞問題,文章通過對大量SQL注入攻擊報文的攻擊特征進行總結分析,結合SQL注入攻擊的攻擊特征和攻擊原理,提出了一種基于通用規則的SQL注入攻擊檢測與防御的方法,并利用

2017-10-31 10:57:31 18

18 攻擊圖模型是網絡風險評估的主要技術之一,其通過攻擊步驟之間的因果關系來描述攻擊者從初始狀態到目標狀態的攻擊過程,分析的整個過程也是以某種形式化方式表述的圖數據為基礎的,但分析時很少考慮網絡鏈路、網絡

2017-11-21 16:41:59 1

1 在集群環境中,入侵者攻擊特定目標是提高攻擊效率一種常規手段,有針對性地調度計算資源可有效提高檢測效率。提出一種基于攻擊目標預判的網絡入侵檢測系統( NIDS)的檢測頻率自調整算法DFSArIP,檢測

2017-12-12 13:51:24 0

0 網絡攻擊,具有極高的隱蔽性、潛伏性等特點;所以傳統檢測技術無法進行有效識別。目前針對APT攻擊的檢測方案有沙箱方案、網絡異常檢測方案、全流量方案這三種檢測方案,然而現有的APT攻擊檢測方法中存在檢測準確性較低、需要大量經過標記的樣本等缺點。本文提出一種基于

2017-12-20 15:43:24 0

0 本文主要介紹了什么是比特幣挖礦、比特幣挖礦原理、挖礦為什么需要使用定制集成電路以及怎樣集群挖礦,其次還詳細的介紹了比特幣挖礦詳細教程

2017-12-21 10:06:49 4346

4346

近年來,代碼復用攻擊與防御成為安全領域研究的熱點.內核級代碼復用攻擊使用內核自身代碼繞過傳統的防御機制.現有的代碼復用攻擊檢測與防御方法多面向應用層代碼復用攻擊。忽略了內核級代碼復用攻擊.為有效檢測

2017-12-27 15:14:52 0

0 2018年已到比特幣還是備受青睞和關注,那么本文跟隨小編一起來了解一下最新的比特幣挖礦機的消息以及比特幣挖礦軟件有哪些_和比特幣挖礦機的下載相關方面的消息。

2018-01-07 10:34:22 33365

33365

降質攻擊(RoQ)是一種非典型拒絕服務攻擊,具有很強的隱蔽性,大多數傳統的基于DoS攻擊的檢測方法不再適用.迄今為止,有不少學者提出了許多新的方法,但這些檢測方法在不同程度上存在誤報率較高的情況

2018-01-18 11:35:27 0

0 防止您的電池被假冒——請選擇不僅能夠提供所需精度,而且能夠防止克隆、黑客攻擊和其他非法行為的電量計IC。

2018-02-01 17:53:11 5407

5407

分布式拒絕服務(DDoS)是攻擊者通過入侵云內虛擬機組成攻擊網絡,以威脅多租戶云系統安全的攻擊。多租戶云系統DDoS攻擊檢測難點在于如何確定攻擊源虛擬機和攻擊目標,尤其當攻擊目標為云內主機時。提出

2018-02-05 13:56:51 0

0 高級持續性威脅(APT,advanced persistent threat)已成為高安全等級網絡的最主要威脅之一,其極強的針對性、偽裝性和階段性使傳統檢測技術無法有效識別,因此新型攻擊檢測技術成為

2018-03-05 11:26:27 1

1 Spam攻擊是針對社交網絡最主要的攻擊方式,分享式Spam攻擊具有Spam內容的存儲與傳播分離的新特性,目前沒有有效的檢測方案。針對這一問題分析了其攻擊過程和特征,利用分享式Spam攻擊傳播和存儲

2018-03-13 15:33:37 0

0 本文開始介紹了加密貨幣的概念,其次介紹了加密貨幣劫持暴增及中國成勒索軟件威脅重災區,最后介紹了加密貨幣劫持暴增的原因及防范未然的方法。

2018-04-13 16:25:33 12158

12158 加密貨幣劫持暴增。賽門鐵克公布其最新的互聯網安全威脅報告,表示由于加密貨幣價格在2017年發生逆轉,對加密貨幣挖礦的攻擊將逐漸變得廣泛。 賽門鐵克的互聯網安全威脅報告指出,隱形加密貨幣挖礦 也被稱為

2018-04-15 16:09:05 3399

3399 賽門鐵克的報告顯示,供應鏈攻擊事件2017年增加了2倍,網絡犯罪分子正通過此類攻擊尋找攻擊有價值的公司系統的突破口。在供應鏈攻擊中,威脅攻擊者通常不會直接攻擊供應商。相反,他們會通過供應商繞過企業的網絡安全機制,NotPetya 就利用了烏克蘭會計軟件中的漏洞訪問更大、更有價值的系統。

2018-05-14 10:03:34 3105

3105 研究員Tromer表示:“這種攻擊方法很可能會很快從實驗室走出去,成為流行的攻擊方法。黑客們會研究出更廉價的設備,進一步降低攻擊成本。”不過,如果黑客們想要自制這種設備,需要克服一個大的障礙,就是

2018-05-28 10:49:13 7129

7129 最近,賽門鐵克(Symantec)和思科(Cisco)等非盈利性成員組織網絡威脅聯盟(Cyber Risk Alliance)發布的一份報告顯示,加密劫持(即盜取計算機處理能力以挖掘加密貨幣的做法)的數量在過去一年大幅上升,增幅達459%。加密劫持者在使一種似乎不會消失的工具。

2018-09-21 11:22:11 736

736 您設計的IoT系統是否擁有最高等級的安全措施?通過本視頻,了解如何利用Maxim的DeepCover?嵌入式安全參考設計在項目之初就設計安全性,防止系統受到攻擊

2018-10-09 04:36:00 3301

3301 從籠統的角度來說:區塊鏈發布鏈上的數字貨幣有兩種主要形式:一種就是像比特幣這種的,通過挖礦節點,不斷消耗自身的算力,也就是不斷挖礦的意思,來換取比特幣;由于比特幣系統是完全開源的,在這套開源的代碼

2018-10-12 11:42:43 14367

14367 加密貨幣挖礦是一個發展迅速且非常有活力的領域,目前已包含傳統工作量證明挖礦,新型的權益證明挖礦,默克爾挖礦,驗證挖礦以及許多即將投入使用的挖礦方式。

2018-11-26 11:08:36 1145

1145 在某個礦工的哈希算力超過其他所有礦工的哈希算力的總和時,51%挖礦攻擊就有可能發生。在這種情況下,這位占據主導地位的礦工可以支配和否決其他礦工開挖的區塊——他只要忽略其他礦工開挖的區塊,并且只在自己的區塊上開挖新的區塊就可以了。

2018-12-03 11:10:00 1620

1620 由于語音網絡釣魚攻擊增加了74%,韓國金融監管機構和SK電訊將開發人工智能來防止此類攻擊。

2018-12-18 10:20:22 1477

1477 “自私挖礦”攻擊是一種針對比特幣挖礦與激勵機制的攻擊方式,它的目的不是破壞比特幣的運行機制,而是獲取額外的獎勵,并讓誠實礦工進行無效計算。簡而言之,“自私挖礦”攻擊的核心思想是“自私挖礦”礦池(下文中簡稱為“惡意礦池”)故意延遲公布其計算得到的新塊,并構造一條自己控制的私有分支,造成鏈的分叉。

2018-12-18 10:54:13 4266

4266 在Android應用程序安裝包的發布、下載過程中,往往很容易受到下載劫持攻擊。受到常規下載劫持攻擊的服務器往往能夠通過流量分析發現攻擊行為,但是,隱蔽下載劫持攻擊則無法通過該方法進行發現。通過對真實

2019-01-03 09:09:13 3

3 51%的區塊鏈攻擊是指礦商(通常借助nicehash等哈希值租用服務)獲得超過51%的網絡哈希值。根據當前挖掘塊的難易程度來計算網絡哈希值。雖然有些區塊鏈的平均哈希率= 2016年區塊的難度,但真正的哈希率是未知的,因此從未報告過。

2019-02-13 11:12:59 2121

2121

DDoS,分布式拒絕服務攻擊,是一種從未缺席的網絡攻擊。在新技術快速發展的背景下,DDoS和挖礦活動高居攻擊者選擇榜首,攻擊手段有效性和獲利便利性是DDoS攻擊經久不衰的主要原因。

2019-04-19 16:28:32 4025

4025 PC端的挖礦木馬主要通過組建僵尸網絡,入侵網站,在網頁上植入挖礦腳本的方式占領計算機算力。玩過吃雞的朋友應該會有印象,2017年底曾爆發過一次非常嚴重的挖礦木馬事件,一款名為“tlMiner”的挖礦

2019-05-20 11:15:45 1883

1883 獎勵向第三方地址的自動支付,甚至可以將一定比例的獎勵發送給指定的第三方。

此外,Zcoin團隊還表示有意推動ChainLocks的引入,從而利用主節點網絡來防范51%挖礦攻擊。

2019-07-08 11:37:19 746

746 最近DNS劫持攻擊事件頻發,英國國家網絡安全中心(NCSC)對此提供了一些緩解措施……

2019-07-16 15:29:48 4941

4941 挖礦是增加比特幣貨幣供應的一個過程。挖礦同時還保護著比特幣系統的安全,防止欺詐交易,避免“雙重支付”。

2019-07-25 16:04:17 2185

2185 目前越來越多的服務器被入侵,以及攻擊事件頻頻的發生,像數據被竊取,數據庫被篡改,用戶數據被脫褲,網站被強制跳轉到惡意網站上,網站在百度的快照被劫持。

2019-09-01 10:11:26 481

481 APT攻擊定義:即高級可持續威脅攻擊,也稱為定向威脅攻擊,指某組織對特定對象展開的持續有效的攻擊活動。

這種攻擊活動具有極強的隱蔽性和針對性,通常會運用受感染的各種介質、供應鏈和社會工程學等多種手段實施先進的、持久的且有效的威脅和攻擊。

2019-09-02 10:46:22 643

643 應該很多人都聽過一個惡名昭彰的殭尸網絡病毒,它的大名叫做Mirai,而它的主要功能就是感染那些沒有防護的IoT設備,并且把所有被入侵的IoT設備集結成大軍,對于其他想攻擊的目標進行DDoS攻擊,過去也的確發起過多次攻擊,并導致嚴重的網絡癱瘓后果。

2019-09-22 10:39:29 1037

1037 加密貨幣的興起帶來的不僅僅是一個新興市場,它也為黑客們帶來了一個新的“作案手法”,挖礦木馬就是他們新發明的一種病毒,當病毒進入到你的電腦時,電腦就會變成了一個沒有感情的挖礦機器,占用電腦的內存以及電量,專心為他們挖礦,但是賺來的錢,卻流入了黑客們的錢包。

2019-12-11 09:20:21 10178

10178 根據Microsoft Security Intelligence在1月31日發布的一條推文,黑客一直在科比的NBA桌面墻紙中隱藏包含html劫持腳本的惡意html挖礦代碼。

2020-02-03 12:43:50 2266

2266 NIC.gp 的安全研究員和開發人員 Michel Gaschet 于近日提出,Microsoft 在其數千個子域的管理方面存在問題,存在有許多子域可以被劫持并用于攻擊用戶、員工或顯示垃圾內容。

2020-02-20 08:31:35 1661

1661 而這種安全態勢的普遍下降為新的攻擊打開了大門,例如挖礦劫持(從 2017 年的 0% 上升至 2019 年的5%),并讓長期以來被人們遺忘的攻擊卷土重來,例如 Conficker,IT 團隊此前曾長期受其困擾。

2020-03-21 13:57:21 2668

2668 當下互聯網環境,移動互聯網情況,主要被劫持尅新尤其是存在交易行為或用戶業務管理,特別是境外的服務器站點的無論什么內容的網站。

2020-03-30 11:48:23 621

621 在網絡安全中DDoS攻擊和運營商劫持攻擊出現的頻率非常高,此外,還有之前的暴力破解和針對Web層的攻擊,所以系統安全是一項非常重要的環節和技術手段。

2020-04-19 10:46:42 1538

1538 眾所周知,發生在系統內部的賬號劫持,一直以來,都備受安全管理員與系統管理員的關注。如今,隨著云服務的廣泛使用,發生在云端應用程序中的云賬號劫持現象,也同樣引起了各種類型與規模組織的重視和警惕。

2020-07-02 10:48:47 3380

3380 DNS劫持,是指通過攻擊域名解析服務器(DNS)或偽造域名解析服務器(DNS)的方法,把目標網站域名解析到錯誤的IP地址從而實現用戶無法訪問目標網站的目的或者蓄意或惡意要求用戶訪問指定IP地址(網站)的目的。

2020-07-07 11:35:03 5141

5141 勒索病毒與挖礦病毒可以說是“老熟人”了,各類安全事件一直不乏他們活躍的身影:在第二季度,亞信安全共攔截挖礦病毒 7,963 次,其月檢測量呈遞增趨勢,不僅老病毒出現頻繁更新,而且還出現了多個新型挖礦

2020-08-27 10:15:45 2649

2649 英特爾今日發布了 CPU 微代碼更新,以防止攻擊者濫用 RAPL 機制、從其 CPU 中竊取敏感數據。與此同時,一支研究團隊披露了一種名叫“鴨嘴獸”(Platypus)的新型攻擊方法,全稱為“針對

2020-11-11 16:18:29 2164

2164 眾所周知,網絡劫持共分為兩大類:DNS劫持和HTTP劫持。那么它們到底是什么意思,有什么不同之處呢?

2021-02-11 16:55:00 3299

3299

近年來,采用工作量證明共識機制( Proof of work,PoW)的區塊鏈被廣泛地應用于以比特幣為代表的數字加密貨幣中。自私挖礦攻擊( Selfish mining)等挖礦攻擊( Mining

2021-03-18 09:48:57 20

20 Transaction ID的條件熵,最后用改進的 CUSUM算法分析條件熵時間序列以檢測攻擊時間。此外,調取檢測出的攻擊時間內的數據

2021-04-26 14:49:16 6

6 的ROP攻擊實時檢測方法,在不需要任何邊緣信息(如源代碼、編譯器支持)和二進制重寫的情況下,利用現代CPU中的硬件性能計數器監控目標程序執行過程,提取ROP攻擊發生時底層硬件事件特征來實時檢測ROP攻擊。然后,在32位 Linux實驗環境下實現了原型系統 Ropdetector,使用真實的R

2021-06-01 16:16:25 4

4 軟件定義網絡(SDN)作為新型網絡架構模式,其安全威脅主要來自DDoS攻擊,建立高效的DDoS攻擊檢測系統是網絡安全管理的重要內容。在SDN環境下,針對DDoS的入侵檢測算法具有支持協議少、實用性

2021-06-01 16:28:34 5

5 基于入侵檢測系統的UDP反射攻擊響應方案

2021-06-02 15:02:38 4

4 智能化網絡安全芳攻擊檢測中的數據抽取

2021-06-19 14:22:06 12

12 什么是JSON劫持 單從字面上就可以理解的出來,JSON是一種輕量級的數據交換格式,而劫持就是對數據進行竊取(或者應該稱為打劫、攔截比較合適。惡意攻擊者通過某些特定的手段,將本應該返回給用戶

2021-08-05 10:09:39 1303

1303 檢測并強化對非侵入式篡改的攻擊

2022-11-01 08:25:29 0

0 員工收到一封電子郵件,其中包含附件或鏈接。然后他們單擊附件或鏈接并立即將一些惡意軟件下載到他們的計算機上。這就是攻擊者獲得反向 shell 連接的方式。然后攻擊者可以在機器上執行命令并用它做任何他們想做的事。

2023-07-09 10:57:31 531

531 摘 要:隨著網絡攻擊技術的快速發展,網絡安全已逐漸深入工作和生活的各個方面,在網絡提供信息溝通便利的 同時也暴露出篡改消息、偽造、拒絕服務、流量分析、竊聽等惡意網絡攻擊威脅。而且,網絡攻擊檢測

2023-07-19 14:42:14 1

1 。 在本文中,我們將介紹幾種不同類型的檢測引擎如何通過EDR應對當下更加復雜的挖礦木馬攻擊,包括基于加密通信的挖礦行為,采用進程注入等更加隱蔽和高級的無文件攻擊技術來規避檢測等。 挖礦木馬攻擊態勢 挖礦木馬的定義和類型

2023-10-24 16:05:03 563

563

如何檢測和防止變壓器局部放電? 變壓器局部放電是變壓器內部部分絕緣材料遭受電場強度過大而發生放電現象。這種現象會導致絕緣材料損壞,甚至引發事故,因此需要進行檢測和防止。本文將詳細介紹變壓器局部放電

2023-11-23 14:25:32 559

559

電子發燒友App

電子發燒友App

評論