Vim 和 NeoVim曝出了一個(gè)允許任意代碼執(zhí)行的高危漏洞。漏洞編號(hào)CVE-2019-12735,Vim 8.1.1365 和 Neovim 0.3.6 之前的版本都受到影響。漏洞位于編輯器的 modelines 功能中,該功能允許用戶(hù)指定窗口大小和其它定制選項(xiàng),modelines 限制了沙盒內(nèi)可用的指令。

但安全研究員 Armin Razmjou發(fā)現(xiàn)source! 指令會(huì)繞過(guò)這一保護(hù)。因此如果用戶(hù)打開(kāi)一個(gè)惡意文本文件,攻擊者可以控制計(jì)算機(jī)。

漏洞利用需要編輯器啟用 modelines,部分 Linux 發(fā)行版默認(rèn)啟用了該功能,而蘋(píng)果的 macOS 沒(méi)有默認(rèn)啟用。

聲明:本文內(nèi)容及配圖由入駐作者撰寫(xiě)或者入駐合作網(wǎng)站授權(quán)轉(zhuǎn)載。文章觀點(diǎn)僅代表作者本人,不代表電子發(fā)燒友網(wǎng)立場(chǎng)。文章及其配圖僅供工程師學(xué)習(xí)之用,如有內(nèi)容侵權(quán)或者其他違規(guī)問(wèn)題,請(qǐng)聯(lián)系本站處理。

舉報(bào)投訴

原文標(biāo)題:Vim 和 NeoVim 曝出高危漏洞

文章出處:【微信號(hào):LinuxHub,微信公眾號(hào):Linux愛(ài)好者】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

相關(guān)推薦

Vim編輯器是一款功能強(qiáng)大的文本編輯器,廣泛應(yīng)用于程序員和開(kāi)發(fā)者的日常工作中。Vim編輯器擁有多種模式,其中命令模式(Command mode)是最基本的模式之一,它允許用戶(hù)執(zhí)行各種命令來(lái)操作

![的頭像]() 發(fā)表于

發(fā)表于 08-30 15:01

?454次閱讀

Vim編輯器是一個(gè)功能強(qiáng)大的文本編輯器,它基于Vi進(jìn)行改進(jìn),并增加了許多新特性。Vim編輯器的使用主要涉及其不同的工作模式及相應(yīng)操作。以下是Vim編輯器的基本使用方法: 一、Vim編輯

![的頭像]() 發(fā)表于

發(fā)表于 08-30 14:58

?487次閱讀

Vim(Vi IMproved)是一個(gè)功能強(qiáng)大的文本編輯器,它具有多種操作方式,包括命令模式、插入模式、可視模式等。 命令模式 命令模式是Vim的默認(rèn)模式,用戶(hù)在啟動(dòng)Vim時(shí)自動(dòng)進(jìn)入命令模式。在命令

![的頭像]() 發(fā)表于

發(fā)表于 08-30 14:54

?609次閱讀

Vim是一個(gè)功能強(qiáng)大的文本編輯器,它具有三種工作模式:普通模式、插入模式和命令行模式。以下是對(duì)這三種模式的介紹: 普通模式(Normal Mode) 普通模式是Vim的默認(rèn)模式,當(dāng)啟動(dòng)Vim時(shí),它會(huì)

![的頭像]() 發(fā)表于

發(fā)表于 08-30 14:52

?847次閱讀

Vim是一款功能強(qiáng)大的文本編輯器,它具有多種工作模式,以滿(mǎn)足不同用戶(hù)的需求。在Vim中,主要有三種工作模式:普通模式、插入模式和命令行模式。 普通模式(Normal Mode) 普通模式是Vim

![的頭像]() 發(fā)表于

發(fā)表于 08-30 14:50

?3080次閱讀

1、系統(tǒng)終端常用的相關(guān)命令1)創(chuàng)建打開(kāi)文件命令:vim filename我們可以通過(guò)以上命令創(chuàng)建一個(gè)新文件或者是打開(kāi)已有文件進(jìn)行編輯。已打開(kāi)hello.c文件為例:elf@ubuntu:~/work

發(fā)表于 08-24 10:59

1、系統(tǒng)終端常用的相關(guān)命令1)創(chuàng)建打開(kāi)文件命令:vim filename我們可以通過(guò)以上命令創(chuàng)建一個(gè)新文件或者是打開(kāi)已有文件進(jìn)行編輯。已打開(kāi)hello.c文件為例:elf@ubuntu:~/work

發(fā)表于 08-23 09:21

在Linux下我們對(duì)文本進(jìn)行編輯,經(jīng)常用到的編輯器就是Vi/Vim,Vi/Vim命令眾多,功能強(qiáng)大,是大多數(shù)Linux程序員選擇使用的編輯器。下面先簡(jiǎn)單介紹Vim編輯器的安裝和工作模式,下一節(jié)介紹

發(fā)表于 08-22 09:48

輸入為復(fù)合視頻,輸出視頻圖像畫(huà)面異常,跟過(guò)曝一樣,不知到是什么原因?

發(fā)表于 08-19 06:24

本次披露的問(wèn)題主要集中在軟件層面,神經(jīng)壓縮機(jī)中的一個(gè)漏洞被評(píng)為CVSS10.0的“滿(mǎn)點(diǎn)”分?jǐn)?shù),具有遠(yuǎn)程提權(quán)和實(shí)施任意攻擊的能力。

![的頭像]() 發(fā)表于

發(fā)表于 05-16 14:56

?657次閱讀

據(jù)悉,該漏洞允許用戶(hù)在不存在的GitHub評(píng)論中上傳文件并創(chuàng)建下載鏈接,包括倉(cāng)庫(kù)名和所有者信息。這種偽裝可能使受害者誤以為文件為合法資源。

![的頭像]() 發(fā)表于

發(fā)表于 04-23 14:36

?740次閱讀

該漏洞利用了3000/3001端口上運(yùn)行的服務(wù),主要為智能手機(jī)提供PIN接入功能。Bitdefender指出,雖然這些漏洞應(yīng)僅限局域網(wǎng)使用,但Shodan掃描顯示,約有91000臺(tái)潛在易受攻擊的LG設(shè)備。

![的頭像]() 發(fā)表于

發(fā)表于 04-10 14:12

?604次閱讀

該漏洞圍繞著HTTP/2的配置缺陷展開(kāi),重點(diǎn)在于未能合理控制或者消除請(qǐng)求數(shù)據(jù)流中的CONTINUATION幀內(nèi)容。這是一種延續(xù)報(bào)頭塊片段序列的技術(shù),使得報(bào)頭塊能夠拆分到不同的幀中。

![的頭像]() 發(fā)表于

發(fā)表于 04-08 15:37

?698次閱讀

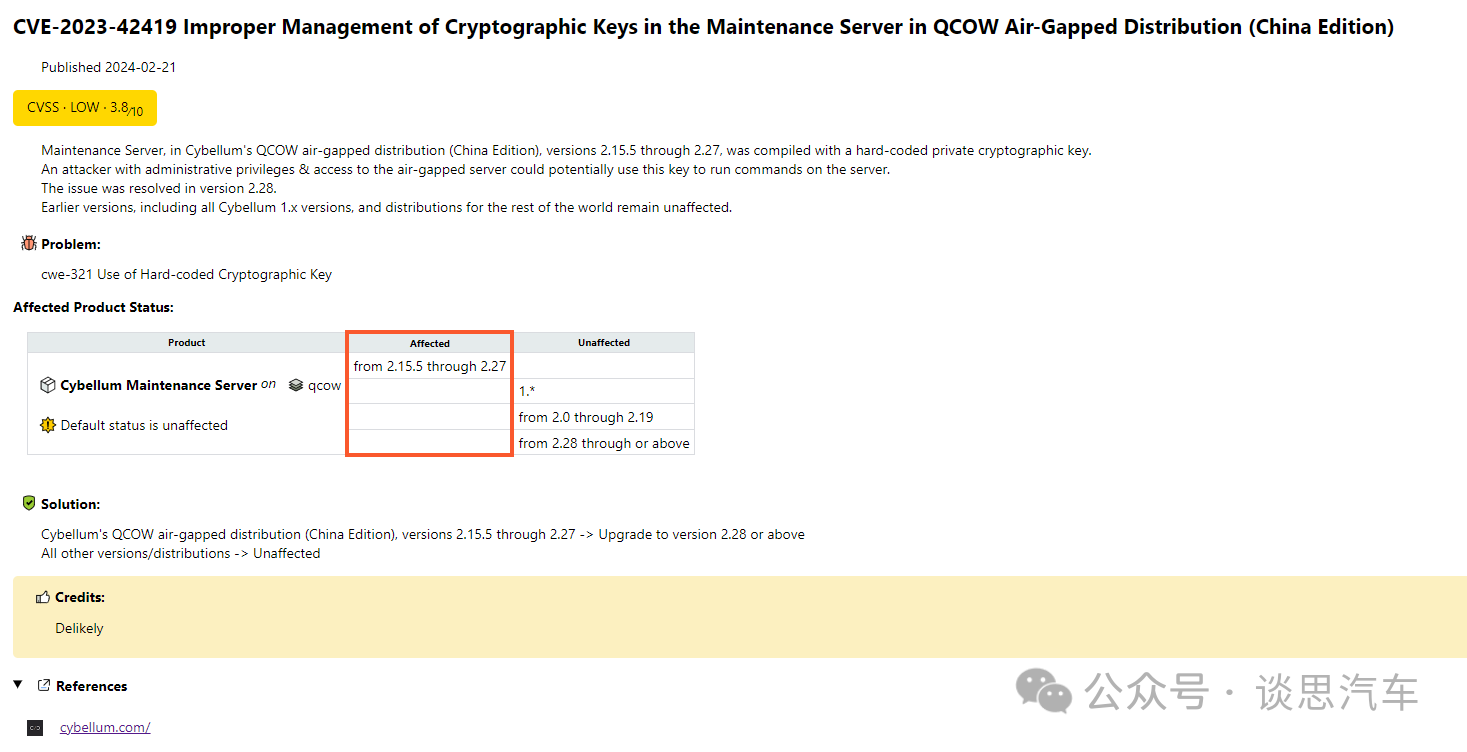

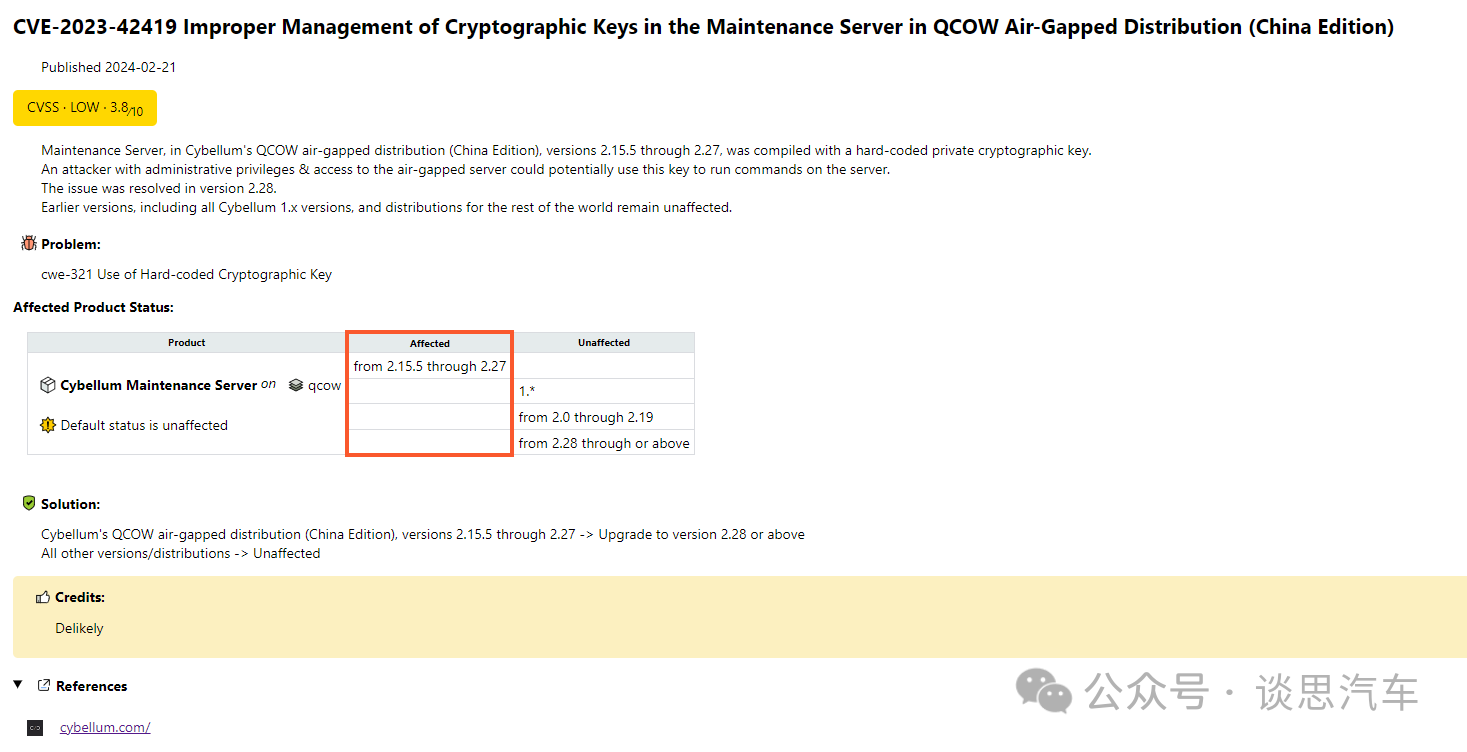

(談思汽車(chē)訊)2月21日,有媒體報(bào)道稱(chēng),國(guó)外知名產(chǎn)品安全平臺(tái)Cybellum存在高危漏洞,由于該平臺(tái)被絕大多數(shù)的OEM、Tire1以及檢測(cè)機(jī)構(gòu)廣泛用于固件安全檢測(cè)與管理,消息一經(jīng)發(fā)布,即引發(fā)

![的頭像]() 發(fā)表于

發(fā)表于 02-26 14:12

?396次閱讀

曝傳音多發(fā)30%年終獎(jiǎng)給員工 年底了,每個(gè)打工人的愿望都是希望能夠多拿年終獎(jiǎng),曝傳音多發(fā)30%年終獎(jiǎng)給員工。 根據(jù)網(wǎng)絡(luò)曝出的消息顯示,傳音發(fā)布了年終獎(jiǎng)的通知;在通知中傳音表示,員工年終

![的頭像]() 發(fā)表于

發(fā)表于 01-26 19:55

?1699次閱讀

Vim、NeoVim 曝出高危漏洞

Vim、NeoVim 曝出高危漏洞

評(píng)論