1、手機軟件進攻

該技術性一般應用CPU通信接口并運用協議書、加密技術或這種優化算法中的網絡安全問題來開展進攻。

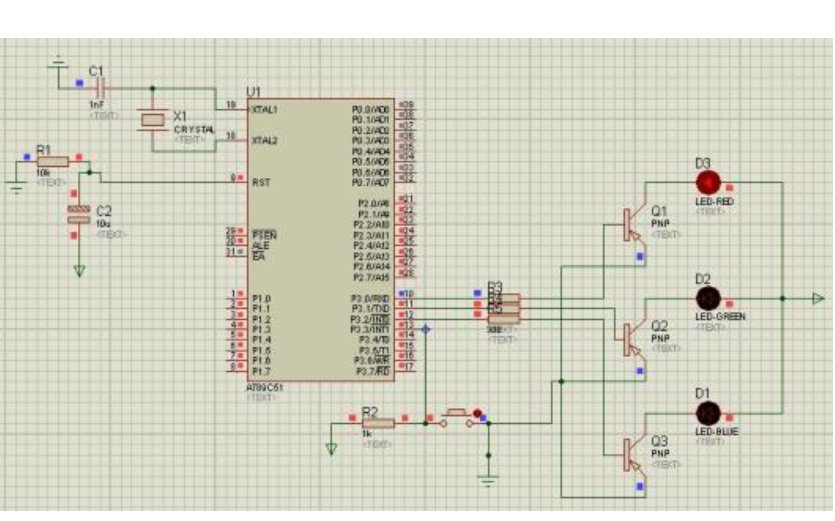

軟件攻擊成功的典型例子是對早期ATMELAT89C系列單片機的攻擊。攻擊者利用該系列單片機擦除操作時序設計中的漏洞,在使用自編程程序定位擦除加密鎖后,停止下一次擦除芯片上程序內存數據的操作。

這種技術通常在正常運行期間以高時間分辨率監控處理器所有電源和接口連接的模擬特性,并通過監控其電磁輻射特性來實施攻擊。

由于單片機設計是1個主題活動的電子元器件,當它實行不一樣的命令時,相匹配的電源功率耗費也相對轉變。那樣根據應用獨特的電子測量儀器和數學課統計方法剖析和檢驗這種轉變,就能獲得單片機設計中的特殊重要信息內容。

3、過失造成技術性

該技術性應用出現異常工作中標準來使CPU錯誤,隨后出示附加的瀏覽來開展進攻。應用最普遍的過失造成進攻方式包含工作電壓沖擊性和鐘表沖擊性。

低壓和高工作電壓進攻能用來嚴禁維護電源電路工作中或強制性CPU實行操作失誤。鐘表瞬態跳變或許會校準維護電源電路而不容易毀壞受維護信息內容。開關電源和鐘表瞬態跳變能夠在一些CPU中危害條數命令的編解碼和實行。

4、電極技術性

該技術性是立即曝露集成ic內部聯線,隨后觀查、操縱、干撓單片機設計以超過進攻目地。

為了更好地無誤,大家將左右幾種進攻技術性分為兩大類,一種是侵入型進攻(物攻),這種進攻必須毀壞封裝另外三種方法是非侵入性攻擊,被攻擊的單片機不會受到物理損壞。非侵入式攻擊在某些情況下尤其危險,因為非侵入式攻擊所需的設備通常可以自制和升級,因此非常便宜。

大多數非入侵性攻擊要求攻擊者具備良好的處理器知識和軟件知識。相比之下,侵入性探針攻擊不需要太多的初始知識,一套類似的技術通常可以用于處理多種產品。因此,對單片機的攻擊通常從侵入式逆向工程開始。

-

單片機

+關注

關注

6037文章

44562瀏覽量

635775 -

cpu

+關注

關注

68文章

10871瀏覽量

211950

發布評論請先 登錄

相關推薦

單片機關鍵技術基礎詳解(二)

單片機關鍵技術基礎詳解(三)

單片機關鍵技術基礎詳解(四)

單片機關鍵技術基礎詳解(五)

單片機關鍵技術基礎詳解(一)

單片機的四種燒寫方式是什么

單片機四種輸入模式

詳解單片機的四種燒寫方式

四種單片機按鍵設計方案

單片機的四種燒寫方式

單片機設計進攻的四種關鍵技術

單片機設計進攻的四種關鍵技術

評論