絕大部分的網絡流量都流向了云端、邊緣及終端。無論企業用戶們身處何處或采用何種設備,他們都需要直接且無中斷地訪問云端資源,方便的同時用戶卻遭到了黑客的六維暗算。

遠程訪問植入木馬

每個技術時代所面臨的威脅是不同的,云時代有其自己的特點,例如有黑客會利用被稱為“rootkit”的軟件去攻擊云平臺和企業內部的防火墻,這種惡意軟件的功能是在安裝目標上隱藏自身及指定的文件、進程和網絡鏈接等信息。之后,黑客會利用遠程訪問木馬軟件植入到基于云計算的服務器上。此外,黑客還會強行調用認證或者去訪問錯誤配置的存儲數據,引起系統混亂。

配置有漏洞是云風險

隨著將關鍵基礎架構、應用及云主機遷移至云中,云部署同樣為企業帶來諸多風險,由于缺乏適當的IT監督或安全管控,進而導致數據丟失、泄露及違反合規的風險。對于企業CIO來說,他們并不清楚在業務流程中到底會配置多少云應用或功能也是風險。

加密差異是偽保護

由此帶來的問題就是復雜性,云與本地、多云之間的混合業務部署為安全防范增加了復雜性。例如,不同SaaS應用在訪問控制、數據控制、用戶行為和數據加密等方面存在較大差異,是偽保護。一份報告顯示,有接近半數的企業用戶缺乏對云基礎設施安全性的控制和可視性,由此引發了擔憂。盡管看起來那些被存放在對象存儲中的隱私數據被保護起來了,但因為訪問控制公開化、管控策略松散等問題,黑客還是可以自己提取到可用信息。

繞過安全防護仍可攻擊

一些解決方案已經在客戶機中安裝代理來完成這一任務,但基于代理的解決方案在增加復雜性的同時吸引力有限,如果惡意攻擊者獲得root權限(提供了對主機的完全控制),便可以完全繞過代理。傳統的網絡邊界正在逐漸消失,零信任方法的重要性也因此日漸凸顯,這種方法不再一味地強調基于邊界的安全性,而是致力于為員工提供更加安全的訪問,無論他們位于何處或采用何種設備。

開放也是一把雙刃劍

開放式的API讓云平臺接入第三方功能變得更容易,相應的也暴露出了高安全性的問題,這種攻擊可以是鏈式反應。有些黑客會劫持API的憑證,然后拿著這些所謂的“驗證”信息去獲取更深層的指令,如密鑰或SaaS中的口令,甚至進行更高級或更高權限的惡意攻擊。尤其是,現在很多云應用是基于開源技術研發的,很難說在GitHub上的代碼不會有泄露風險。同時,這些攻擊者可能還會通過應用商店反向進入后臺去獲取認證信息。

偽造請求在威脅

而在服務器端,偽造請求同樣讓防護者頭痛不已,依然與API相關。這種威脅可以直接滲透到基礎設施的層面,去讀取配置、日志等信息。通過掌握服務器端請求偽造漏洞,黑客可以直接從內部利用API升級權限。當然,也有攻擊者會直接發起大規模的直接攻擊,突破口就是得到相應的訪問權限,然后用算力資源去挖礦或者變賣數據。

辦法

面對多維度的黑客打擊,企業唯有打破私有云、公有云還是混合云的環境壁壘,擁有追蹤更多風險因素的能力,并通過集成式全新API接口掃描云中應用和套件庫,以此來堵住新的漏洞。

結束語

云計算在遭受六維、甚至多維的暗算,有些是黑客故意所為造成的,有些是用戶自己大意,讓黑客鉆了空子暗算。

-

云計算

+關注

關注

39文章

7855瀏覽量

137808

發布評論請先 登錄

相關推薦

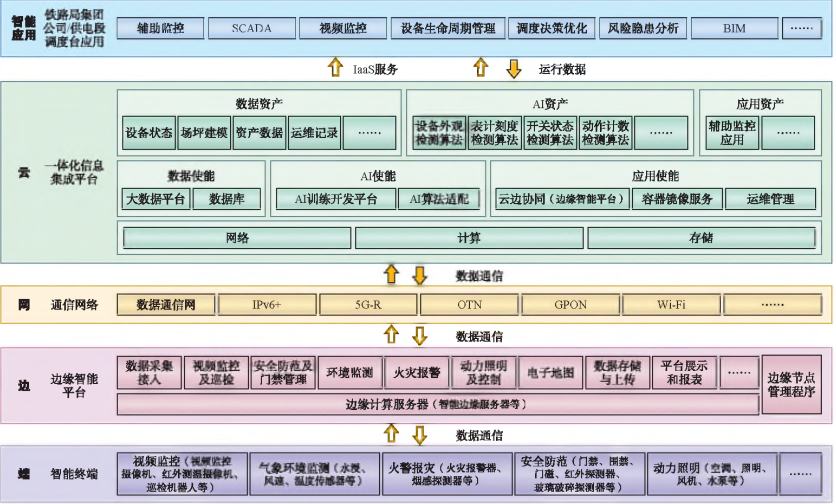

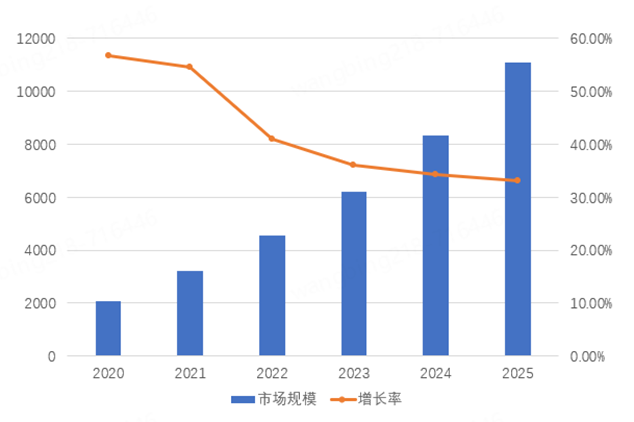

云計算與邊緣計算的結合

云計算的優勢與應用

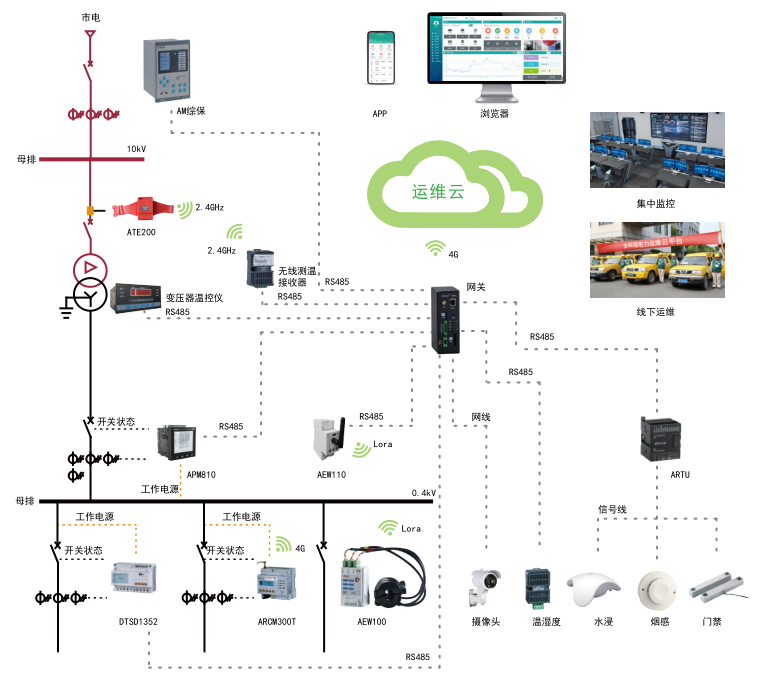

分布式運維管理平臺在云計算環境中的實施案例分析

淺談基于云網邊端協同的鐵路無人值守牽引變電所運維研究與分析

云計算遭到了黑客的六維暗算

云計算遭到了黑客的六維暗算

評論