網絡犯罪分子使用規避技術來逃避偵查,尤其是在腳本的上下文中,這種技術尤其普遍,因為腳本本身具有合法的用途(例如,在計算機系統上自動化進程)。不幸的是,腳本也可以用于惡意目的,惡意腳本不太可能被一般的反惡意軟件解決方案檢測或阻止。這就是為什么網絡犯罪分子比以往任何時候都更多地轉向基于腳本的攻擊和其他規避性惡意軟件(如Emotet)。

雖然Emotet是使用腳本作為其規避策略一部分的威脅的一個例子,但組織需要了解許多其他類型的基于腳本的規避技術,以確保其系統的安全。

生活在陸地上的二進制文件(“LoLBins”)是Windows系統中已經存在的默認應用程序,網絡犯罪分子可能會濫用這些程序來執行常見的攻擊步驟,而無需將其他工具下載到目標系統上。例如,罪犯可以使用LoLBins創建重啟后的持久性,訪問聯網設備,繞過用戶訪問控制,甚至提取密碼和其他敏感信息。

在Windows操作系統中有許多本機的棒棒糖可以被罪犯使用,例如。,父進程, certutil.exe、regsvr32.exe等。這是網絡犯罪分子掩飾其活動的方式之一,因為默認操作系統應用程序不太可能被反惡意軟件解決方案標記或阻止。除非您對這些進程正在執行的確切命令有很強的可見性,否則很難檢測來自LoLBins的惡意行為。

腳本內容模糊處理

內容“混淆”隱藏了腳本的真實行為。雖然混淆也有合法的目的,但在規避攻擊的上下文中,混淆使分析腳本的真實性質變得困難。屏幕截圖顯示了一個模糊處理代碼的示例(頂部),以及其去模糊處理的版本(底部)。

無文件和逃避執行

使用腳本,可以在不需要文件的情況下在系統上執行操作。可以編寫一個腳本來分配系統上的內存,然后將外殼代碼寫入該內存并將控制權傳遞給該內存。這意味著惡意功能在沒有文件的情況下在內存中執行,這使得檢測感染源并阻止感染變得極其困難。

但是,對于無文件執行,當計算機重新啟動時,內存會被清除。這意味著無文件感染的執行可以通過重啟系統來停止。

不出所料,網絡犯罪分子總是在研究新的方法來確保持久性,即使是在使用無文件威脅的情況下。一些示例包括在計劃任務、LNK文件和Windows注冊表中存儲腳本。

如何保護自己

好消息是,windows10操作系統現在包含了微軟的反惡意軟件掃描接口(AMSI),以幫助打擊日益增長的惡意和模糊腳本的使用。這意味著,要確保組織的安全,首先要做的事情之一就是確保所有Windows設備都使用最新的操作系統版本。

此外,還有其他幾個步驟可以幫助確保有效和有彈性的網絡安全戰略:

使所有應用程序保持最新–過時的軟件可能包含罪犯希望利用的漏洞。定期檢查所有Windows和第三方應用程序的更新,以降低風險

禁用宏和腳本解釋器-雖然宏有合法的應用程序,但大多數家庭或企業用戶不太可能需要它們。如果您或其他員工下載的文件指示您啟用宏來查看該文件,請不要這樣做。這是另一種常見的逃避策略,網絡犯罪分子使用這種策略將惡意軟件帶入您的系統。IT管理員應確保宏和腳本解釋器完全禁用,以幫助防止基于腳本的攻擊

刪除未使用的第三方應用程序–Python和Java等應用程序通常是不必要的。如果存在未使用過的,只需將其移除,以幫助彌補一些潛在的安全漏洞

教育最終用戶——網絡罪犯專門設計攻擊,利用最終用戶的信任、天真、恐懼和普遍缺乏技術或安全專業知識。教育最終用戶了解網絡攻擊的風險、如何避免攻擊、何時以及如何向IT人員報告,可以極大地改善企業的整體安全態勢及其網絡彈性

使用端點安全性,該安全性提供多層保護,防止受到威脅,包括基于文件、無文件、模糊處理和加密的威脅。

盡管黑客不斷創新和創新使得逃避戰術變得普遍,但了解其戰術運作的框架,網絡安全和IT專業人士可以設計更有效的防御措施,以抵御最頑固的攻擊者。再加上專注于整體網絡、端點和用戶保護以及客戶數據恢復的網絡彈性文化,企業可以從任何威脅中恢復過來。

責編AJX

-

網絡安全

+關注

關注

10文章

3163瀏覽量

59783 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23460 -

腳本

+關注

關注

1文章

390瀏覽量

14867

發布評論請先 登錄

相關推薦

龍芯3A5000網絡安全整機,助力保護網絡信息安全

純凈IP:守護網絡安全的重要道防線

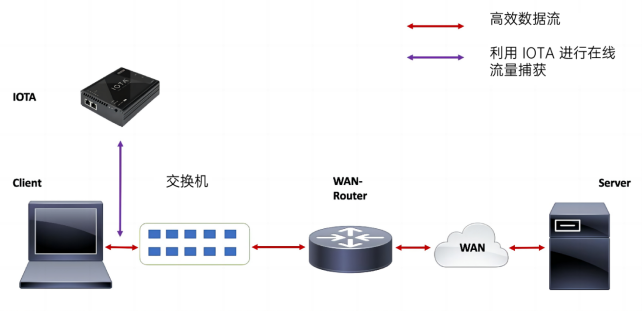

如何使用 IOTA?分析安全漏洞的連接嘗試

網絡安全:如何采取措施避免黑客的惡意腳本?

網絡安全:如何采取措施避免黑客的惡意腳本?

評論