當地時間9月15日,美國網絡安全和基礎設施安全局(CISA)發布了一份惡意軟件分析報告(MAR),該報告詳細介紹了19個惡意文件的細節,其中包含有關伊朗黑客使用的Web Shell的技術細節。

Web Shell是一種用典型的Web開發編程語言(例如ASP,PHP,JSP)編寫的代碼,攻擊者將其植入Web服務器上以獲得遠程訪問和代碼執行。Web Shell讓攻擊者可以傳遞和執行JavaScript代碼,這些代碼可用于枚舉目錄,執行有效負載及泄露數據。

根據CISA的報告,來自匿名APT組織的伊朗黑客正在利用幾個已知的Web Shell,對美國各地的IT,政府,醫療,金融和保險組織進行攻擊。他們利用了Pulse Secure 虛擬專用網, Citrix ADC以及 F5’s BIG-IP ADC產品中的漏洞進行攻擊,使用的惡意軟件包括ChunkyTuna,Tiny和China Chopper。

幾周前,有研究人員透露,這個伊朗APT組織名為“Pioneer Kitten”,又名 Fox Kitten或Parisite。該組織現在正試圖通過將其已入侵的某些網絡的訪問權出售給其他黑客來獲利。過去的幾個月,他們一直在攻擊虛擬專用網服務器。

此外,CISA專家也分析了程序數據(PDB)文件和二進制文件,這些文件已被識別為開源項目“ FRP”的編譯版本。FRP可以使攻擊者通過隧道,將各種類型的連接建立到目標網絡范圍之外的遠程操作員。該報告還分析了作為KeeThief開源項目一部分的PowerShell 腳本,該腳本可讓攻擊者訪問Microsoft“ KeePass”密碼管理軟件存儲的加密密碼憑據。

攻擊者利用了這些惡意工具來維護持久的遠程訪問,并從受害者的網絡中泄漏數據。他們可能已經使用了“ FRP”實用程序來建立出站遠程桌面協議(RDP)會話的隧道,以支持從防火墻外對網絡進行持久訪問。

該報告還詳細介紹了另外7個文件,其中包含用作惡意Web Shell的惡意超文本預處理器(PHP)代碼,被標識為ChunkyTuna和Tiny Web Shell。這兩個Web Shell均可接受遠程命令和數據,所以操作者可以遠程控制受感染的系統。

責編AJX

-

軟件

+關注

關注

69文章

4973瀏覽量

87729 -

網絡安全

+關注

關注

10文章

3176瀏覽量

59926 -

文件

+關注

關注

1文章

569瀏覽量

24770

發布評論請先 登錄

相關推薦

國聯易安:“三個絕招”,讓惡意代碼輔助檢測“穩準快全”

國聯易安:“七項技術”,讓惡意代碼輔助檢測“更智能”

國聯易安:“三管齊下”,惡意代碼輔助檢測“更高效”

警告!惡意域名瘋狂外聯,原因竟然是……

Sentinel One數據:今年1-5月針對蘋果macOS系統的惡意軟件數量占比

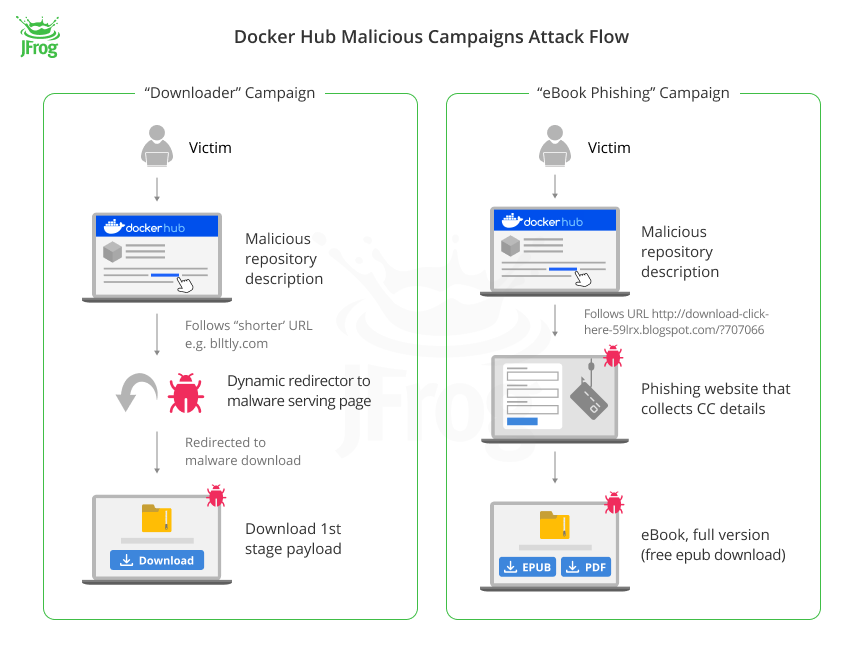

JFrog安全研究表明:Docker Hub遭受協同攻擊,植入數百萬惡意存儲庫

CISA發布惡意軟件分析報告,包含19個惡意文件的詳細細節

CISA發布惡意軟件分析報告,包含19個惡意文件的詳細細節

評論