毫無疑問,疫情期間醫院以及相關的醫療企業和疾病研究機構都處于人類抗擊病毒努力的最前沿。不過很多醫療關鍵部門會被網絡攻擊者盯上,來自不同攻擊者、出于不同動機的網絡攻擊急劇增加。

在8月,這種針對醫療保健機構的情況已經非常嚴重,以至于國際紅十字委員會主席向聯合國安理會發出了請求:“如果醫療機構的網絡安全無法保證,則整個人類都將遭殃。”

醫療保健網絡安全狀況如何?

讓我們首先回顧一下導致醫療保健部門面臨來自網絡攻擊者的高風險因素。

基礎設施薄弱,承受著巨大壓力

醫院的IT基礎設施龐大、復雜,而且往往過時。過去,醫院和醫療機構不需要像銀行、保險公司和重要機構那樣遵守嚴格的網絡法規,它們中的許多人都依賴舊的、遺留的系統,缺乏維護這些系統并面臨新的安全威脅的合格人力。由于遠程工作和與新冠疫情有關的限制,以及對醫療服務的需求不斷增長,如今醫院的整個IT基礎架構都承受著巨大的壓力。

流氓設備風險

此外,醫院和護理機構被迫在一夜之間實施遠程監控技術,以應對無法實地看病的需求。這意味著他們必須要購買現成的IT設備、通信設備(例如家庭路由器)、IP攝像頭和其他傳感器,所有這些都連接到本地網絡。這意味著,在沒有進行適當的盡職調查的情況下,這些外來設備就被引入到敏感環境。許多這些設備都有默認憑據,可以作為遠程網絡的入口點。

遠程醫療風險

新冠疫情還加速采用遠程健康(又稱遠程健康)、健康應用程序和遠程監控設備。不過根據研究人員的分析,采用這些技術的速度太快還沒有進行適當的滲透測試和驗證,這意味著攻擊面會呈量級增加。

第三方風險

醫療保健機構會與眾多第三方供應商(供應商、服務提供商、州和聯邦機構、大學和非政府組織)合作,由于很難確保所有這些提供商都達到相同的網絡安全標準,因此供應鏈存在巨大風險,這是攻擊者經常利用的攻擊點。

美國最大的兒童醫療保健組織之一,明尼蘇達州兒童基金會(Children‘s Minnesota)最近宣布,由于云軟件公司Blackbaud此前遭到黑客攻擊,已有16萬多名患者的個人數據遭到了泄漏。原來,這次數據泄漏發生在今年5月, Blackbaud遭遇勒索軟件和數據泄漏攻擊,泄漏了大量數據,影響到的大學和非營利組織比最初想象的要多。

即使是專門雇用來協助安全操作的供應商,有時也會犯錯并造成嚴重后果。例如,LITE EMERGENCY PHYSICIANS聘請了第三方供應商來安全處理近20年的醫療記錄。然而,這些記錄卻被丟棄在一個本地轉儲站點,這導致了大約55000名患者的詳細信息發生大規模數據泄漏。

工作人員的疲憊和薄弱的安全文化

勞累過度的專業人士更容易犯錯誤,這已經不是什么秘密了。外科手術和網絡安全都是如此。醫護人員并非一開始就擁有最佳的網絡安全實踐:一項研究發現,當醫生離開診所去治療病人時他們也很少鎖定工作站。再加上他們繁忙的醫療任務,一個人的錯誤可能會使整個組織處于危險之中。

上面討論的所有因素都導致醫療機構遭受網絡攻擊的嚴重影響。

在疫情期間,針對醫療保健的網絡攻擊是如何發生的?

在過去的7到8個月里,針對醫院的網絡攻擊,特別是勒索軟件攻擊的數量和嚴重性都有所增加。至少41家醫療服務提供商在2020年上半年遭遇勒索軟件攻擊,自那以后,越來越多的醫院成為攻擊目標。今年9月,醫院遍布美、英的美國最大連鎖醫院Universal Health Systems(UHS)遭到勒索軟件攻擊IT系統,系統遭癱瘓多時,醫院也被迫將急診病患轉院。目前受影響的醫院遍及亞利桑納州、加州、喬治亞、賓州、佛州等地。被勒索軟件加密的文件皆有.ryk的文件擴展名,而且從黑客留下的勒索消息語法來判斷,作亂的可能是知名勒索軟件Ryuk。根據分析,Ryuk可能是經由釣魚信件誘使用戶打開,而進入UHS的計算機系統中。

攻擊幾乎總會導致數據泄漏

考慮到更具攻擊性的勒索軟件和其他竊取數據的惡意軟件,幾乎每一次成功的網絡攻擊都會導致數據泄露也就不足為奇了。

據HIPAA Journal稱,在網絡攻擊和數據泄漏中受到攻擊的記錄數量正在增加,另外成本也在上升。 IBM的一項研究發現,醫療保健數據泄漏的平均成本在全球范圍內約為713萬美元,在美國為860萬美元,同比增長10.5%。

有史以來第一次與網絡有關的傷亡

長期以來,人們一直猜測黑客將有一天會破壞醫療設備并對患者造成傷害。就在今年9月,德國杜塞爾多夫一家醫院遭遇勒索軟件攻擊,導致一名患者被轉移到附近的醫院后死亡,德國當局正在調查此事。這名患者是一名需要緊急治療的女性,被送往伍珀塔爾市的一家醫院后死亡,那里距離她最初的目的地杜塞爾多夫大學醫院有30多公里遠。杜塞爾多夫醫院無法接待她,因為醫院正在應對一場勒索軟件攻擊。9月10日,勒索軟件攻擊攻擊了該醫院的網絡,導致30多臺內部服務器被感染。這是有史以來第一次因稱勒索軟件攻擊間接導致人類死亡的報道。德國當局目前正在調查這名病人的死亡。德國警方表示,如果發現勒索軟件攻擊和醫院停機是這名女子死亡的直接原因,那么他們計劃將調查定義為一宗謀殺案。

阻礙了尋找新冠疫苗的努力

全世界都在急切地等待一種新冠疫苗,以幫助結束這種大流行,然而許多研究項目在進行中,都受到了攻擊者的關注。比如來自美國的黑客似乎走了一條“捷徑”,試圖竊取新冠疫苗的研究成果。今年10月,勒索軟件攻擊襲擊了醫療軟件公司eResearchTechnology(ERT),該公司為全球制藥公司提供進行臨床試驗(包括COVID-19疫苗試驗)的工具,因而對包括施貴寶、阿斯利康、輝瑞和強生等公司進行的多個新冠研究項目造成潛在影響。據報道,由于研究人員被迫改用筆和紙來跟蹤患者數據,過去兩周對ERT公司的網絡攻擊使這些試驗的速度減慢了。

保護醫療保健免受網絡威脅

隨著醫療保健網絡安全狀況的惡化,一些國際。國家和私人機構都在試圖改善這一狀況。

以色列宣布了一項保衛醫院的國家計劃,英國設立了一個基金,提供免費的政府網絡認證和培訓。援助醫療保健部門的也不僅是各國政府。CTI League是今年3月成立的全球第一個保護與疫情相關醫療機構、處理其安全漏洞的志愿者應急響應團體,由3000多名網絡專家組成。,成員包括網絡威脅情報專家、事故響應隊員、行業專家與執法機構代表。CTI League對醫療機構的服務是無償的,主要包括4項內容:進行中網絡攻擊的處理(合法方式破壞犯罪分子發動網絡攻擊的能力或引入執法機構參與)、網絡攻擊的預防(發現漏洞、建立網絡威脅數據庫和提供警告)、對醫療相關部門網絡的支持(提高網絡安全能力、提供技術指導等)以及對潛在網絡危險的監控。民間志愿者組織與執法機構攜手合作的模式大大提高了CTI League的效率,根據該組織發布的報告,CTI League僅成立一個月就協助執法機構處理了近3000個網絡犯罪案件,發現了2000多個醫療機構的系統漏洞并向其發出提醒。至今已有來自超過80個國家、跨越21個時區的1500多名志愿者加入,這意味著每有情況發生,都有成員在線準備好隨時采取行動。

以下是一些可以立即改善醫療保健機構網絡安全狀況的事情:

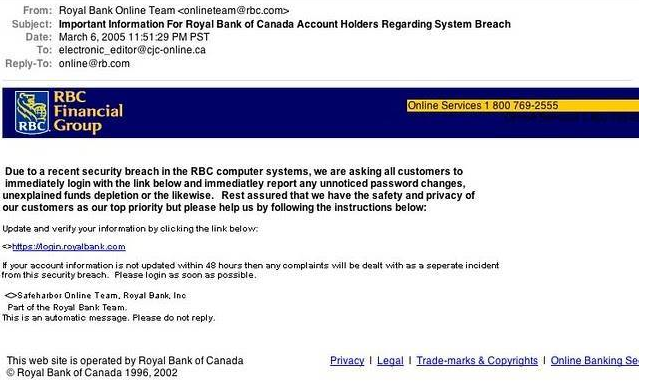

安全意識和電子郵件安全:許多網絡攻擊利用了在醫療機構工作的人員,提高意識將減少他們下載可疑文件或點擊可疑鏈接的機會,最近針對醫療保健機構的攻擊案例如此之多,因此創建一個真實的網絡釣魚模擬應該不是很困難。

面向互聯網的設備:電子郵件不是唯一的攻擊媒介,許多網絡攻擊利用開放端口和遠程訪問協議。僅應將必要的端口開放到互聯網。事實上,研究人員發現,脆弱的RDP端口使勒索軟件攻擊成功的可能性增加了37%,而且某些黑客專門在暗網竊取和出售RDP證書。

憑據盜竊:一旦進入到受害者的設備,攻擊者就會利用Mimikatz等現成的工具來訪問服務器并在網絡中傳播。這些利用積極的密碼噴霧和其他憑據竊取技術它們利用侵略性的密碼噴灑和其他憑證竊取技術,設置可靠的密碼將降低攻擊成功的機會。

終端安全性:終端是進入網絡的關鍵渠道,必須在所有終端和服務器上都擁有先進的終端安全解決方案,以提高醫療機構的網絡安全性。

責編AJX

-

網絡安全

+關注

關注

10文章

3159瀏覽量

59752 -

智慧醫療

+關注

關注

9文章

1064瀏覽量

46492

發布評論請先 登錄

相關推薦

安卓系統成為手機惡意軟件主要攻擊目標

公眾WiFi服務已成為商家的“標配”

中國搶進DRAM存儲器 海力士恐成最大潛在受害者

榮耀和小米戰爭明朗化 誰會是最大的受害者

格芯宣布退出7nm工藝研發 最大受害者是誰

如何預防區塊鏈中的日蝕攻擊和DDos攻擊

VPN已成為了攻擊入口,安全訪問該何去何從

新冠疫情期間醫療機構如何預防網絡黑客的攻擊

90后取代老年人成為網絡詐騙最大的受害者

【虹科技術分享】ntopng是如何進行攻擊者和受害者檢測

Kiuwan開發者預防SQL注入攻擊的5大最佳實踐

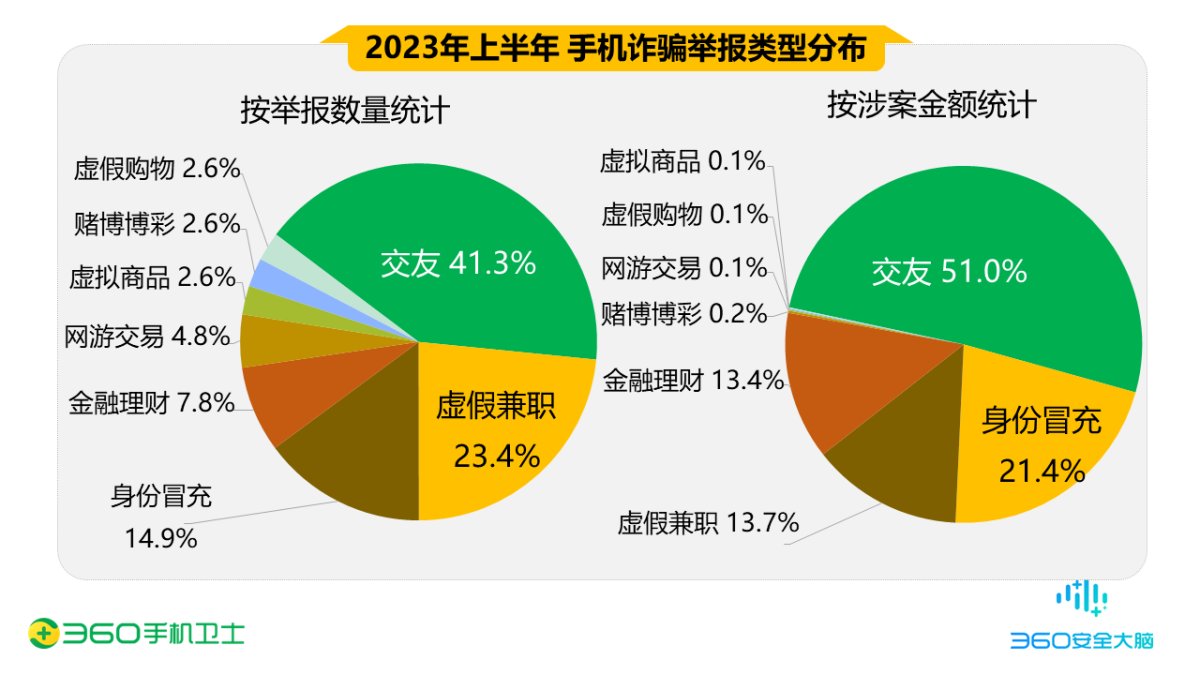

2023上半年手機安全報告:網絡詐騙受害者男性占70% 交友類詐騙為主要詐騙類型

疫情期間,醫療部門已成為網絡攻擊的最大受害者

疫情期間,醫療部門已成為網絡攻擊的最大受害者

評論