這兩天,蘋果M1爆錘老同志英特爾的測評,刷了屏。

左手一個低功耗,右手一個長續航,性能炸裂到讓網友不禁替I姓玩家感嘆:

姓A的沒有一個好東西。

不過,你永遠不知道年輕人背后有沒有下一個「不講武德」的年輕人。(狗頭)

這不,有人剛把搭載M1處理器的MacBook Air拿到手,就來了一手漏洞攻破。

那速度,真是好家伙。

搭載M1的新款MacBook Air被發現漏洞

你看這臺MacBook Air,搭載蘋果自研的基于ARM的M1芯片,并且已經升級到了最新系統。

查看系統安全設置,可以看到macOS的系統保護正常開啟。

輸入指令查看一下當前的用戶權限,顯示的是普通用戶權限。

接下來,看好了,千萬別眨眼。

對,你沒看錯,也就1秒不到的功夫,這次提權攻擊已經成功,攻擊者取得了系統最高權限root身份!

不需要密碼,只是一個腳本就搞定了。

這也就意味著,攻擊者可以任意讀寫設別中存儲的通訊錄、照片、文件等用戶隱私了。

這樣一記「突刺」,來自騰訊安全玄武實驗室的最新安全嘗試。

其負責人TK教主于旸,事后發了一條微博:

不得不說M1處理器性能確實很強,我們的測試程序瞬間就執行完了。

看到這一幕,評論區的網友們也紛紛震驚:

「啪的一下就執行完了,很快啊。」

「他說他是測試的,他可不是瞎測試的,終端,腳本,提權,訓練有素,后來他說他搞過好幾年安全。啊,看來是有備而來…」

「M1:大意了,沒有閃,很快哦很快!」

你以為這就結束了?

不,更為凡爾賽的是,蘋果iPhone 12系列手機同樣被這個「測試程序」干翻了。

接著往下看。

攻破iPhone 12 Pro

同樣的畫風,同樣的最新設備和最新系統,「受害者」iPhone 12 Pro登場了。

從系統設置中可以看到,用來發起攻擊的測試App訪問相冊和通訊錄的權限均已被關閉。

話不多說,直接打開測試App來看結果。

就是啪的一下,明明系統說了不,該App仍然讀取到了相冊和通訊錄,并上傳到了攻擊者的服務器端。

漏洞意味著什么?

毫無疑問,這是第一個被發現的能影響蘋果Apple Silicon芯片設備的安全漏洞。

最主要的是,這個漏洞可以輕易調取利用原本不屬于App的權限。

通常,蘋果的macOS、iOS終端設備對于App的權限,都是進行了嚴格的限制的,安全和隱私也是最令果粉稱道之處。

因此,受限的App不管是「左正蹬」還是「右鞭腿」,安全系統都是可以通通防出去的。

但這次,通過這個漏洞,攻擊者完全可以繞過這些限制措施,實現越權訪問,讀取用戶設備上相冊、通訊錄,甚至是賬號密碼等隱私數據。

騰訊安全玄武實驗室就表示:

理論上,任何惡意的App開發者都可以利用此漏洞。

而且漏洞影響的設備,也不少。

騰訊安全玄武實驗室是這么說的:

M1 MacBook 2020(macOS Big Sur 11.0.1)、iPhone 12 Pro(iOS 14.2)、iPad Pro(iOS 14.2)都存在這個漏洞。

該漏洞也同樣影響以前發布的設備,包括基于Intel芯片的MacBook,以及其它可以從App Store安裝App的蘋果設備。

蕪湖,牽涉竟然如此之廣,看來這波蘋果確實是「大意了」,沒有閃。

不過,果粉朋友們倒不要過分擔心,「傳統功夫,點到為止」。

一方面,騰訊安全玄武實驗室是全球頂尖的安全實驗室,能發現漏洞也是實力使然;

另一方面,按照江湖規矩,在消息曝光前,玄武實驗室早已將漏洞技術細節報告給了蘋果安全團隊。

所以,恐慌完全沒有必要,但也需要戰術上重視,及時更新安全補丁和更新系統。

關于騰訊安全玄武實驗室

最后,還是贅述補充下此次發現漏洞的安全大神團隊。

關注安全領域的盆友,對騰訊安全玄武實驗室一定不會陌生。

作為騰訊七大專業實驗室之一,于2014年成立。

該實驗室有一個光芒四溢的領頭人:于旸,Tombkeeper,黑客圈名號「TK教主」,因為學醫出身,所以還被尊稱為「婦科圣手」。

TK教主和騰訊安全玄武實驗室,技術和武德都很高超,常常能找到別人難以發現的安全漏洞,也始終出現在各大廠商的致謝信中。

這次蘋果的漏洞發現,不過只是其光鮮戰績的冰山一角罷了。

此前,玄武實驗室還發現過針對條碼閱讀器的安全研究成果“BadBarcode”,是世界上首次實現通過發射激光入侵系統;

在微軟網絡協議上,發現影響從Win95到Win10的 “BadTunnel” 超級漏洞,獲得了微軟專門致謝及5萬美元獎勵。

玄武實驗室,也是騰訊安全乃至業界信息安全力量的核心中堅之一。

這次找到蘋果新芯M1的安全漏洞,雖是基本操作,但速度之快,確實牛X.

不說了,我要更新新款MacBook電腦去了(狗頭)。

責任編輯:PSY

-

蘋果

+關注

關注

61文章

24411瀏覽量

198781 -

執行

+關注

關注

0文章

16瀏覽量

12602 -

系統漏洞

+關注

關注

0文章

9瀏覽量

2625

發布評論請先 登錄

相關推薦

TPA3118在播放的時候如果小音量就沒問題,但是音量一加大,就聽到啪的聲音,為什么?

《七劍下天山》之“七劍利刃”:“新一代”漏洞掃描管理系統

如何設計一個在15Mhz下能達到80dB的放大系統?

歡創播報 支付寶“碰一下”正式發布

蘋果發布會新品曝光 還被曝iPhone17將推Slim機型

Rust漏洞可遠程執行惡意指令,已發布安全補丁

LG智能電視被曝存四安全漏洞,影響超9萬臺設備

蘋果修復macOS Ventura和Sonoma內存漏洞

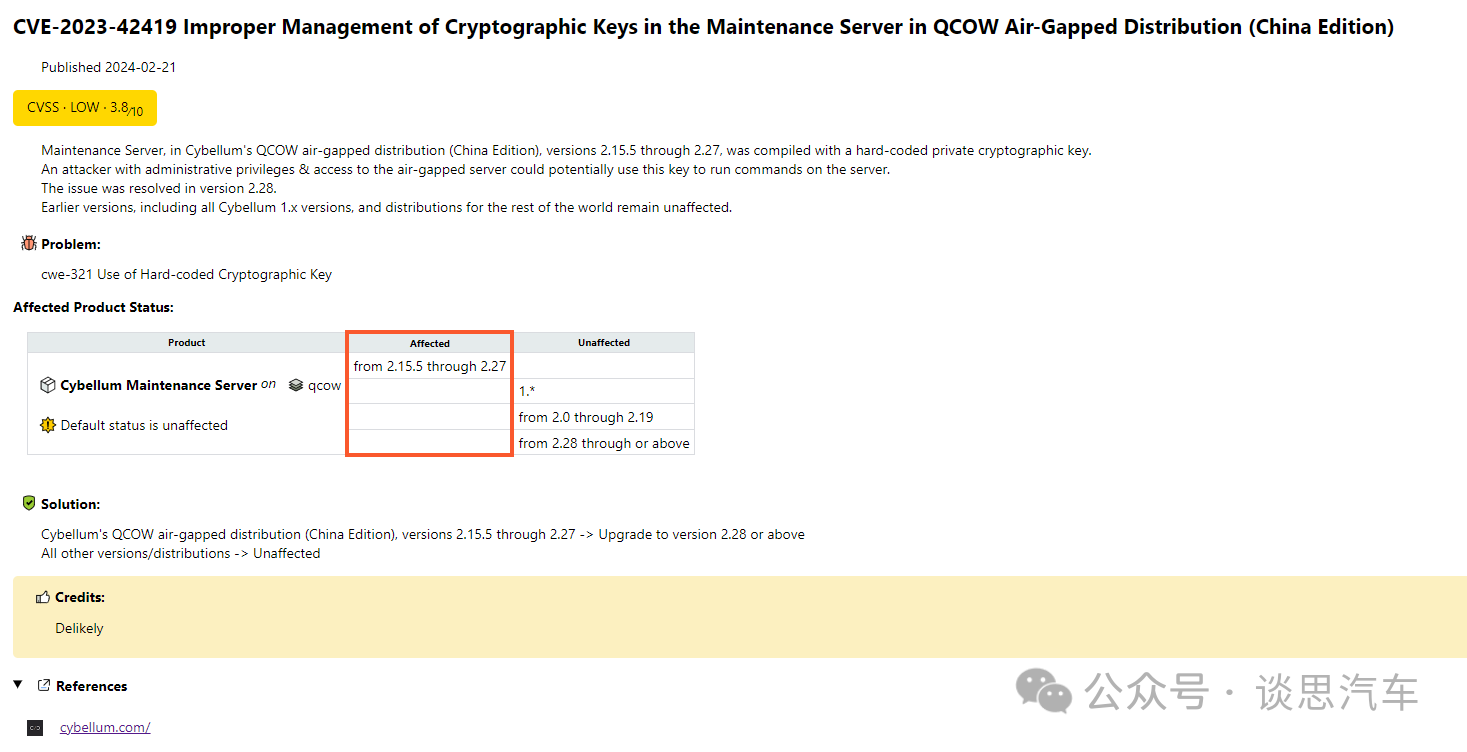

Cybellum汽車檢測平臺被曝漏洞,官方回復!全球汽車安全監管持續升級

啪一下就執行完了 蘋果被曝重大系統漏洞

啪一下就執行完了 蘋果被曝重大系統漏洞

評論