如果您最近在黑色星期五從Smith&Wesson購買了一些東西,請(qǐng)當(dāng)心。槍支制造商的網(wǎng)站被發(fā)現(xiàn)托管計(jì)算機(jī)代碼,該代碼可以竊取您的信用卡詳細(xì)信息并將其轉(zhuǎn)發(fā)給黑客。

根據(jù)欺詐檢測(cè)公司Sanguine Security的說法,該代碼已于11月27日注入Smith&Wesson的網(wǎng)站,并一直保留到星期二早晨,該公司首先注意到了“掠奪支付卡”攻擊。

數(shù)據(jù)收集通過Javascript程序進(jìn)行,當(dāng)基于美國(guó)的瀏覽器加載Smith&Wesson網(wǎng)站時(shí),該Javascript程序?qū)⑦\(yùn)行。在用戶進(jìn)入結(jié)帳流程之前,該程序一直處于相對(duì)休眠狀態(tài),此時(shí)惡意Javascript將完全激活以創(chuàng)建偽造的付款表格。輸入的所有支付卡詳細(xì)信息都將被收集并發(fā)送到黑客控制的網(wǎng)站。

黑色星期五期間,股票上市的槍支制造商@Smith_WessonInc突然流行起來。付款分離器注入11月27,仍處于活動(dòng)狀態(tài)(通過合作研究@AffableKraut)pic.twitter.com/eh8sokUi73

該事件代表最新的“ Magecart”攻擊,其中涉及將惡意代碼注入電子商務(wù)網(wǎng)站以竊取支付卡詳細(xì)信息。上個(gè)月,梅西百貨(Macy‘s)報(bào)道其網(wǎng)站也遭到了類似的攻擊;一個(gè)“未授權(quán)方”添加了計(jì)算機(jī)代碼,以捕獲macys.com結(jié)帳頁面上的信息。

對(duì)于Smith&Wesson,Sanguine Security的法醫(yī)分析師Willem de Groot告訴PCMag,攻擊者一直在試圖將他們的信用卡瀏覽代碼添加到至少幾十個(gè)其他網(wǎng)站中。過去,發(fā)現(xiàn)黑客利用Magneto電子商務(wù)軟件中的漏洞來破壞目標(biāo)。但是德格魯特(de Groot)表示,攻擊者可以使用各種不同的策略來嘗試破解網(wǎng)站的安全性。

責(zé)任編輯:lq

-

電子商務(wù)

+關(guān)注

關(guān)注

3文章

287瀏覽量

25591 -

黑客

+關(guān)注

關(guān)注

3文章

284瀏覽量

21887 -

代碼

+關(guān)注

關(guān)注

30文章

4809瀏覽量

68826

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

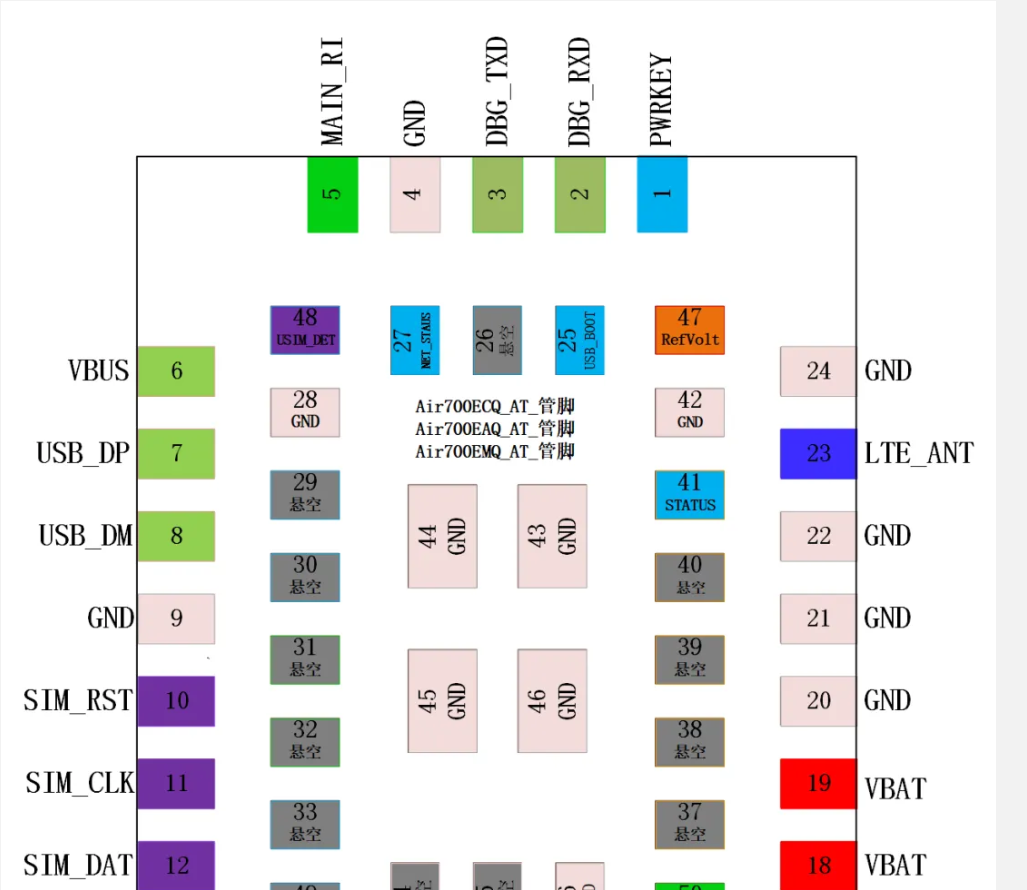

解說篇:模組雖小,SIM卡電路設(shè)計(jì)不能少!

LoRa網(wǎng)關(guān)和LoRa基站的區(qū)別是什么?一文弄懂

如何解決ChatGPT Plus信用卡支付被拒及充值步驟詳解

是否可以使用esp8266創(chuàng)建熱點(diǎn)并使用此熱點(diǎn)設(shè)置新的wifi詳細(xì)信息?

三星推出創(chuàng)新物聯(lián)網(wǎng)信用卡,引領(lǐng)尋物市場(chǎng)新風(fēng)尚

AMD遇黑客攻擊,但稱運(yùn)營(yíng)無大礙

微軟新版Outlook郵件應(yīng)用提高垃圾郵件防御能力

信用卡大小的 RISC-V 單板計(jì)算機(jī)介紹

一些常見網(wǎng)絡(luò)安全術(shù)語

代碼可以竊取您的信用卡詳細(xì)信息并將其轉(zhuǎn)發(fā)給黑客?

代碼可以竊取您的信用卡詳細(xì)信息并將其轉(zhuǎn)發(fā)給黑客?

評(píng)論