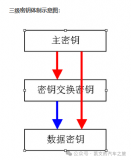

如今的應用程序都運行在加密技術之上,而在云平臺中運行應用程序,需要SSH密鑰來訪問虛擬機,并采用API密鑰來與外部服務交互,以及Web服務器的X.509v3證書。組織需要驗證Web服務的安全客戶端證書、加密存儲數據的加密密鑰,以及中間或后端數據存儲的密碼。

安全地存儲數據對于組織來說是一個重大的挑戰,特別是在當今的云計算世界。而且,隨著多云變得司空見慣,組織面臨的挑戰將會加劇。

云計算對傳統的加密管理方法帶來挑戰

在以往,組織內部使用的硬件安全模塊(HSM)通過提供可防篡改的物理安全設施保護數據。同樣,加密密鑰管理(通常以服務的形式)有助于為密鑰和密鑰存儲提供一個集中的、安全的存儲庫。

但是,云計算加劇了加密管理的挑戰。傳統加密方法的應用性稍差,這是由于云計算對技術底層的抽象程度較低。

例如,考慮將應用程序部署到IaaS中。操作系統下的所有內容都由云計算提供商提供。物理附加服務(如HSM)的實施不受客戶的直接控制。因此,客戶可以使用云服務提供商提供的硬件安全模塊(HSM)產品。

對于PaaS和SaaS,硬件安全模塊(HSM)是不可選擇的,除非云服務提供商提供這些服務,其基礎設施也超出范圍。這意味著從客戶的角度來看,無法通過云計算提供商使用API進行密鑰管理服務。

許多云服務提供商提供了一些選項來幫助進行云計算加密管理。例如,微軟Azure提供密鑰庫,AWS提供密鑰管理服務,谷歌云平臺提供云密鑰管理服務。這些產品都可以幫助解決云計算提供商的云服務中的安全存儲問題。

盡管這些云計算提供商提供的服務運行良好,但它們是特定于云計算提供商的,并且它們在提供給客戶的接口方面都有所不同。

那么,當客戶需要跨多個云計算提供商或混合環境的加密管理服務時會發生什么呢?IT領導者必須了解多云密鑰管理如何應對這些挑戰,以及如何成功實施它以保護混合和多云基礎設施。

多云密鑰管理即服務功能

多云密鑰管理涉及將密鑰管理功能擴展到使用多個不同云平臺中。云密鑰管理即服務(KMaaS)模型應運而生,以快速配置基于云計算的服務。

根據云密鑰管理即服務(KMaaS)產品的不同,可以通過密鑰管理互操作性協議(從密鑰管理服務器請求密鑰的標準)通過使用云計算提供商提供的存根模塊的REST API來請求密鑰,例如使用密鑰管理服務的公鑰加密標準。

這樣做的優點之一是它可以規范與密鑰管理機制的接口。因此,使用基礎密鑰管理器的應用程序變得更加可移植。例如,應用程序組件用于請求訪問密鑰或其他機密的機制與當前托管在數據中心的應用程序相同,即使該組件可能會遷移到云平臺。無論是出于災難恢復或安全需求,還是將其遷移到公共云或在公共云之間遷移,都是如此。這可以通過運行環境之間移動的最小化或將數據導出到另一個位置時重新加密來增強安全性。

除了編程接口的標準化,KMaaS還規范了管理。其管理要素(例如記帳,批準流程,關鍵庫存的維護和其他任務)是集中的。這可以實現集中可見性,并減少與管理人員進行管理工作流有關的成本。

多云KMaaS實施的4個注意事項

IT領導者需要認識到,使用KMaaS工具并不意味著組織的使用是安全的。徹底審查和驗證KMaaS選項是很重要的。

進入KMaaS市場時,需要注意以下4個事項:

(1) 確保存儲和檢索密鑰的機制從架構的角度有利于組織的使用。例如,計劃部署Java應用程序的組織可能會優先考慮提供Java加密擴展的供應商。

(2) 除了考慮與客戶使用相關的性能和安全要求之外,還要考慮組件和應用程序將如何連接到服務。即使使用REST API(這是與服務接口的最普遍的機制),也要從需要密鑰的位置連接到密鑰管理服務。在其他情況下,則不需要這樣做。例如,沒有直接出站連接的受保護的虛擬私有云。在這種情況下,客戶需要找到一種機制,使其能夠連接、代理請求、使用供應商提供的可以緩存或探索替代方法的組件。

(3) 清點將存儲在KMaaS中的現有數據。如果已經有本地密鑰管理服務,需要檢查其中存儲了什么內容以及如何使用這些數據。這種事先的評估可以幫助IT主管設定期望值,了解轉移使用的難度,并確定哪些訪問方法最有效。除其他特殊要求外,還應特別注意如何驗證和批準訪問請求,以及如何處理密鑰輪換和到期。

(4) 認識到當前的多云密鑰管理流程可能不同。需要注意無法或不需要更換現有組件的情況。例如,如今使用物理HSM的組織可能會發現存儲在其中的密鑰無法導出。而這是大多數HSM的默認設置,因為加密操作是在設備本身中執行的。這意味著密鑰永遠不會離開HSM的邊界,而密鑰管理器(即KMaaS或其他方式)的行為方式也不相同。一些組織可能具有合法的安全性或使用要求,而這是有利的。在根據業務風險和需求確定正確的方法時,了解密鑰為何以保護密鑰的方式進行保護是重要的要素。

責任編輯:YYX

-

云計算

+關注

關注

39文章

7824瀏覽量

137456 -

存儲

+關注

關注

13文章

4317瀏覽量

85878 -

密鑰管理

+關注

關注

0文章

23瀏覽量

7619

發布評論請先 登錄

相關推薦

統一多云管理平臺怎么用?

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 獲取密鑰屬性ArkTS

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 獲取密鑰屬性C C++

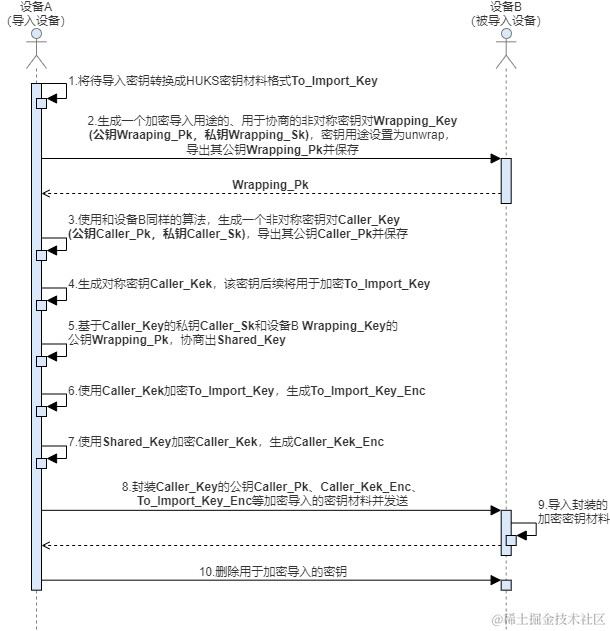

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 密鑰協商 C、C++

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰導入介紹及算法規格

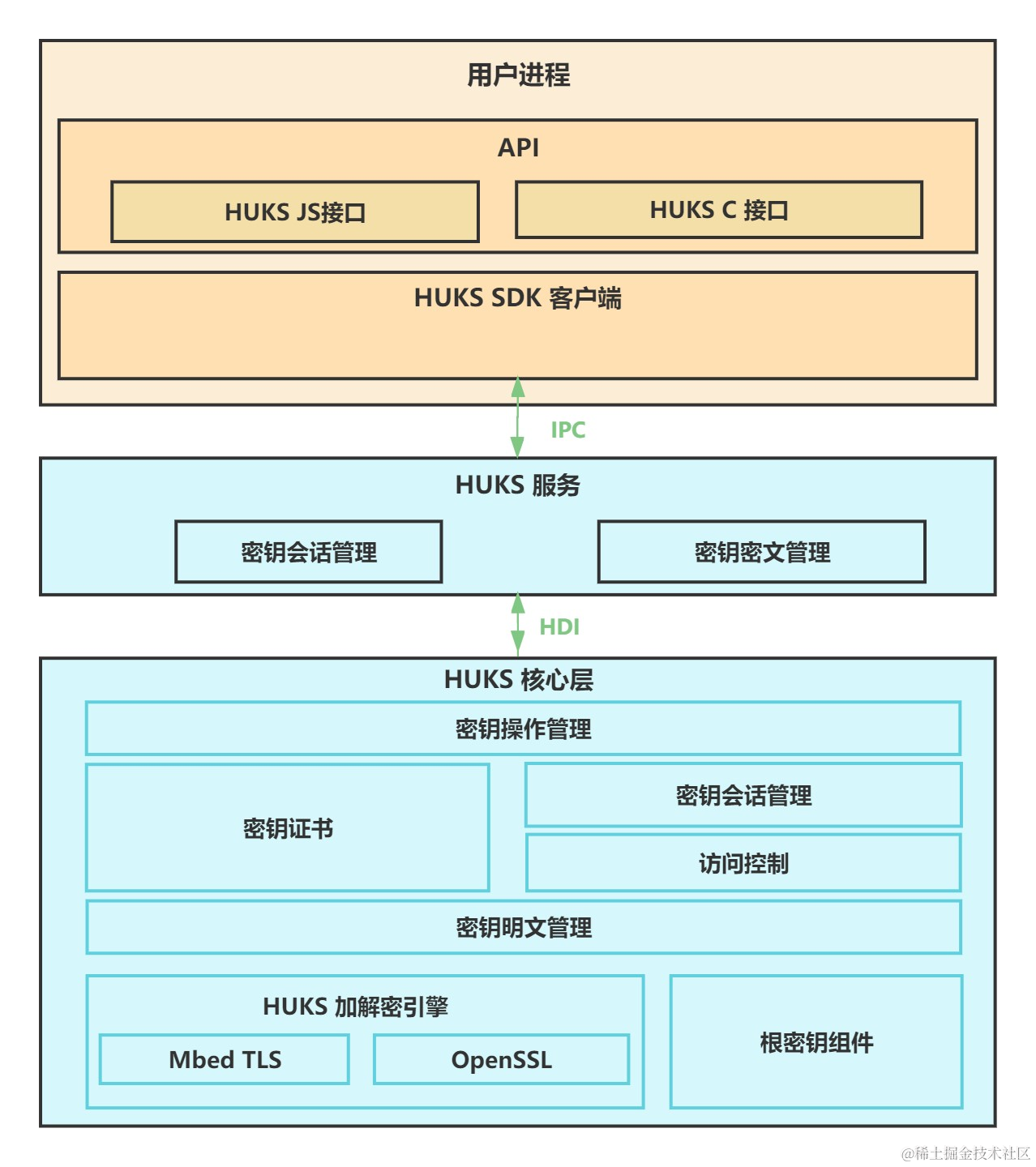

鴻蒙開發:Universal Keystore Kit密鑰管理服務簡介

如何使用KMaaS應對多云密鑰管理挑戰

如何使用KMaaS應對多云密鑰管理挑戰

評論