按照哥倫比亞安全公司CSL的研究人員Pedro Garcia的說法,這一漏洞是在去年12月發現,RID是加上用戶帳號安全識別碼(SID)后,描述電腦或網域允許的帳號。常見的RID是代表內建管理員帳號的500或代表Guest的501。

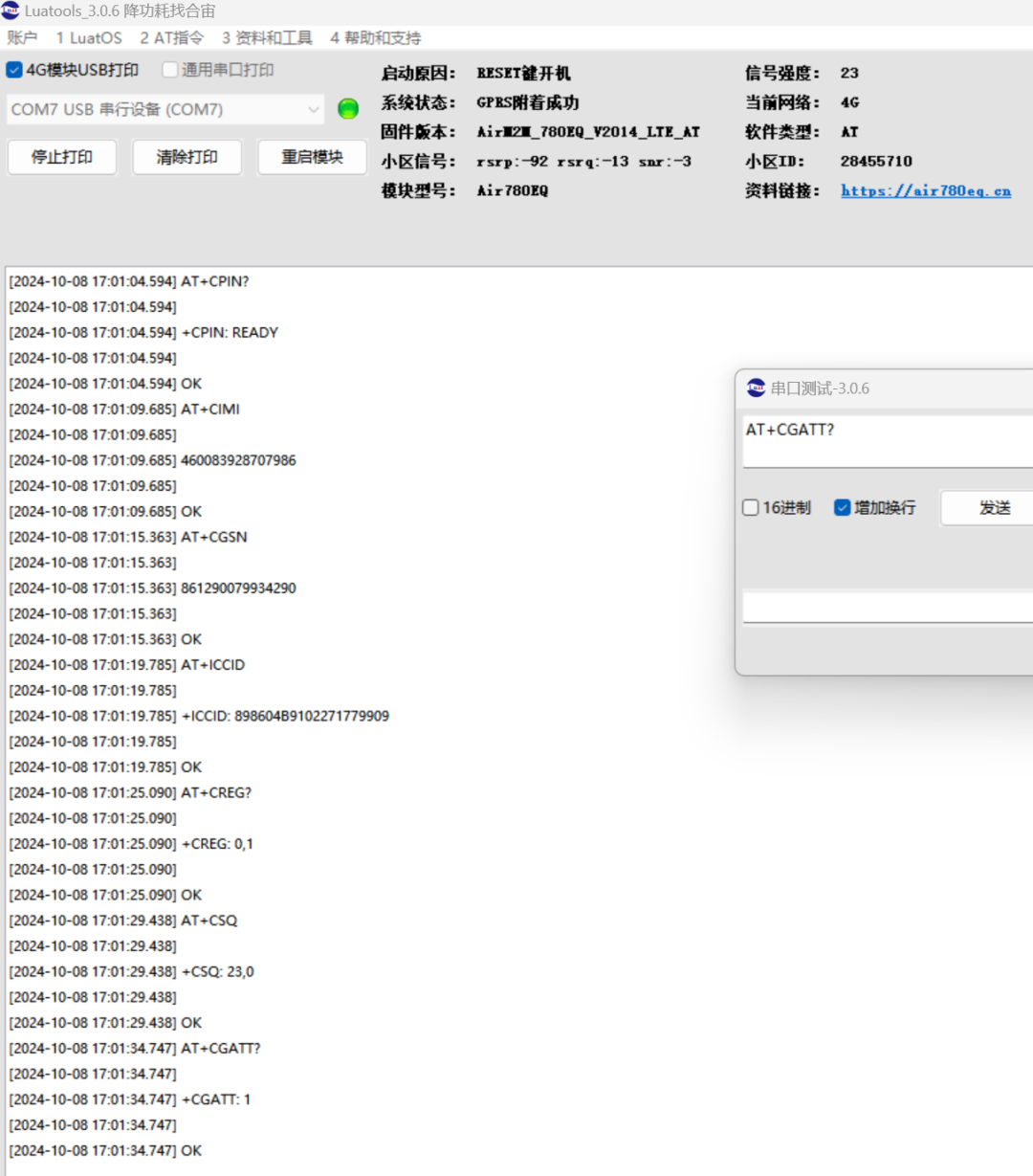

Garcia為測試攻擊編寫了一個Metasploit模組。他發現,只要對Windows PC傳送meterpreter session即可改寫Windows機碼,進而修改和用戶帳號下的RID,并為另一個帳號群組建立另一組RID。

據介紹,雖然這個方法不能對遠程計算機遠程代碼進行執行或者感染,但黑客可以通過暴力破解電腦賬戶密碼進而提高原先低級別賬戶權限,為Windows PC加一個后門。由于機碼是永久存在的,所以對于任何篡改在被修復前都是有效的。目前,該漏洞可以在Windows XP、Windows Server 2003、Windows 8.1和Windows 10系統上復現。因為這一漏洞是完全利用系統資源也沒有引入外部程序,所以不會引發系統警告,被侵害用戶的計算機也毫無征兆。目前,只有在檢查安全賬號管理員時才有可能發現異常。

責任編輯:lq

-

WINDOWS

+關注

關注

4文章

3554瀏覽量

89019 -

模組

+關注

關注

6文章

1508瀏覽量

30499

發布評論請先 登錄

相關推薦

用verilog編寫了ads8515的驅動程序,用jtag抓取了AD采集的信號,BUSY為第電平時數據一直為7FFF,為什么?

一篇講透:模組典型上網業務的AT上網流程

使用ESP8266_NONOS_SDK_V1.5.2_16_01_29編寫了一個簡單的眨眼probram,不怎么穩定如何解決?

如何編寫一個BP神經網絡

編寫了一個簡單的SSL應用程序,用于向服務器發送HTTPS請求,SSL握手失敗的原因?

esp8266編寫了一個固件,調用API的時候會返回錯誤的值?

用Arduino編寫ESP8266程序,定義某個IO為輸入,另一個為輸出為什么沒效果?

LED模組燈珠焊接點推拉力測試機應用案例

廣汽埃安推出國內首個無圖純視覺智能駕駛解決方案—Garcia智駕系統

TC375上的I2C編寫了EVAL_BDPS_DRIVER,RX FIFO下溢中斷是怎么來的?

用VS2012編寫了一個win32控制臺的小程序與CyUSB3014通信,一調用write API就崩潰怎么解決?

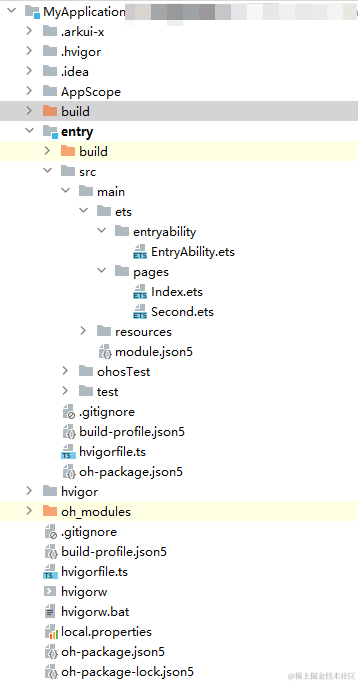

一招就行—鴻蒙OS 編寫第一個頁面

Garcia為測試攻擊編寫了一個Metasploit模組

Garcia為測試攻擊編寫了一個Metasploit模組

評論