來自GreatHorn的研究人員報告說,他們已經觀察到了犯罪分子通過構造 “畸形的URL前綴 ”來逃避安全軟件的防護,發送釣魚郵件進行攻擊的次數增加了近6000%。除非你仔細觀察URL前綴中使用的符號,要不然,它們看起來是非常合法的。

研究人員在一篇關于他們的研究發現的博客文章中說:“這些URL是畸形的,沒有利用正常的URL協議,比如http://或https://,相反,他們在其URL前綴中使用的是http:/\”。

/在報告中解釋說,URL地址中的斜線在很大程度上來講是多余的,所以瀏覽器和許多掃描器甚至會忽略它們。

Typosquatting是一種常見的釣魚郵件策略,即把常見的企業名稱拼錯,比如 “amozon.com”。試圖誘導不細心的用戶點擊鏈接。研究人員解釋說,如今,大多數人都知道了這類電子郵件的詐騙方式,所以網絡犯罪分子也不得不研究出新的攻擊方式。

電子郵件保護工具會忽略URL前綴中的反斜杠

研究人員說:“這些URL不符合常見的電子郵件掃描程序所包含的‘已知的惡意鏈接’配置文件,程序會忽略對于它們的檢查。它們也可能會逃過用戶對鏈接的檢查,因為并不是每個人都會在URL前綴中尋找可疑的線索。”

研究人員報告說,他們在去年10月首次注意到了這種新的攻擊策略,并表示,自那時以來,這種攻擊策略就發展的非常迅速。他們說,1月至2月初的攻擊次數激增了6000%。

畸形前綴的URL攻擊是什么樣的?

GreatHorn提供了一封地址為”http:/\brent.johnson.australiasnationalskincheckday.org.au//exr/brent.johnson@impacteddomain.com” 的畸形URL釣魚郵件的例子。

研究人員解釋說:“釣魚郵件似乎是由語音郵件服務發出的”。該團隊報告說,該電子郵件包含了一個語音信息,播放Audi Date.wav 文件,并且該鏈接會重定向到一個惡意網站。

他們解釋說:“該網站甚至還包括一個reCAPTCHA的驗證功能,這是在合法網站中常見的安全功能,這也顯示出了這種攻擊的復雜性和微妙性”。

報道稱,惡意網站頁面看起來像Office的登錄頁面,頁面要求輸入用戶名和密碼。一旦輸入,攻擊者就可以控制受害者的賬戶憑證。

報告補充說,Office 365用戶更有可能遭遇這種類型的攻擊,“其比例遠高于將Google Workspace作為云電子郵件環境的組織”。

報告解釋說,使用這些惡意URL的攻擊者采用了多種策略來傳播他們的惡意軟件,這其中包括使用偽造的名稱冒充用戶公司內部的電子郵件系統;通過從一個與企業沒有任何關系的地址發送郵件來避免安全掃描器的檢查;在釣魚郵件中嵌入一個鏈接,該鏈接會重定向打開一個新的網頁,同時使用一些語句描述讓用戶產生一種 “緊迫感”。

該報告還建議 “安全團隊要盡快搜索其組織電子郵件中是否包含與模式(http:/\)相匹配的URL的信息,并刪除其中所有相匹配的郵件”,防止其系統受到攻擊。

GreatHorn的首席執行官兼聯合創始人Kevin O‘Brien告訴Threatpost,這些惡意URL攻擊可以通過使用那些能夠進行細致分析的第三方解決方案來解決。

OBrien說:“在過去五年中,有各種API原生解決方案進入到市場中,許多解決方案都是專門針對那些傳統安全電子郵件網關和平臺無法分析或識別的威脅攻擊而設計的,這些解決方案提供了強大的安全保障,在用戶即將進入一些危險的網絡環境時會向用戶發出警報,比如我們在這次攻擊中所看到的情況。”

電子郵件網絡釣魚詐騙很常見

該報告是在網絡釣魚詐騙特別猖狂的時期發布的。Proofpoint最近發布的2020年網絡釣魚狀態顯示,美國的網絡釣魚攻擊在過去一年中猛增了14%。

Proofpoint高級副總裁兼安全意識培訓總經理Alan LeFort說:“全球的網絡攻擊者正在以便捷且復雜的通信方式進行攻擊,其中最明顯的就是通過電子郵件渠道,電子郵件仍然是非常高級的攻擊載體,如何確保用戶能夠發現和報告那些試圖進行的網絡攻擊是安全業務的關鍵,特別是用戶在遠程工作時,通常會在一個不太安全的網絡環境中。雖然許多組織表示他們正在向員工進行安全意識培訓,但我們的數據顯示,大多數組織做得可能還不夠。”

本文翻譯自:https://threatpost.com/malformed-url-prefix-phishing-attacks-spike-6000/164132/如若轉載,請注明原文地址。

責編AJX

-

網絡安全

+關注

關注

10文章

3183瀏覽量

60022 -

網站

+關注

關注

2文章

259瀏覽量

23208 -

URL

+關注

關注

0文章

139瀏覽量

15403

發布評論請先 登錄

相關推薦

網絡流量監控與網關優化

網絡攻擊中常見的掩蓋真實IP的攻擊方式

利用ADS1298R設計了一套采集EMG信號的方案,如何解決4K采樣頻率下20-100Hz之間信號畸形的問題?

激增400%!GPS欺騙成全球大患,此題何解?

國產網絡安全主板在防御網絡攻擊中的實際應用

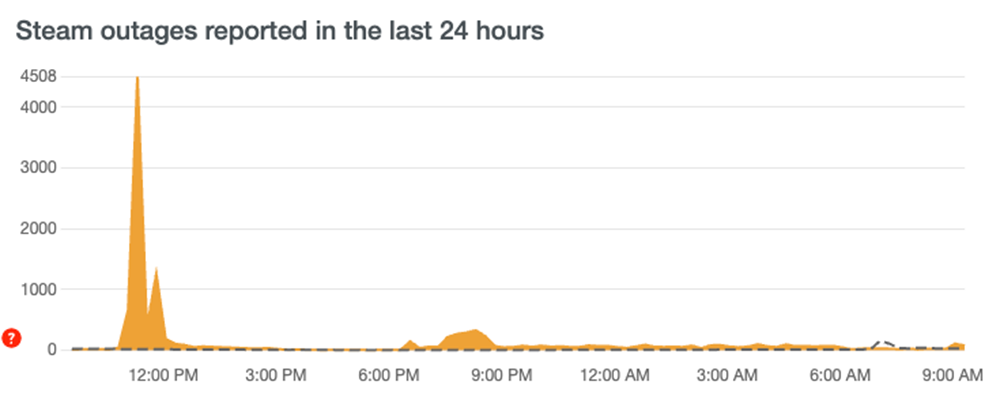

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

公共 IP 地址前綴如何進行網絡資源配置?

創建Trigger時設置的url可以傳參數嗎?

DDoS有哪些攻擊手段?

如何保護SCADA免受網絡攻擊

“五一假期將至:您的企業網絡準備好抵御黑客攻擊了嗎?”

揭秘!家用路由器如何幫你防范網絡攻擊?

常見網絡攻擊與防御方法

隨機通信下多智能體系統的干擾攻擊影響研究

基于畸形URL前綴的網絡攻擊激增6000%

基于畸形URL前綴的網絡攻擊激增6000%

評論