如今日益復雜的網絡環境,企業 IT 安全和管理均受到巨大挑戰。根據 ESG對北美和西歐620名 IT 專業人員的年度調查顯示,51%的受訪者稱他們的企業存在應對安全威脅技能短缺的問題。Microsoft Azure 提供了一套云原生的威脅防護和檢測系統——Azure Security Center,最大限度地減少和緩解整個環境中的威脅,并改善整體安全態勢。

Azure Security Center 為 Azure 用戶提供免費的云安全態勢管理,為用戶持續提供 Azure 資源評估和安全性建議。本文的重點是想和大家聊一聊 Azure Security Center 下的一項高級功能——Azure Defender。

在企業環境上,Azure Defender 不僅可以為 Azure 資源提供保護、還可以對本地 IDC 和其他云中運行的混合工作負載提供統一的安全管理和威脅防護;

在資源類型上,Azure Defender 除了對虛擬機,還可以針對 SQL 數據庫、容器、Web 應用程序、網絡等提供持續保護,并能夠與企業現有的安全解決方案(如 SIEM)進行集成。

今天通過兩組攻擊實驗,帶著大家感受一下 Azure Defender 對 Windows 和 Linux VM 的威脅檢測和高級防御功能。

黑客攻擊者典型的網絡殺傷鏈(Cyber Kill Chain),該擊殺鏈反映了攻擊者如何試圖通過各種攻擊手段對企業 IT 環境發起攻擊,并通過一系列的潛伏和橫向移動入侵企業 IT 資產,收集域內用戶信息,不斷擴大感染面,最終獲取特權用戶權限,對企業核心資產造成嚴重威脅,給企業帶來不同程度的經濟和信譽損失。有調查研究表明,在網絡攻擊中企業遭受的平均經濟損失超過100萬美金。

今天通過兩組模擬攻擊實驗模擬攻擊者在擊殺鏈各階段的一系列行為,向大家直觀展示 azure defender 強大的安全威脅檢測和告警功能。

說明:實驗中的模擬攻擊均為實驗測試,不構成實質的攻擊操作。

Lab1:Azure Defender

針對 Windows VM 的

高級威脅檢測及告警

實驗環境:

兩臺 Windows Server 2012 虛擬機,一臺為“Attacker”(攻擊者),另一臺為“Target”(目標主機)。

實驗中將使用以下幾種工具:

Tool1 可以在本地或者遠程管理計算機系統,常被攻擊者用于在系統內做橫向移動,進行信息收集、探測、反病毒、虛擬機檢測、命令執行、權限持久化等操作。

Tool2 是 sysinternals 的一款強大的軟件,通過他可以提權和執行遠程命令,對于批量大范圍的遠程運維能起到很好的效果,尤其是在域環境下。

Tool3 是一款可以抓取系統內的明文密碼的工具,主要用于提升進程權限以及讀取進程內存,當然了,最重要的功能就是可以從 lsass 中獲取當前 Active 系統的登錄密碼。

實驗內容:

登陸 Azure Portal,在訂閱級別開啟 Azure Security Center 并打開 Azure Defender 功能,也支持針對指定資源開啟 Azure Security Center。這里強烈建議從訂閱級別開啟 Azure Security Center 以獲取更全面的安全防護功能。

測試一:攻擊者在目標機器上創建并執行進程

在內網滲透中,當攻擊者獲取到內網某臺機器的控制權后,會以被攻陷的主機為跳板,通過收集 域內憑證等各種方法,訪問域內其他機器,進一步擴大資產范圍。通過此類手段,攻擊者最終可能獲得域控制器的訪問權限,甚至完全控制整個內網環境,控制域環境下的全部機器。

假設你是攻擊者,在“Attacker”虛擬機上利用Tool1遠程登陸到“Target”目標機器上執行 CMD 命令——創建并執行新的進程(scvhost.exe)。攻擊者可以利用該方式創建系統后門,或占用大量目標系統的內存,例如有些攻擊者會在用戶系統中運行挖礦軟件病毒等惡意行為。

此時,Azure Security Center 利用 Azure Defender 功能會立刻檢測到被攻擊的 Target 虛擬機被執行了可疑進程,并進行安全告警。

同時,Azure Security Center 中可以查看到詳細的可疑行為信息,例如執行可疑行為的賬號信息、被執行的可疑文件位置等。

測試二:攻擊者獲取內存憑證并進行橫向移動

攻擊者使用 Tool3 在目標主機上獲取內存中的憑證信息,這些憑證信息用于對其他機器進行身份驗證,并在系統中進行橫向移動。

此時安全中心會立刻進行告警,告知用戶該可疑行為的攻擊者意圖。通過安全告警的提示信息可以看出,該攻擊者試圖進行憑據訪問,同時告知用戶攻擊者執行的可疑操作具體信息,如下圖所示。

Lab2:Azure Defender

針對 Linux VM

的高級威脅檢測及告警

實驗環境:

攻擊者 VM1 為一款特殊的 Linux 操作系統,常用于滲透測試等領域;目標主機 VM2 使用 Ubuntu 14.04 LTS 系統。Azure Security Center 支持多種 Linux 系統,具體可以參考官網[1]。

實驗準備:

在實驗中,為了演示攻擊者對目標主機進行密碼暴力破解的過程,需要在 VM2 目標主機上事先創建5個用戶,信息如下:

實驗內容:

從訂閱級別開啟 Azure Security Center 并打開 Azure Defender 功能,也支持針對指定資源開啟 Azure Security Center (具體操作方法見官方文檔)。這里強烈建議從訂閱級別開啟 Azure Security Center 以獲取更全面的安全防護功能。

測試一:攻擊者對目標主機 VM2 發起 SSH 暴力破解

假設你是攻擊者,登陸 VM1,使用內置的用戶名和密碼列表對目標主機發起暴力攻擊。具體的命令行操作如下,可以看到 VM2 的用戶賬戶和密碼被返回給攻擊者,完成了 SSH 暴力破解過程。

此時,Azure Security Center 會發出郵件告警并描述出安全威脅的具體信息。

同時,Azure 用戶可以在 Security Center 中看到針對 VM2 的安全事件,從攻擊者嘗試進行暴力破解但未成功開始,Azure 安全中心便發起告警,因為實驗中使用的暴力破解 wordlist 很短,所以從攻擊者發起暴力破解攻擊到破解成功所需要的遍歷時間很短,在真實場景中,在攻擊者嘗試進行暴力破解,到破解成功之前,通過 Azure Security Center 提供的告警信息,可以讓管理員進行及時的響應和處理。

測試二:攻擊者在目標主機上下載惡意軟件

本實驗攻擊者在通過暴力破解等方式,在內網中找到突破口之后,會進行一段時間的潛伏,并通過多種方式嘗試進行橫向移動。例如攻擊者會遠程記錄目標主機的鍵盤操作,或者使用一些工具進行內部偵察以枚舉服務器和域的具體信息,從而對一些服務器發起攻擊。例如在特定服務器上安裝惡意軟件。本測試攻擊者在目標主機上,嘗試下載 EICAR 惡意軟件測試文件,從而驗證 Azure Security Center 的面對安全威脅的高級功能,并不會對目標主機產生任何惡意影響。

以上是實驗中具體的操作命令行測試內容,當攻擊者遠程在目標主機上安裝惡意軟件之后,AzureSecurity Center 立刻對受到的安全威脅產生告警,并給出詳細的安全威脅信息及需要采取的下一步行動建議。

Azure defender 為企業 IT 資源提供了一整套完整的高級安全防護功能,涉及智能告警、漏洞評估、合規性管理等內容。本文僅通過兩個簡單的攻擊實驗,和各位讀者一起對 Azure Defender 做了一番初探,更多功能可以參考微軟官方 Doc 文檔:

原文標題:Azure Defender | 為用戶提供企業級安全威脅防護

文章出處:【微信公眾號:微軟科技】歡迎添加關注!文章轉載請注明出處。

責任編輯:haq

-

微軟

+關注

關注

4文章

6600瀏覽量

104132 -

安全

+關注

關注

1文章

340瀏覽量

35707

原文標題:Azure Defender | 為用戶提供企業級安全威脅防護

文章出處:【微信號:mstech2014,微信公眾號:微軟科技】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

如何選擇云原生機器學習平臺

什么是云原生MLOps平臺

梯度科技入選2024云原生企業TOP50榜單

軟通動力榮登2024云原生企業TOP50榜單

云原生和數據庫哪個好一些?

k8s微服務架構就是云原生嗎?兩者是什么關系

云原生和非云原生哪個好?六大區別詳細對比

基于Arm架構的Azure虛擬機助力云原生應用開發

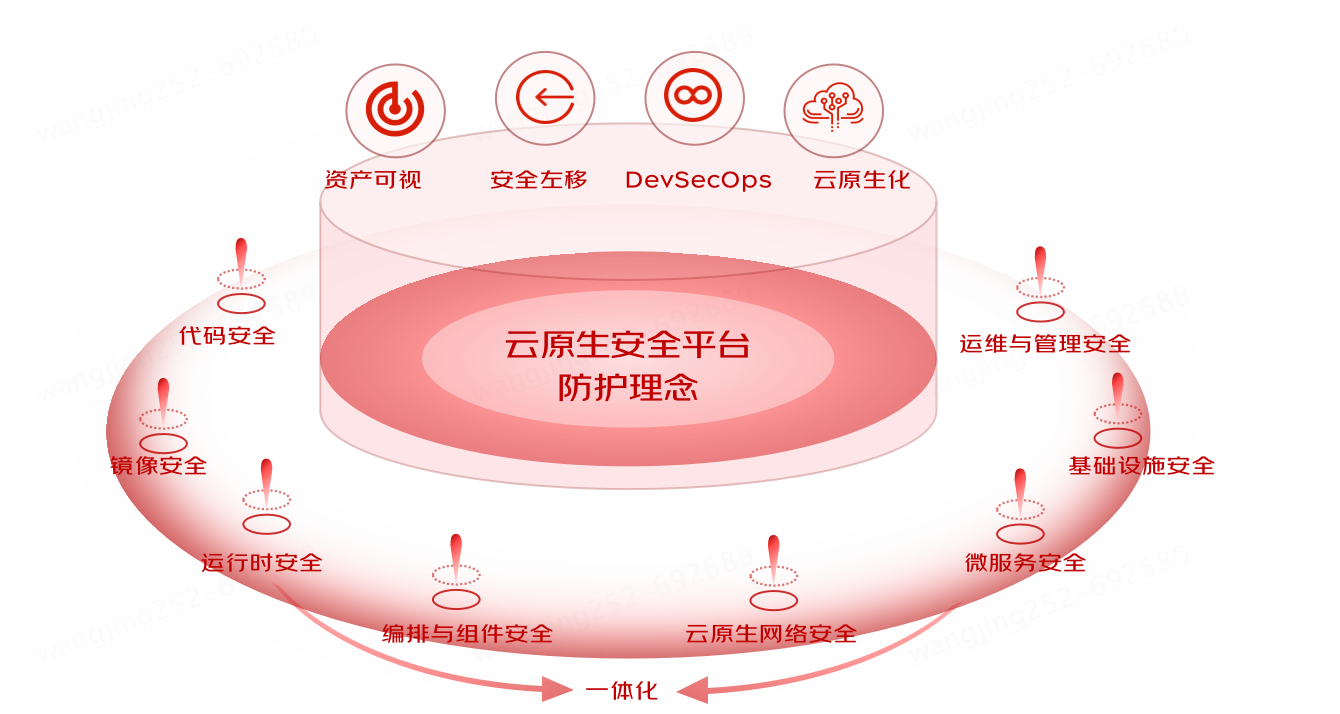

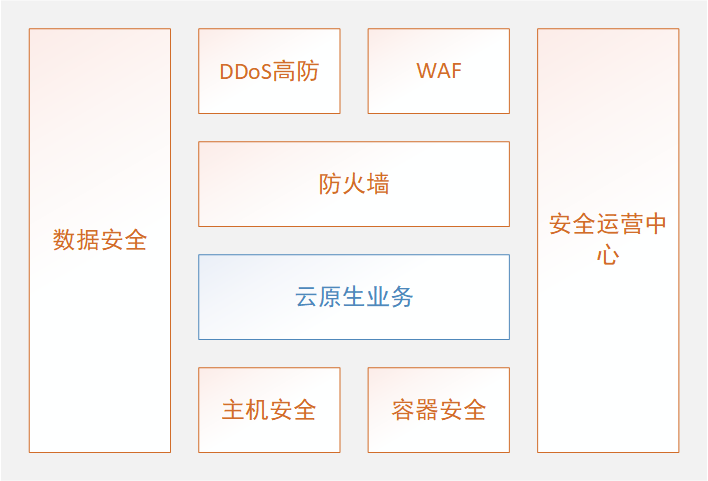

京東云原生安全產品重磅發布

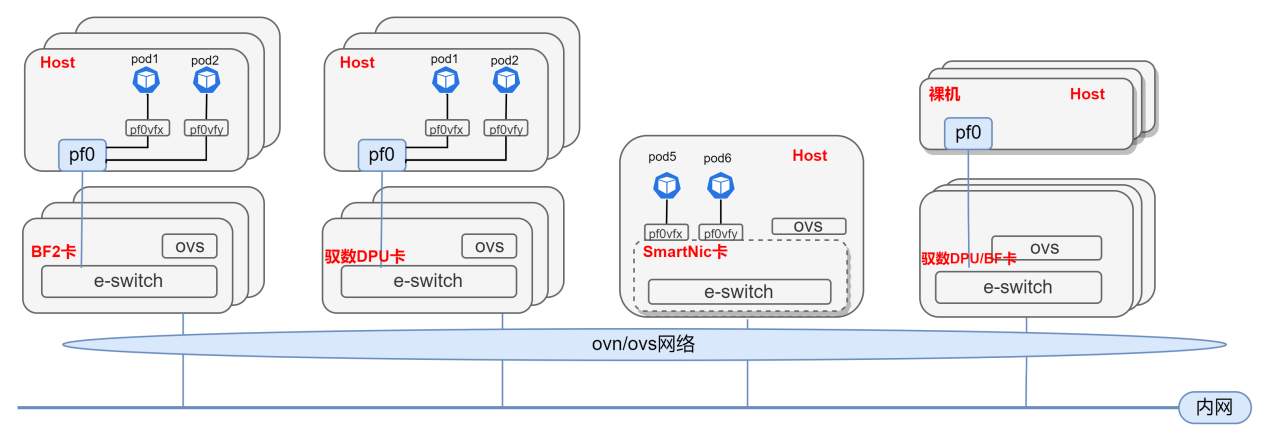

基于DPU與SmartNic的云原生SDN解決方案

云原生轉型中從理念到實踐的探索與挑戰

米哈游大數據云原生實踐

Microsoft Azure提供云原生的威脅防護和檢測系統

Microsoft Azure提供云原生的威脅防護和檢測系統

評論