設置物聯網設備是至關重要的一步。如果我們以消費品為例,這個過程預計將在打開每個購買的產品時完成一次。設置的主要挑戰是它必須既是無縫體驗又是安全程序:設備必須經過唯一身份驗證,并且設置不能暴露漏洞。此設置程序需要正確設計和執行,否則會損害安全性或市場成功。因此,過去幾年安全性受到嚴重破壞也就不足為奇了,供應商更喜歡簡單但不安全的配對。例如,許多物聯網設備制造商一直在為其所有產品使用通用登錄名/密碼(例如管理員/密碼)。這造成了巨大的安全漏洞被 MIRAI 機器人利用。因此,成功的設備設置應結合消費者的易用性和安全性。我們將在本文中更詳細地討論這一點。

入職消費產品

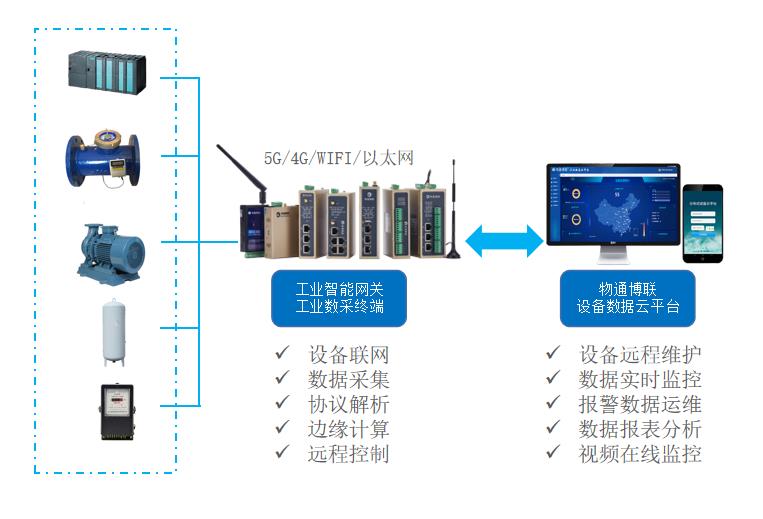

零售物聯網產品需要首先設置,并且通常由家庭中最精通技術的人維護。設備連接到有線或無線網絡后,必須配置設備以供最終用戶或其他物聯網設備和應用程序使用。我們將這種配置比作人員入職——新員工融入公司的綜合人力資源流程。發生這種情況時,組織內的多個不同部門會執行各種流程,為新員工設置電子郵件、計算機、電話、稅務文件、工資單、福利和相關培訓注冊。與員工入職類似,物聯網設備的設備入職執行多個流程以將新的物聯網設備引入物聯網安全域:

所有權轉讓成功從制造商到購買者,或從一個購買者到下一個購買者。入職的第一步是建立設備的所有權,這也將設備建立為物聯網安全域的成員。一旦擁有,另一個所有者應該只有通過放棄所有權、使用硬件重置或執行適當的 API 調用將設備返回到非擁有狀態才能擁有設備。這很重要,因此可以保持設備的固有安全性。如今,存在一個手動流程,其中設備所有權被轉移、現場激活、在網絡上配置,并在物聯網管理平臺中向設備所有者注冊。這個耗時且成本高昂的過程充滿了安全漏洞。通過物聯網設備的設備載入,

憑據配置:為設備配置憑據,用于與物聯網安全域中的其他設備建立相互驗證的安全連接。

精細訪問控制:通過載入,可以為設備配置不同級別的安全性。例如,也許只有房子里的父母可以對恒溫器進行編程,但孩子們只能將其調高和調低。

有一些專有解決方案可以大規模提供引導,但在最壞的情況下,它們的接口僅限于一種設備產品,或者更有可能的是,僅限于制造商產品范圍內的許多設備產品。使用專有 API 的動機可能是供應商鎖定和/或缺乏支持設備功能的標準 API。專有軟件的一些限制包括高成本、缺乏開發人員支持、安全問題和缺乏定制選項。

OCF 簡介

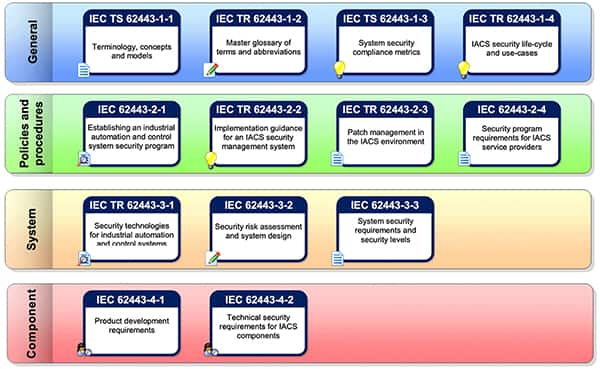

開放連接基金會(OCF) 是一個全球標準機構,幫助真正的物聯網出現,這意味著所有垂直行業。OCF 建立在三個支柱之上:公共規范、開源代碼和認證。OCF 發布由國際標準組織 (ISO) 和國際電工委員會 (IEC) 認證為國際標準的開放規范。OCF 運行IoTivity 項目,該項目管理 Github 上可用的 OCF 規范的兩個開源實現:IoTivity for hub 和IoTivity lite為終點。有具體的實現可以消除開發人員的歧義,縮短設備制造商的上市時間,并建立互操作性。最后,OCF 運行一個認證計劃,提供 OCF 認證標簽并維護認證設備產品數據庫,以及相關的 OCF 公鑰基礎設施,可用于為 OCF 認證設備頒發制造商證書。

該基金會相信通過提供與其他生態系統無縫橋接的工具來幫助該行業。這種橋接框架可幫助制造商跨越多個垂直行業,并最大限度地提高他們的開發投資,從而增加跨市場機會。OCF 橋接功能還使公司能夠將 OCF 認證產品完全集成到專有和傳統解決方案中,而不會損失其當前投資。為此,OCF 維護OneIoTa,一個數據模型數據庫:它對公共貢獻開放,并允許開發人員從任何包含的數據模型自動轉換為任何其他數據模型。任何人都可以通過在 OpenAPI 2.0 中指定他們的數據模型來做出貢獻。請注意,生成代碼和翻譯的工具在Github上可用。

OCF 使用 REpresentational State Transfer (REST) 在設備之間進行消息傳遞。對于每組邏輯信息,都設計了一個資源。這些資源是在 Open API 中設計的(使用 JSON),但是作為 CBOR 在線傳輸,這是一種自動轉換為二進制格式,可以減少有效負載的大小(類似于 zip)。這意味著 OCF 支持輕松使用互聯網技術(RESTful 和開放 API/JSON),同時由于使用二進制有效負載而適用于小型設備。

OCF 安全解決方案

OCF 要求僅當客戶端位于同一安全域中時才能進行設備配置。供應指令通過安全連接發送,由數據報傳輸層安全性 (DTLS) 加密。

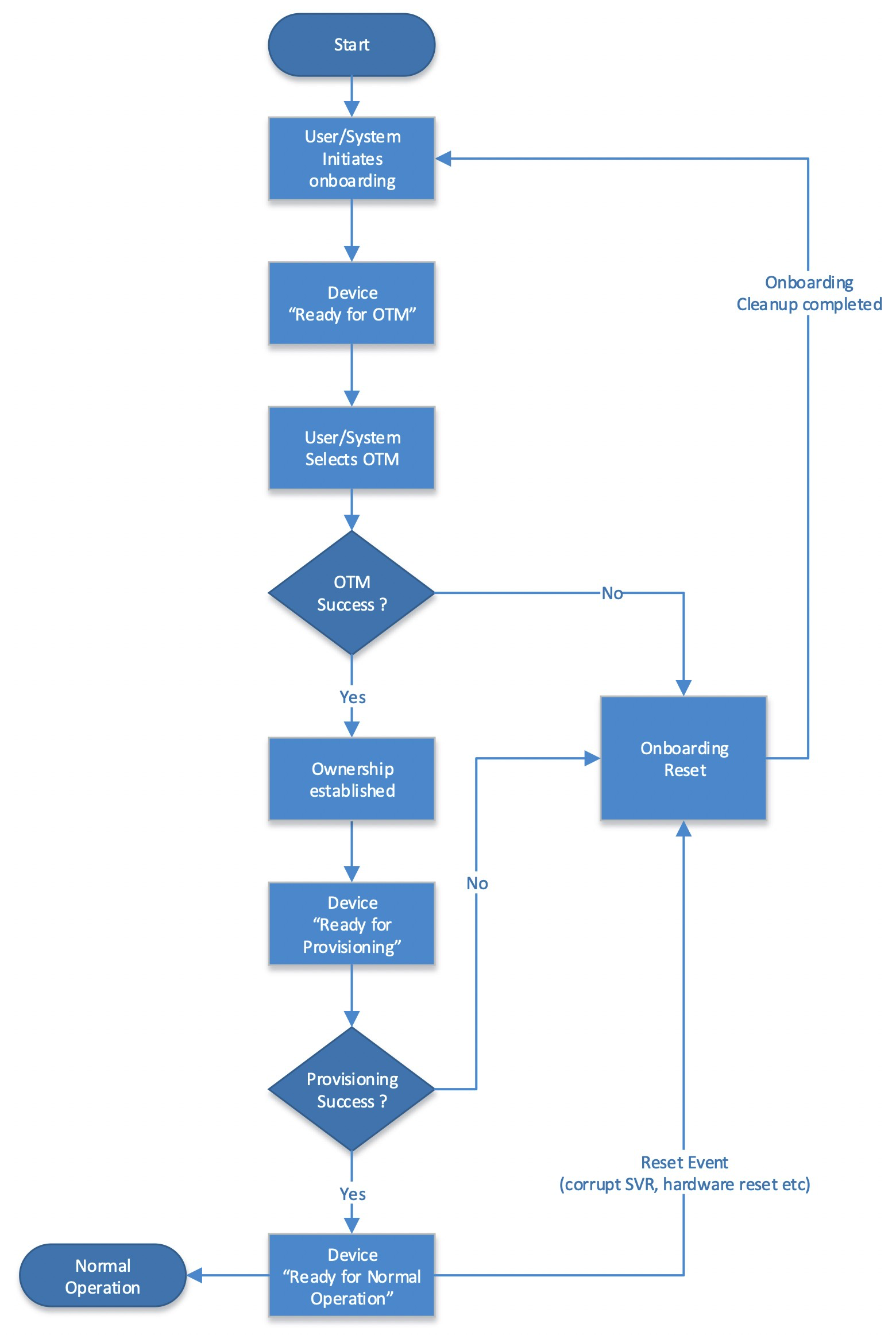

安全域上的入職在技術上分為設備所有權轉移和設備配置。整個過程被定義為一組狀態轉換,如下圖所示(簡化):

準備好所有權轉讓方法 (RFOTM)

準備好配置 (RFPRO)

準備好正常運行 (RFNOP)

(來源:開放連接基金會)

下面的示意圖定義了操作如何及時進行。成功的所有權轉移意味著設備狀態將進入正常操作(RFNOP)。

(來源:開放連接基金會)

所有權轉移將設備鎖定到安全域。只有安全域的所有者可以更改它。如果應用程序或其他 IoT 設備想要與設備通信,則它需要屬于同一安全域。只有屬于安全域的設備才能安全地相互通信。

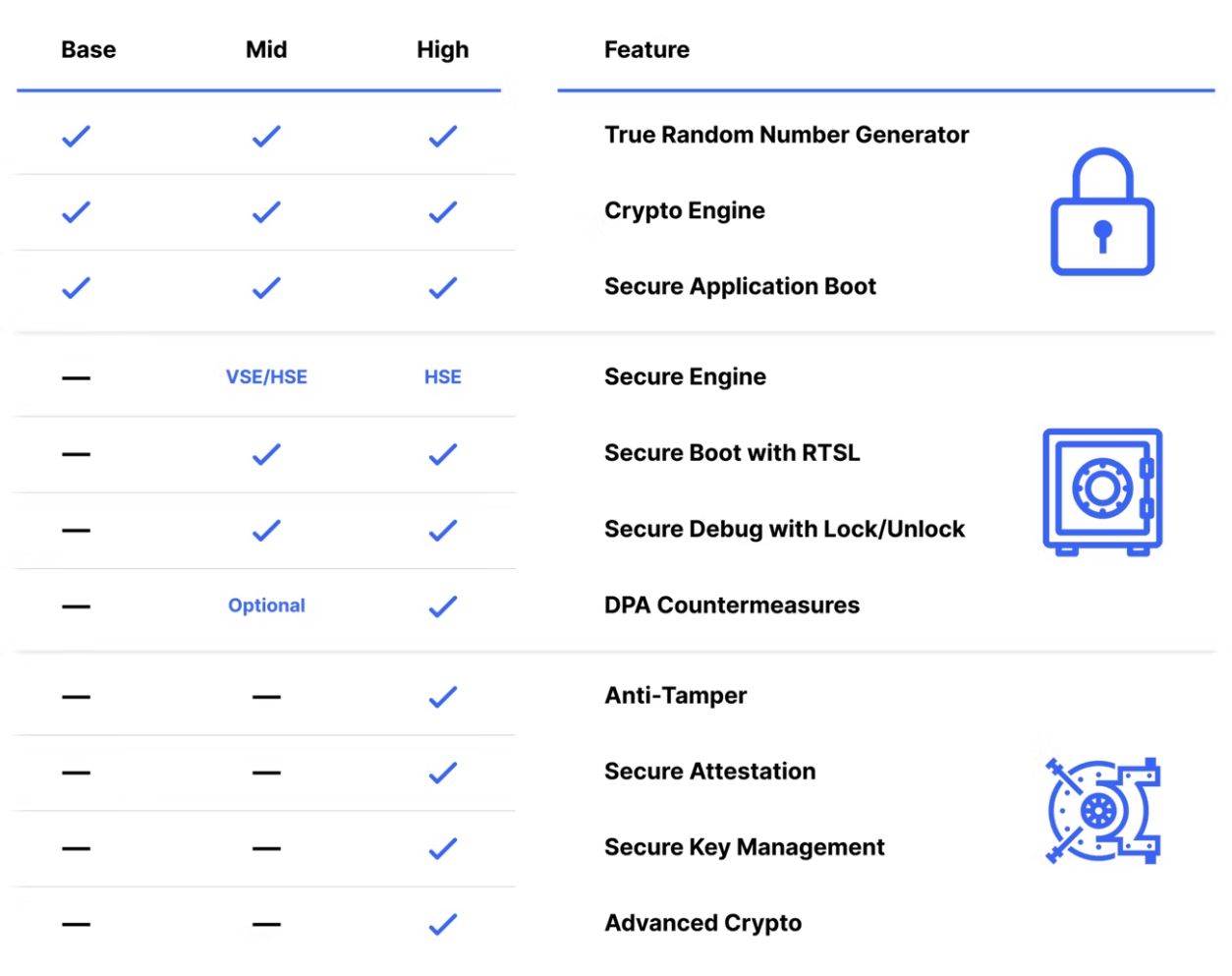

OCF 定義了三種所有權轉移方法 (OTM) 或算法:

Just Works 基于 Anonymous Diffie-Hellman,不提供對新設備的身份驗證,也不提供入職工具 (OBT)。

隨機 Pin:要求設備在所有權轉移過程中可以顯示 PIN,PIN 是在啟動期間隨機生成的。該機制提供設備和 OBT 的相互認證。無法顯示 PIN 的設備無法使用此入職機制。

使用公鑰基礎設施 (PKI) 的制造商證書需要額外的基礎設施來在設備中創建和存儲證書。因此,成本方面的證書比 Just Works 更昂貴。Random Pin 需要一個顯示器,如果不用于其他目的,顯示器會更昂貴。此機制提供設備的身份驗證,但不提供 OBT 的身份驗證。

提供這些不同技術中的哪一種是設備制造商根據他們的需要和設備的能力來選擇的。

對資源的訪問由與訪問控制列表 (ACL) 中的資源匹配的條目控制,這些條目還指定:

訪問權限:資源的創建/讀取/更新/刪除/通知(CRUDN)。

設備標識符、角色標識符(在后面的部分中進一步討論)或客戶端獲取資源訪問權限的連接類型。

完成所有配置步驟后,設備將進入“準備正常運行”狀態。這意味著將檢查所有傳入的操作:

如果連接設備是同一安全域的成員

如果連接設備有權對資源執行請求的操作。

授予所有步驟后,該操作將由設備執行。

保護設備

正如引言中提到的,重要的是設備既不能受到攻擊,也不能被允許攻擊與它沒有業務通信的其他系統。采用分層方法:基于角色的訪問控制和制造商使用說明。前者解決了設備安全問題,而后者增加了額外的網絡保護層。

基于角色的訪問控制

當設備標識符用于授予訪問權限時,必須設置每個設備以授予每個客戶端訪問權限。一個更簡單且更具可擴展性的解決方案是使用基于角色的訪問控制 (RBAC)。在這種情況下,ACL 條目有一個唯一標識符,表示客戶端可以執行的角色。然后在客戶端上配置此角色,否則必須重新配置設備。

這樣可以創建不同的訪問級別:

管理員訪問

訪客訪問

正常操作訪問

維護訪問

必須為每個支持的角色配置設備,而不是為每個設備配置。

結論

OCF 已經定義了一個標準化的解決方案來安全地裝載消費產品。但是,在現有基礎架構網絡中設置企業產品是一個不同的挑戰。首先,IT 人員無法對每臺設備進行一個接一個的安裝過程。期望他們對辦公室中的所有燈泡一個接一個地重復相同的冗長程序是不合理的。其次,安裝需要更多的選擇:網絡管理員必須決定允許他們訪問什么網絡和什么資源。換句話說,挑戰在于在不影響安全性的情況下擴展多個辦公室和/或建筑物的部署。在這里,糟糕的實施也會產生災難性的影響。2018年,一家賭場成為黑客的受害者這要歸功于安裝在大堂的一個智能溫度計監控水族館的水。黑客通過連接到溫度計,設法從賭場的豪賭客數據庫中找到并竊取信息。使用沒有為物聯網保護的其他無害設備,一些非常機密的信息很容易落入壞人之手。我們不會在這里描述企業產品,但會在以后的文章中介紹。

審核編輯 黃昊宇

-

物聯網

+關注

關注

2911文章

44821瀏覽量

375067 -

安全

+關注

關注

1文章

340瀏覽量

35717

發布評論請先 登錄

相關推薦

藍牙AES+RNG如何保障物聯網信息安全

CAN技術的標準化之旅

如何提高物聯網設備的互聯性

易華錄參編《數據要素流通標準化白皮書(2024)》正式發布

智慧水利物聯網平臺的功能和應用場景

芯科科技助力“物聯網設備安全規范1.0”發布

如何根據 ISA/IEC 安全標準確保工業物聯網設計的安全

Type-C接口標準化背后的歐盟意圖

農村供水工程如何實現標準化物聯網管理 ?

物聯網設備安全:標準化之路

物聯網設備安全:標準化之路

評論