風險管理是一項永無止境的任務。安全工程師必須不斷評估威脅、漏洞和風險,以滿足合規要求并領先于攻擊者。分析師必須能夠分析幾乎每天的漏洞報告并計算它們對系統的影響。這可能導致過度工作和疲勞,因為漏洞報告永遠不會停止。自動化對于幫助組織理解威脅情報數據、動態更新策略和實現系統內的持續合規性至關重要。機器可讀性是啟用自動化威脅和風險分析流程所必需的。

本文研究了當今可用的一些自動化威脅和漏洞管理選項,并討論了如何調整這些方法以實現物聯網安全和維護近乎實時的合規性和風險狀態視圖的目標。之前的一篇文章更廣泛地討論了對幫助開發人員更有效地在物聯網產品中構建安全性的工具的需求。

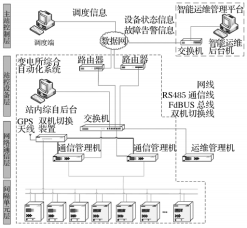

為了實現物聯網部署的自動化風險管理,分析系統從眾多不同來源獲取數據并自動分析該數據以清晰地描繪最新風險。理想情況下,數據源包括物聯網產品本身,這些產品應設計為報告設備軟件和硬件組成以及第三方或開源組件。安全運營團隊運行的固件分析工具掃描最新部署的固件并報告弱點。威脅情報源為威脅提供上下文,包括攻擊者配置文件和能力。所有這些數據都應該以機器可讀的格式提供,以便可以將其提供給經過訓練的機器學習算法,以計算每個設備的風險概況。維護每種設備的持續更新的風險概況為分析安全權衡決策提供了堅實的基礎。圖 1 顯示了用于自動和持續威脅和風險分析的框架。

圖 1:數據收集為自動化風險分析提供依據(來源:VDOO)

可以自動化的首批領域之一是威脅情報共享。威脅情報提供有關最新攻擊者配置文件和與危害指標 ( IoC ) 相關的上下文的持續數據。今天,有許多可用的自動化威脅情報共享工具。結構化威脅信息表達(STIX) 就是一個例子。STIX 由 MITRE 和 OASIS 創建,允許共享威脅信息,包括動機、能力和建議的響應。STIX 還提供與受損指標相關的數據以及在受損時采取的適當響應/行動方案。STIX 2.0 可從 OASIS 獲得,旨在作為獨立的共享標準或與可信的自動情報信息交換 (TAXII) 規范一起工作。

TAXII也由 OASIS 定義。TAXII 是一個基于 REST 的 API,通過 HTTPS 運行。該規范定義了如何共享標準化的威脅情報信息。可以使用基本的發布/訂閱模型配置通道,允許生產者與消費者共享威脅情報數據。在物聯網模型中,支持設備產品的云安全服務將充當威脅情報數據的消費者,使服務能夠自主評估與設備相關的最新威脅環境。定義了三個服務:

發現服務允許對等方/訂戶了解支持的服務。

集合管理服務允許訂閱數據集合。

收件箱服務允許節點接收內容,而輪詢服務指定如何請求內容。

TAXII 中定義了三種共享模型:Hub and Spoke、Source/Subscriber 和 Peer to Peer。

STIX 和 TAXII 都是機器可讀的。將此類服務設計為機器可讀是啟用自動分析和響應最新威脅的先決條件。這些威脅情報源提供了有用的信息,但必須在與物聯網產品相關的獨特漏洞的背景下進行分析——為此,需要額外的數據源。例如,必須提供最新的安全咨詢數據。機器可讀的漏洞源允許物聯網安全服務在上下文中分析威脅,為其產品提出真正基于風險的評分模型。例如,Cisco 定義了OpenVuln API以實現其思科特定安全建議的自動化。安全內容自動化協議 (SCAP) 為機器提供與供應商無關的能力來使用 CVE 數據。SCAP 已經存在十多年了,它提供了已知安全漏洞、軟件配置問題和相關產品名稱的列表。

產品漏洞信息必須延伸到產品中使用的組件。開源軟件 (OSS) 和第三方庫在物聯網產品中發揮著至關重要的作用。客戶組織必須能夠在部署的物聯網產品中識別這些庫,以準確計算風險。為了解決這個問題,美國國家電信行業協會 (NTIA) 正在開展軟件組件透明度計劃,該計劃將產生機器可讀的軟件材料清單 (SBOM)。

SBOM 將使客戶組織能夠查詢產品中使用的庫和組件,并在自動分析程序中使用數據。這支持輕松識別必須修補的易受攻擊的組件,并允許開發 API 在產品生命周期內跟蹤這些組件的狀態。然而,物聯網產品供應商需要時間來開始整合這一新功能。

在此期間,安全運營團隊可以使用VDOO Vision ? 等工具來掃描連接到網絡的物聯網產品,報告漏洞并清點其物聯網設備中存在的所有第三方庫。此信息用于更準確地計算風險并確定必須快速部署哪些特定庫補丁。VDOO 的嵌入式運行時代理 ( ERA? ) 等工具) 甚至可以在物聯網產品上快速編譯,以比開發人員修補所需要的速度更快地緩解已識別的固件風險,從而為安全運營團隊提供了一種平衡的緩解方法。ERA 支持 Linux 和 Android,并在 MIPS、ARM 和 X86_64 架構上運行。它旨在最大限度地減少對設備要求的影響,例如代碼大小、延遲。例如,ERA 僅引入了 1MB 的存儲開銷和不到典型 IoT CPU 開銷的 1%。安全工程師會根據 VDOO Vision 掃描結果了解量身定制的 ERA 保護措施。

安全運營團隊應開始為其物聯網部署設計自動化風險管理流程。例如,在國防部 (DoD) 中,網絡安全領導者已開始在其持續合規計劃的成功基礎上,開始啟用更全面的自動化風險管理計劃。安全團隊可以通過評估多個數據饋送來自動量化風險,從而更好地了解漏洞的上下文,而不是簡單地計算證明部署遵守一組政策或法規的合規性記分卡。這需要全面了解系統中當前的漏洞以及威脅的影響和可能性。

所有這些自動數據饋送都可以讓產品安全工程師開始考慮對最新風險的自動響應。我們可以查看云防火墻行業的威脅信息自動響應示例。今天的云防火墻集成了 API,這些 API 可以根據最新的威脅情報(例如已知的惡意 IP 地址或 DNS 記錄)自動修改規則。

物聯網產品應該開始在設備和云服務級別整合基本的安全自動化功能,允許在發現新威脅或威脅的可能性或影響增加時更新策略和規則集。NIST 的國家網絡安全卓越中心 (NCCOE) 等組織也在定義新的方法,例如制造商使用描述MUD,允許在云中生成和存儲設備配置文件。這些配置文件向生態系統發出設備的有效通信配置文件的信號。使用這種方法,物聯網設備配置文件可以為物聯網部署的自動化風險分析提供額外的輸入。

隨著行業在啟用自動化風險管理技術方面不斷取得進展,物聯網產品供應商應采用這些功能來支持其客戶快速評估風險和自動部署緩解措施的能力。

審核編輯 黃昊宇

-

物聯網安全

+關注

關注

1文章

111瀏覽量

17238 -

風險分析

+關注

關注

0文章

5瀏覽量

5956

發布評論請先 登錄

相關推薦

八大物聯網設備安全威脅與應對策略,助力智能環境防護

如何提高物聯網設備的互聯性

物聯網在工業自動化中的作用

在跨境電商中,如何確保網絡節點的安全性和合規性?

物聯網僵尸網絡的歷史

危機四伏,2024如何開展網絡安全風險分析

自動化智能運維系統在高鐵牽引變電所的研究與應用

四信大壩安全監測自動化系統提升方案,筑牢安全大壩

對自動化物聯網安全威脅/風險分析和合規性的研究

對自動化物聯網安全威脅/風險分析和合規性的研究

評論