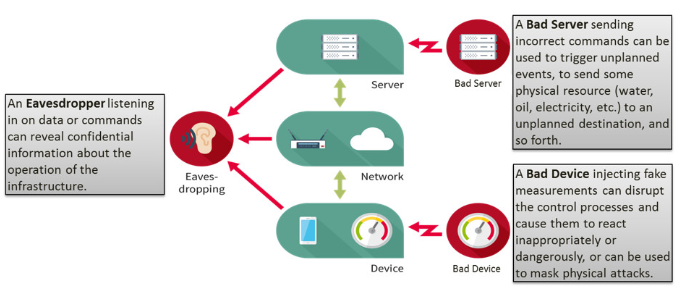

對于連接的設備,低保護的邊緣節點(如傳感器)為高價值目標和復雜攻擊提供了入口點。想要為設計增加安全性的傳感器設計人員需要知道如何保護它們,需要多少安全性,如何有效地實現安全性以及需要注意什么。如圖 1 所示,連接系統中的每一層都是攻擊的目標。

[圖1|網絡攻擊可以針對系統的各個層。

為了提供對安全邊界的強大隔離,TCG 開發了開放標準,用于解決設備、網絡、移動、存儲、云、物聯網 (IoT) 應用程序等中的安全性問題,目前有 90 多個規范和/或指導文檔用于建立信任。

信任連接事物(包括傳感器)的能力始于信任的基礎或根源。對于 TCG,基于硬件 (HW) 的信任根(稱為受信任的平臺模塊或 TPM)為信任提供了基于標準的基礎,與僅軟件 (SW) 的方法相比,它提供了更多的保護,這些方法很容易受到損害。

基于硬件的信任根的兩個基本方面包括 (1) 用于安全地測量、存儲和報告平臺完整性指標的可信啟動,以及 (2) 用于驗證本地和遠程訪問的強大證明。TPM 提供的受保護功能包括安全密鑰生成和存儲、隨機數生成、加密基元和加密服務。

已對特定 TPM 實現進行了評估和認證(通用標準 EAL4+ 和 FIPS 140-2),以驗證其安全功能。由于威脅不斷演變,安全固件更新提供了使 TPM 安全設備為最新攻擊做好準備的功能。

TPM 2.0 功能和優勢

借助最新的 TPM 2.0,TCG 現在具有離散、集成、固件和軟件甚至虛擬 TPM(按安全降序列出)的標準。這些變化解決了眾多應用程序的成本、功能和安全性之間的不同權衡。

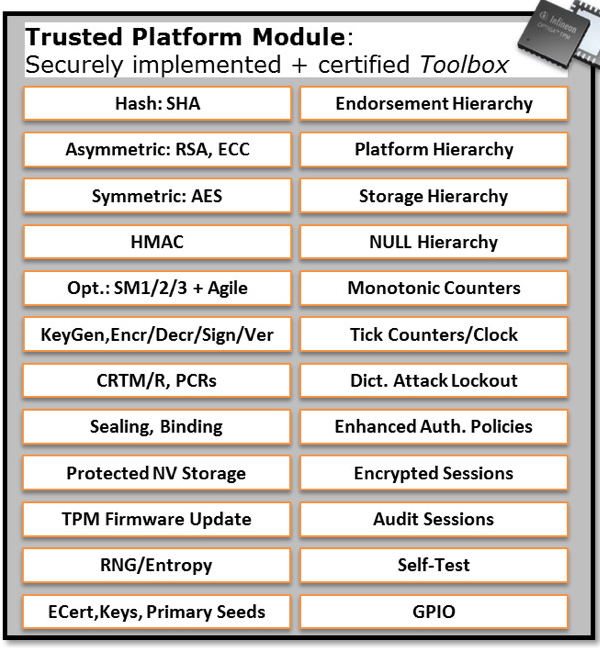

通用標準 EAL4+ 和 FIPS 140-2 認證安全模塊 (TPM 2.0) 的功能和優勢如圖 2 所示。

[圖2 |憑借其眾多的安全功能,TPM 2.0 提供了多種寶貴的安全和商業優勢。

通過對 TPM 2.0 進行獨立評估和認證的安全性,其他安全優勢包括對以下方面的高度抵抗力:

故障攻擊

側信道和半侵入性攻擊

侵入性攻擊(防篡改)

從工程風險緩解的角度來看,利用 TPM 函數可以減少在主應用程序控制器上實現這些功能的需要,并存在注入安全漏洞的相關風險。

完全標準化和預編程的功能模塊提供的功能的商業優勢包括:

經過功能性和安全性的合規性測試

15 年久經考驗的成熟技術

與供應商無關的互操作性

嬰兒床:高容量,經濟高效

TPM 感知軟件的高度重用,從而提高工程效率

與類似的軟件加密功能相比,HW TPM 2.0 具有卓越的防篡改和抗攻擊性,經過認證的安全性以及安全的制造和運輸,為在當前和下一代網絡傳感器設計中實施 TPM 2.0 安全性增添了更多優勢和理由。

審核編輯:郭婷

-

傳感器

+關注

關注

2551文章

51192瀏覽量

754404 -

物聯網

+關注

關注

2909文章

44713瀏覽量

374280

發布評論請先 登錄

相關推薦

智能網聯汽車網絡安全開發解決方案

常見的網絡硬件設備有哪些?國產網絡安全主板提供穩定的硬件支持

IP風險畫像如何維護網絡安全

網絡安全技術商CrowdStrike與英偉達合作

人工智能大模型在工業網絡安全領域的應用

工業控制系統面臨的網絡安全威脅有哪些

Palo Alto Networks與IBM攜手,深化網絡安全合作

揭秘!家用路由器如何保障你的網絡安全

專家解讀 | NIST網絡安全框架(1):框架概覽

企業網絡安全的全方位解決方案

自主可控是增強網絡安全的前提

工業發展不可忽視的安全問題——OT網絡安全

用于網絡安全的TPM

用于網絡安全的TPM

評論