安卓應用層抓包通殺腳本:r0capture

簡介

僅限安卓平臺,測試安卓7、8、9、10、11 可用 ;

無視所有證書校驗或綁定,不用考慮任何證書的事情;

通殺TCP/IP四層模型中的應用層中的全部協議;

通殺協議包括:Http,WebSocket,Ftp,Xmpp,Imap,Smtp,Protobuf等等、以及它們的SSL版本;

通殺所有應用層框架,包括HttpUrlConnection、Okhttp1/3/4、Retrofit/Volley等等;

無視加固,不管是整體殼還是二代殼或VMP,不用考慮加固的事情;

January.14th 2021 update:增加幾個輔助功能

增加App收發包函數定位功能

增加App客戶端證書導出功能

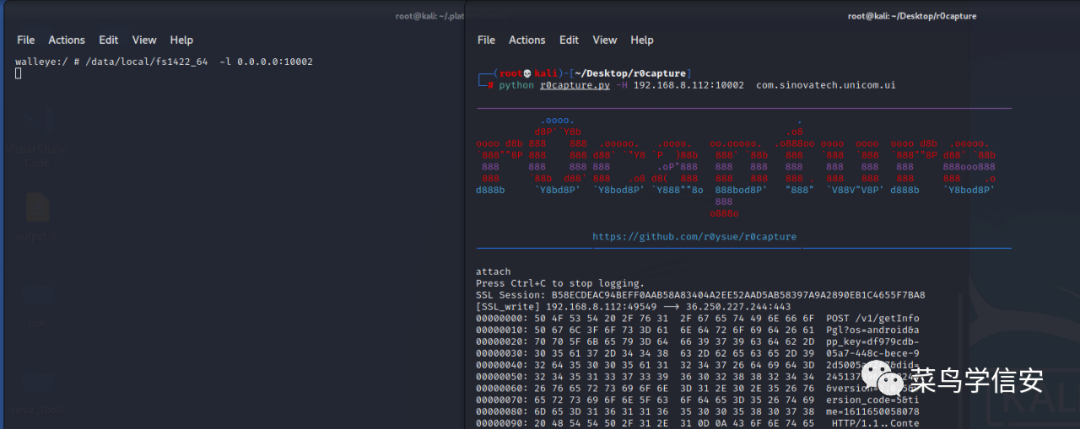

新增host連接方式“-H”,用于Frida-server監聽在非標準端口時的連接

用法

推薦環境:https://github.com/r0ysue/AndroidSecurityStudy/blob/master/FRIDA/A01/README.md

切記僅限安卓平臺7、8、9、10、11 可用 ,禁止使用模擬器。

Spawn 模式:

$ python3 r0capture.py -U -f com.qiyi.video -v

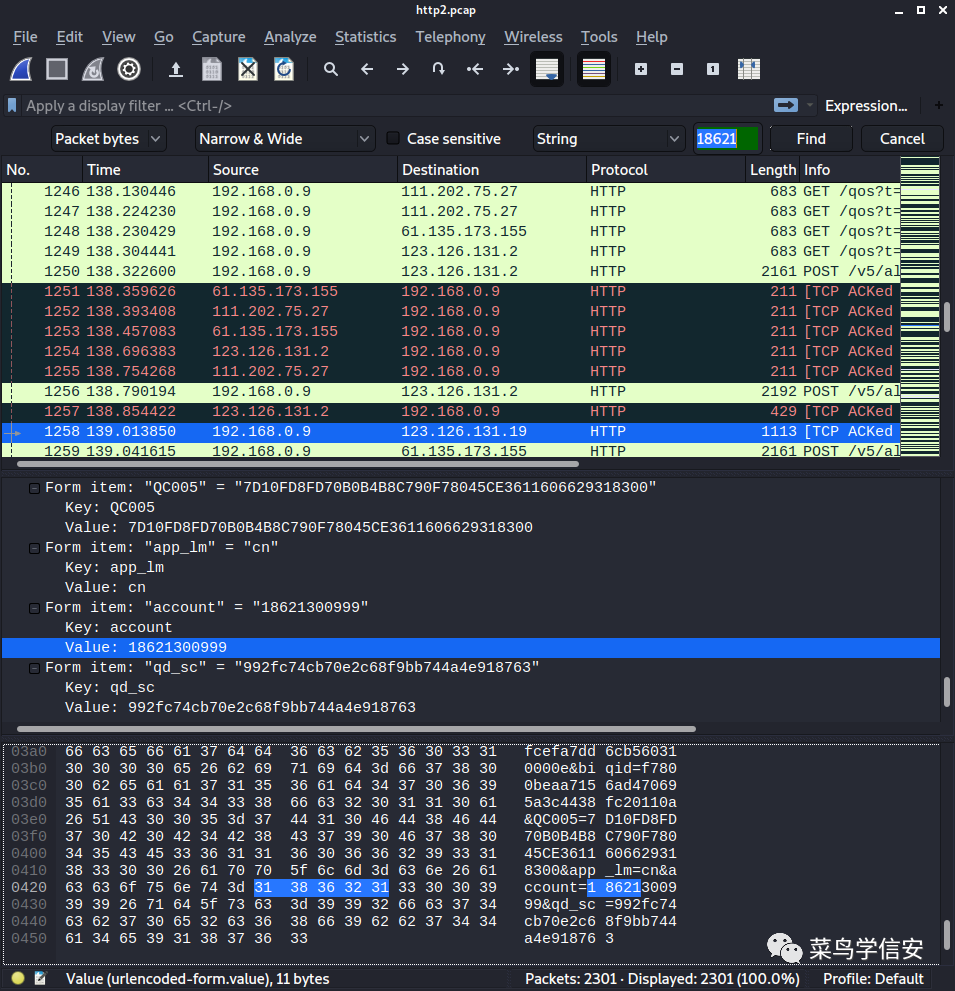

Attach 模式,抓包內容保存成pcap文件供后續分析:

$ python3 r0capture.py -U com.qiyi.video -v -p iqiyi.pcap

建議使用Attach模式,從感興趣的地方開始抓包,并且保存成pcap文件,供后續使用Wireshark進行分析。

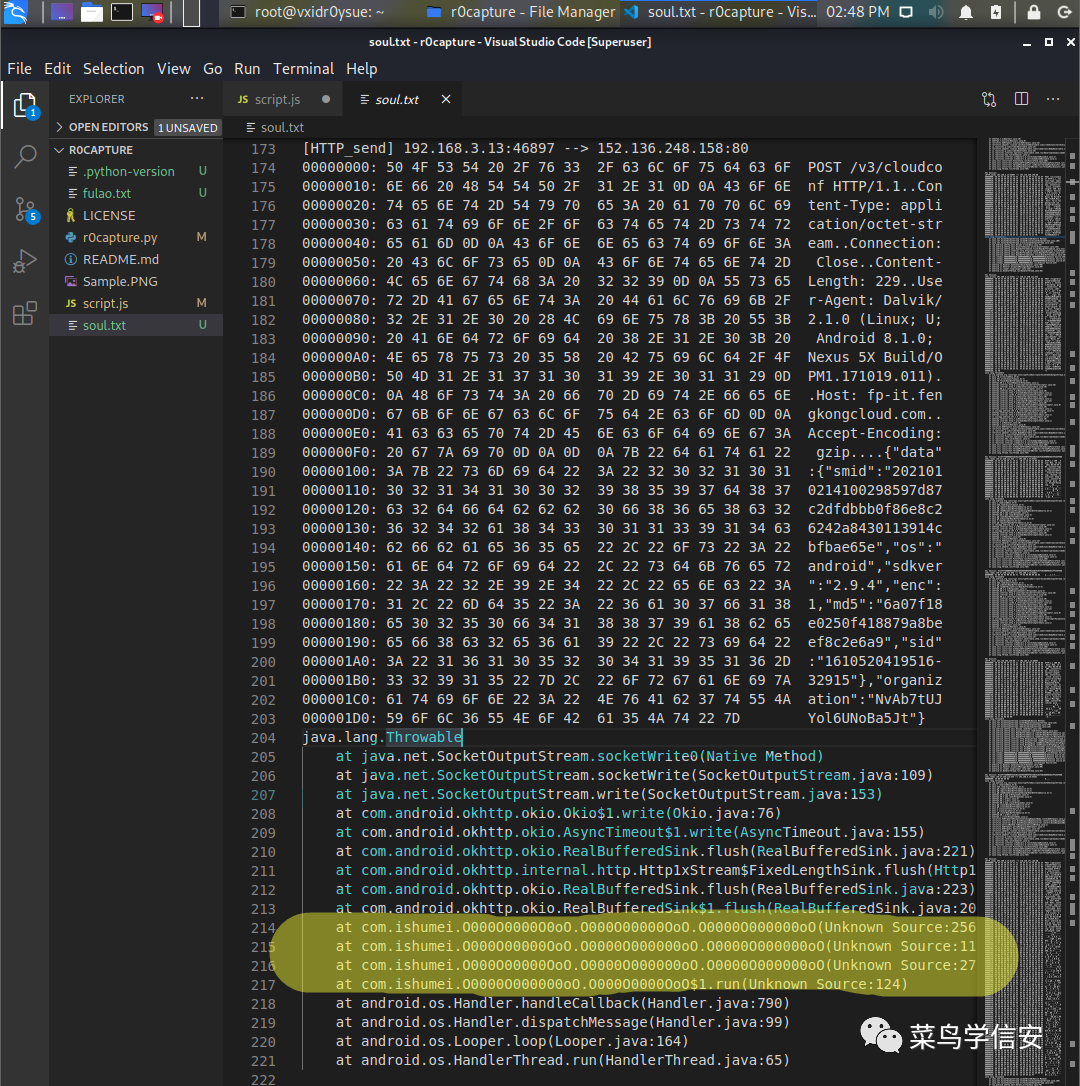

收發包函數定位:Spawn和attach模式均默認開啟;

可以使用python r0capture.py -U -f cn.soulapp.android -v >> soul3.txt這樣的命令將輸出重定向至txt文件中稍后過濾內容

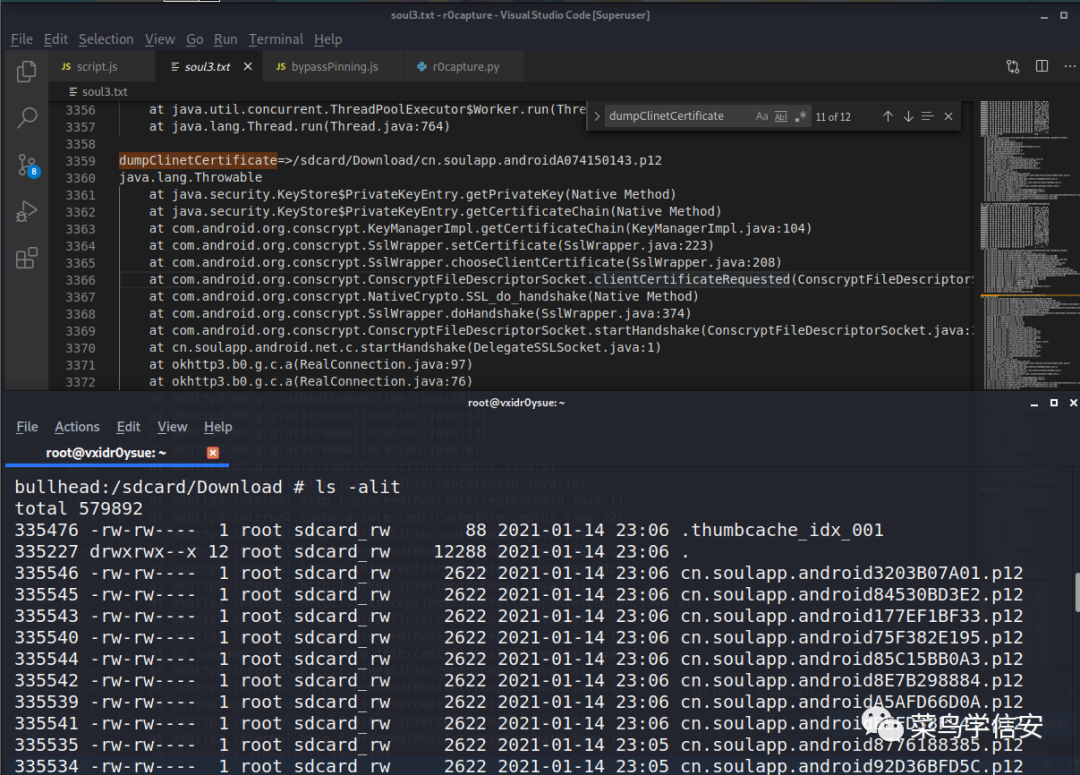

客戶端證書導出功能:默認開啟;必須以Spawm模式運行;

運行腳本之前必須手動給App加上存儲卡讀寫權限;

并不是所有App都部署了服務器驗證客戶端的機制,只有配置了的才會在Apk中包含客戶端證書

導出后的證書位于/sdcard/Download/包名xxx.p12路徑,導出多次,每一份均可用,密碼默認為:r0ysue,推薦使用keystore-explorer打開查看證書。

新增host連接方式“-H”,用于Frida-server監聽在非標準端口時的連接。有些App會檢測Frida標準端口,因此frida-server開在非標準端口可以繞過檢測。

-

函數

+關注

關注

3文章

4331瀏覽量

62618 -

模型

+關注

關注

1文章

3243瀏覽量

48840 -

安卓

+關注

關注

5文章

2130瀏覽量

57198

原文標題:一款安卓應用層抓包通殺腳本(附下載地址)

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

CC2530 packet sniffer 為什么抓包抓不到,?

王者榮耀輔助掛機腳本教程-安卓免root

WIZnet芯片通訊時怎么抓包?

cc2540和android手機通訊,Packet Sniffer抓write包一點東西也沒有是為什么?

如何實現安卓手機接通電源自動開機

實現一個安卓智能家居APP

yunos和安卓的區別在哪里?yunos系統好還是安卓好?

802.11抓包軟件對比之Microsoft Network Monitor

安卓端免代理抓包

在應用層nginx的處理流程

安卓應用層抓包通殺腳本的用法

安卓應用層抓包通殺腳本的用法

評論