在某些安全處理器中,應用程序之間的隔離充其量是微不足道的。采用其他安全處理器路由可提供 SoC 設計器的顯式安全性。

OEM 廠商越來越多地要求其下一代系統具有更高的安全性。反過來,系統和片上系統(SoC)設計人員也有責任保護敏感資產免受未經授權或惡意的訪問。在大多數情況下,設計界選擇硬件而不是軟件方法來將安全性設計到他們的設計中。

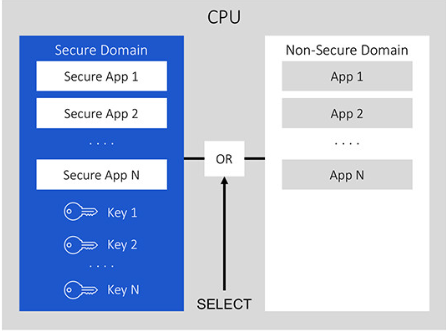

如今,設計人員將看到各種安全處理器品牌。然而,它們中的大多數都遵循幾乎相同的芯片架構。它的最佳特征是基本上有兩個域,一個是非安全的,而另一個是安全的,用一個位將安全域與非安全域分開,圖1。

圖1a和圖1b – 安全芯片架構的特點是具有兩個域。一個是非安全的(圖1b),而另一個是安全的(圖1a),用一個位將安全域與非安全域分開。

此外,來自不同實體的不同應用程序(其中實體可能是 SoC 供應商、設備 OEM、服務提供商、最終用戶或設備生態系統中的其他參與者)可能在同一安全域中運行。但是,它們彼此之間并不隔離,它們不僅可以訪問自己的密鑰,還可以訪問來自其他應用程序的密鑰。硬件分區不是在不同實體之間,而是在安全和非安全之間。

用于安全應用程序的沙盒

實際上,安全處理器使用一位為安全應用程序創建沙箱,如圖1a所示。計算機安全術語中的“沙盒”是指一種軟件或硬件結構,通過該結構創建單獨的受限制環境,僅用于運行某些應用程序,通常對其操作具有一組特定的限制。

實際上,此沙盒適用于安全應用程序,可以說,每個安全應用程序都在同一沙盒中運行。運行安全應用程序的實體之間沒有隔離。如果正在運行一個安全的應用程序,那么它與所有其他應用程序一起處于“安全”世界中。在這種情況下,問題之所以出現,是因為不同的實體在安全方面可能不完全信任對方。如果一個實體受到惡意攻擊,則會危及所有其他實體的安全。

讓我們以一個寫得很差的數字版權管理 (DRM) 內容保護應用程序為例。它可能會損害在同一處理器上運行的支付應用程序的安全性,并允許訪問銀行信息。同樣,這里的問題是應用程序之間缺乏隔離。一個寫得不好或惡意的應用程序可能會危及在該處理器上運行的其他應用程序的安全性。

這是一個缺點。另一個問題是存在各種各樣的攻擊,攻擊者可以在設計中更改信號的值。這些所謂的“故障攻擊”或“毛刺攻擊”是基于擾動電路以改變其操作。它們的范圍從簡單的電源和時鐘毛刺到激光脈沖、電磁脈沖等。正確執行此類攻擊可以更改位控制安全模式,使其在某些操作中從非安全模式切換到安全模式,從而允許不安全的應用程序訪問敏感數據和密鑰。

多域和隔離

另一方面,考慮具有多個域或多個信任根的安全處理器內核,如圖 2 所示。在這種情況下,每個實體都有一個單獨的安全域。這些安全域使用強大的硬件安全性彼此完全分離。密鑰和硬件資源等安全資產是完全隔離的。

圖 2 – 具有多個域或多個信任根的安全處理器內核。

在此安全處理器體系結構中,每個實體都有自己的一組簽名應用程序。當安全處理器從一個應用程序切換到另一個應用程序時,所有上下文都將從安全處理器刷新。當該安全處理器從一個應用程序切換到另一個應用程序時,該安全處理器中不會保留任何數據、密鑰或其他信息。唯一的例外是能夠在不同的應用程序之間傳遞消息,如果應用程序編寫者明確要求這樣做的話。這可確保不同實體之間無法共享任何上下文。

因此,安全資產被完整而安全地分配給特定實體,因此默認情況下沒有重疊,這意味著不允許不同的實體訪問相同的資源。但是,如果正確進行分配,重疊是可以接受的。

假設有一個 SoC 供應商使用的測試和調試端口。它希望向其 OEM 客戶提供相同的測試和調試端口。它們可能允許為 OEM 根目錄設置與為 SoC 供應商的根設置的權限位相同的權限位,從而允許訪問該特定測試和首次亮相資源。

相反,SoC 供應商可能有其他測試和調試端口,它希望保留這些端口,但不會使它們可用。因此,在如何進行這些分配方面具有完全的靈活性,并且很大程度上取決于SoC設計人員想要重疊的資源類型。其他安全功能不能重疊。以加密和解密密鑰為例。每個實體都有一個單獨的密鑰空間或密鑰集,它們不能彼此共享。

分配給每個根的鍵

在這種信任體系結構的多個根中,為每個根分配一組密鑰。如上所述的一個操作是,它們使應用程序能夠為每個根進行不同的簽名。因此,每個根本質上都有自己的一組私有應用程序。當應用程序加載到安全處理器核心時,將標識根,然后硬件專門為該根配置自身。

此外,與根關聯的密鑰提供根使用的一組完整、隔離的派生密鑰。因此,一個密鑰可以變成許多密鑰,而這些密鑰可以用于相當數量的不同安全操作。但是每個根的每組密鑰都是唯一的,并且一個根無法從另一個根訪問密鑰,這是硬件強制執行的。

一組權限也與每個根相關聯。這些權限與安全處理器內核中的不同硬件資源(如調試和 I/O 引腳)相關。這些不同的資源可以在不同的根之間進行分區,同樣是硬件強制執行的。一個根可能能夠訪問調試端口;另一個根目錄可能沒有或只能部分訪問這些根目錄。

一個根可能能夠控制芯片上的某些外部邏輯。另一個根可能能夠控制一組不同的外部邏輯,但可能與另一個根不同。在本例中,讓我們再次使用我們的測試和調試示例。SoC 供應商有一個根,使其能夠完全控制測試和調試邏輯,并完全控制該 SoC 其他方面的配置。

它可能會向購買其SoC的OEM授予部分功能,但不是全部功能。SoC 供應商可能不希望 OEM 能夠訪問所有測試和調試邏輯,因為 OEM 可能對供應商不想共享的 SoC 技術了解得太多。它可能允許 OEM 配置 SoC 的某些部分,但不是全部。

從一個實體到另一個實體的委派是根的另一個方面。與 SoC 供應商可以將某些權限委派給 OEM 一樣,如果 SoC 供應商授予 OEM 某些權限,則 OEM 也可以將某些權限委派給服務提供商。但是,該委派的權限必須是 OEM 已具有的權限的子集。

此外,根據業務關系和系統要求,SoC 供應商可能會讓 OEM 抹去 SoC 供應商的根源。這意味著 SoC 供應商將無法再在 OEM 的設備上運行軟件。

根隔離對即將到來的 SoC 設計至關重要

如今,對于繪圖板上的幾乎每個設備和系統,安全性都變得越來越重要。但是,設計人員必須記住,安全性有不同的用途,不同的實體需要安全功能。

例如,芯片制造商需要安全的功能來制造和測試其芯片產品。他們的OEM客戶也需要其特定應用的安全性。服務提供商和其他人可能還需要安全功能。因此,SoC設計人員需要提供可由這些不同實體在芯片的整個生命周期中使用的安全性。但是,他們希望在不損害自身安全的情況下實現這一目標。

正如我們在這里所說,這個想法是在應用程序之間保持隔離。一個寫得不好或惡意的應用程序可能會危及該 SoC 中所有其他應用程序的安全性。底線是避免每個應用程序容易受到惡意攻擊,同時在該 SoC 上運行的所有應用程序之間保持完全信任。

審核編輯:郭婷

-

處理器

+關注

關注

68文章

19393瀏覽量

230656 -

soc

+關注

關注

38文章

4193瀏覽量

218705 -

計算機

+關注

關注

19文章

7529瀏覽量

88402

發布評論請先 登錄

相關推薦

總線數據傳輸的安全性分析

電池的安全性測試項目有哪些?

電池安全性測試關鍵:圓柱與軟包電池測試設備指南

根隔離:顯式安全性的關鍵

根隔離:顯式安全性的關鍵

評論