將不需要的組件和惡意軟件排除在嵌入式系統之外需要監控供應鏈和運行中的系統。安全錨點是此等式后半部分的解;它通過成為嵌入式系統中的信任根,提供了監控運行中系統的能力。

高速、低成本嵌入式處理能力的集成對作戰裝備產生了革命性的影響。它也正在慢慢實現人們期待已久的凈中心戰愿景。然而,在沒有完整起源歷史的情況下整合商業技術會在潛在供應商之間產生一系列新的“信任”問題。信任是產品或制造商的質量,其身份和意圖可以高度準確地假設。對供應鏈的信任度低會在軍事行動中造成重大問題;解決這個問題圍繞著提高供應鏈或嵌入式系統本身的信任水平。

解決電子領域信任問題的一種方法與在社交世界中處理信任問題的方式相同:依靠少數可信來源來保證他人的真實性,這可以稱為“安全錨點”。這些可以是社交世界中的官方文件、徽章和個人參考;數字電子系統中的安全錨點允許管理功能和系統監視器驗證其網絡的運行完整性以及有權訪問其系統的任何人。在高度防篡改的安全處理器中實現安全錨點可提高整個系統的信任和安全級別。我們的討論探討了缺乏信任導致的問題,如何利用安全錨點,它在哪里適合軍方以網絡為中心的愿景,以及如何有效地部署安全錨點。

缺乏信任引起的問題

當網絡或嵌入式系統中無法識別或信任玩家(人類或電子)時,就會產生漏洞。當今最大的信任問題之一是商業企業、政府和軍用電子設備的電子供應鏈。已發現并報告多個假冒部件。這些組件的未知內容可能導致特洛伊木馬插入、惡意電路或后門,從而允許對個人、公司、醫療、財務或政府數據和系統進行不必要和非法的訪問。

由美國海軍和商務部工業與安全局(BIS)贊助的一項調查發現,2008年發生了7,000多起假冒事件,比2007年增加了25%以上。假冒電子產品被定義為“重新標記為更高等級”、搶救或廉價副本。這些假冒產品的影響導致設計無法正常工作,比設計更早失敗,并且無法滿足環境條件。其中許多是在軍事裝備中,導致戰術飛機和車輛中的線路可更換單元的早期故障。

利用安全錨點

構建更值得信賴的系統并不意味著從頭開始重新架構它們或替換每個沒有已知來源的系統組件。對于幾乎所有軍事系統來說,這是一項艱巨的任務,而且不具有成本效益。相反,只需向系統添加多個信任根,并具有帶外身份驗證和監視功能,即可改善系統完整性和可信操作。這些可以稱為安全錨點。

安全錨點是一個受信任的處理節點,可以作為對系統中的其他組件和通信節點進行身份驗證的出發點。使用專門為硬件開發的虛擬化技術和應用程序,可以在安全處理器上運行受信任且安全的應用程序。有幾個推薦的功能會導致此受信任狀態:

值得信賴的設計和制造

安全啟動代碼

抗篡改和逆向工程

加密消息傳遞和內存接口

如圖 1 所示,安全處理器托管一組活動,這些活動收集系統總線信息、處理數據、將數據流相互關聯以查找異常活動或組件身份,并生成適當的響應或量身定制的詢問。這些數據通過各種嵌入式系統數據線收集,包括VME背板、PCIe和串行RapidIO跡線或專有數據格式。FPGA 或其他市售橋接器件用于將安全處理器連接到其數據源。首選FPGA有兩個原因:FPGA技術已經發展到允許在單個設備中橋接大量數據格式;此外,可以執行安全IP塊以支持數據加密,以進一步保護安全處理器的功能。

圖1:使用安全處理器的安全錨點框圖

安全錨點的主要目標之一是控制嵌入式系統的“漏洞點”。當攻擊者試圖對嵌入式系統進行逆向工程、克隆或破解時,第一步是識別單個通信節點,該節點將允許使用惡意軟件或插入的代碼進行秘密控制。安全錨點試圖成為單一的通信節點,通過多層防篡改、加密和混淆使黑客攻擊變得極其困難或不可能。這與國防部指令5200.39的基本原理類似,該指令要求軍事系統開發人員識別其關鍵計劃信息(CPI)并對其進行保護。

對其他網絡節點進行身份驗證

在以網絡為中心的軍隊中一步到位地實施分布式信任保證是一項艱巨的任務。因此,實現卡內基梅隆大學的林恩·羅伯特·卡特(Lynn Robert Carter)所說的“非對稱安全性”[2],即受信任代理向網絡參與者提供經過身份驗證的數據和身份管理的能力非常重要。

安全錨點在非對稱安全性中的作用是充當系統中其他組件或處理器的“引用”。此轉介將基于有關威脅、預期操作代碼和已知系統元素的最佳可用知識。由于安全錨點是安全處理器,因此它可以隨著時間的推移適應新的威脅,而無需通過安全加密固件更新修改系統。驗證和行為監控信息由用戶通過安全啟動編程提供。安全錨點詢問可對高度敏感或昂貴的 IP 元素進行嚴格的庫存控制和 IP 監控。

安全錨點由系統設計人員和/或管理員控制,執行唯一詢問、哈希、串行 ID 查詢、時序測量或其他方案等技術。然后,它定義對遇到的任何信任沖突的響應,從簡單的管理警告通知到系統關閉或內存清零。

為了使安全的錨點應用程序在以網絡為中心的操作中具有可擴展性,提供一組通用的構建塊和參考設計至關重要。通過這種方式,隨著企業的擴張,可以經濟高效地添加新的錨點,但仍然可以對其進行修改和更新,以監控最近的和局部的威脅、假冒設備和越界行為。

高效設置安全錨點

安全錨點的設計在硬件和軟件方面都極難進行逆向工程。像CPU Tech的Acalis這樣的安全處理器可以作為一個安全錨點,因為它被設計用于抵抗克隆和逆向工程,并包含獨特的芯片序列化(在IBM Trusted Foundry完成)。這些安全處理器還具有專有的“水印”特性,作為其制造的一部分,可用于供應鏈和操作中的身份驗證。將 Acalis 安全錨點添加到系統需要增加硬件設計、軟件設計和 IT 基礎設施方面的工時,但不需要對現有系統進行架構更改或重新設計。

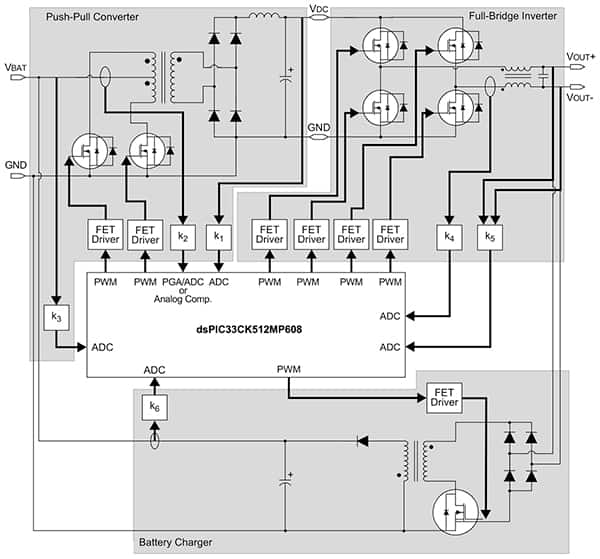

圖2:在嵌入式硬件系統上實現的安全錨點

圖 2 顯示了在 CPU Tech 建模的現有硬件上實現安全錨點的情況。 高保真硬件模型是識別安全錨點應監控的信號和組件列表的好起點。將錨點構建到模型中提供了識別威脅和漏洞的能力,然后實施具有全方位響應和系統警告功能的安全錨點。

審核編輯:郭婷

-

處理器

+關注

關注

68文章

19391瀏覽量

230627 -

嵌入式

+關注

關注

5089文章

19167瀏覽量

306707

發布評論請先 登錄

相關推薦

如何提高嵌入式代碼質量?

嵌入式系統開發與硬件的關系 嵌入式系統開發常見問題解決

什么是嵌入式操作系統?

【「嵌入式Hypervisor:架構、原理與應用」閱讀體驗】+全文學習心得

學習hypervisor嵌入式產品安全設計

嵌入式系統怎么學?

如何提升嵌入式編程能力?

嵌入式系統軟硬件基礎知識大全

RT-Thread Safety Auto嵌入式操作系統通過多項國際功能安全認證

嵌入式系統發展前景?

如何使用 DSC 和 MCU 確保嵌入式系統安全

通過安全錨點為嵌入式系統添加信任

通過安全錨點為嵌入式系統添加信任

評論