在過去的 5 年中,大多數汽車制造商都采用了能夠提供駕駛員輔助功能的先進硬件,例如自動轉向、制動、自適應巡航控制、自動泊車、防撞、變道輔助等等。

其中一些高級駕駛輔助系統(ADAS)如特斯拉自動駕駛儀AI,大眾ID.3和其他系統,如通用汽車的Super Cruise,是標準配置并配備在車輛中。其他駕駛員輔助系統作為外部設備提供,例如 comma.ai,您可以將其直接插入車輛的車載診斷II(OBD-II)端口,以訪問車輛的計算機并體驗2級(轉向和加速)自動駕駛。

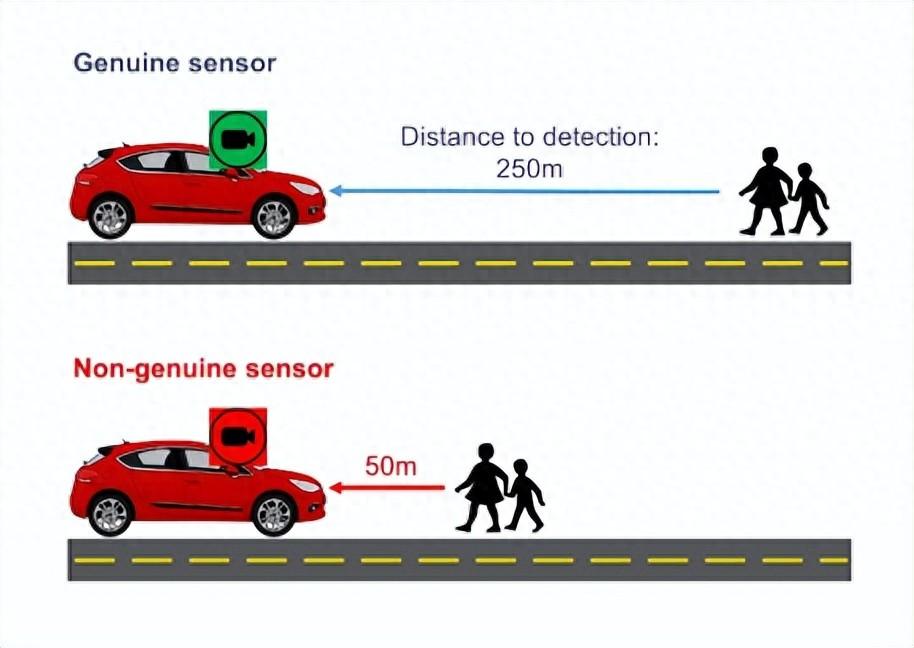

ADAS依賴于從車輛外部環境收集的多個實時數據源,以便安全地執行其功能。來自攝像頭的視覺數據、來自 LiDAR 的成像、用于距離測量的雷達、速度、位置和跟蹤等遙測數據以及車對車通信只是值得一提的幾個數據源。

遠程信息處理、網關、信息娛樂系統和其他支持ADAS的ECU之間也需要進行協作和通信,并通過控制器局域網(CAN總線)進行。通信擴展到各種技術,如藍牙,高速寬帶或移動網絡,如LTE和5G,您可以在其中鎖定和解鎖車門,啟動發動機并查看車輛狀態或停車位置。所有這些都是通過手機應用程序完成的。請務必不要忘記您的個人識別碼(PIN)!

雖然擁有一個秘密的 4 位數 PIN 會讓您感到溫暖和舒適,但這還不足以確保您的車輛網絡安全。隨著當今的互聯、自動化和自動駕駛汽車變得越來越復雜,潛在網絡攻擊的危險也大幅增加。

ECE WP.29 車輛網絡安全

經過大量準備,聯合國歐洲經濟委員會(UNECE)于2020年6月23日發布了監管要求,概述了汽車制造商必須在其組織和車輛中采用的新流程和技術。這不僅適用于原始設備制造商 (OEM),也適用于第 1 層和第 2 層軟件和硬件組件以及移動服務。

新法規適用于54個國家,被稱為UNECE WP.29網絡安全和網絡安全管理系統(CSMS)。這意味著汽車制造商需要在組織結構中加入基于風險的管理框架,以發現、分析和防范相關威脅、漏洞和網絡攻擊。我相信您可以按照ISO 26262-2的要求將安全性納入現有的質量管理體系(QMS)和流程中,以實現質量和安全。

此外,ECE WP.29對車輛類型(M類和N類,如果從3級開始配備自動駕駛功能,則包括L6和L7類別)有要求,包括測試其網絡安全控制的實施和通過檢查。成功實現組織和車輛ECE WP.29關鍵要求意味著制造商從批準機構獲得合規證書。2022 年 6 月之后,沒有此證書的新車將無法在歐盟銷售。

ECE/TRANS/WP.29/2020/79附件5表B1中威脅和相應緩解措施的一小部分樣本列表如下所示。表 B1 重點介紹了與車輛通信渠道相關的威脅和緩解活動。請注意,緩解“應”語句表示必須滿足的要求,而緩解“應該”語句表示努力緩解威脅的演示。

| 表B1 - 減輕與“車輛通信渠道”有關的威脅 | ||||

| 表A1參考資料 | 對“車輛通信渠道”的威脅 | 裁判 | 緩解 | |

| 4.1 | 通過冒充欺騙消息(例如隊列行駛期間的 802.11p V2X、GNSS 消息等)。 | M10 | 車輛應驗證其接收消息的真實性和完整性。 | |

| 5.1 | 通信信道允許將代碼注入到車輛持有的數據/代碼中,例如篡改的軟件二進制文件可能被注入到通信流中。 |

M10 M6 |

車輛應驗證其接收消息的真實性和完整性。 系統應通過設計實現安全性,以最大程度地降低風險。 |

|

| 6.1 | Accepting information from an unreliable or untrusted source. | M10 | The vehicleshallverify the authenticity and integrity of messages it receives. | |

| 7.2 | Gaining unauthorized access to files or data. | M8 |

Through system design and access control itshouldnot be possible for unauthorized personnel to access personal or system critical data. An example of Security Controls can be found in OWASP. |

|

| 11.1 | Malicious internal (e.g. CAN) messages. | M15 | 應考慮檢測惡意內部消息或活動的措施。 |

WP.29第7.3.3段還提到車輛制造商應如何進行詳盡的“風險評估”,但沒有告訴您如何進行該評估。然而,第5.3.1(a)段暗示了有關風險評估知識的各種標準。其中之一是汽車網絡安全標準ISO/SAE 21434 - 道路車輛 - 網絡安全工程。

ISO/SAE 21434 道路車輛—網絡安全工程

來自 ISO 和 SAE 組織的聯合工作組于 2020 年 5 月發布了針對汽車制造商和供應商的 ISO/SAE 21434 表格草案。該標準旨在確保:

網絡安全風險得到成功管理。

定義了網絡安全策略和流程。

培養網絡安全文化。

標準草案分為各種“條款”或部分。引起我注意的條款之一是“風險評估方法”,其中需要考慮威脅和損害情況。威脅,例如向動力總成ECU欺騙CAN消息的攻擊路徑,可能導致失控和可能的傷害。由于攻擊可能來自各種媒介,如藍牙、LTE、USB 或物理訪問 ISO/SAE 21434,因此威脅已按攻擊可行性評級進行分類:

高

中等

低

非常低

縱深防御方法是指在攻擊可以穿透一層的情況下利用網絡安全措施層,需要記錄并實施。道路車輛將解決安全影響 - 功能安全標準ISO 26262。

網絡安全保證級別

威脅路徑也與損害相吻合。定義了以下損壞影響等級:

嚴重

主要

溫和

微不足道

可以根據威脅和損害場景確定網絡安全保證級別 (CAL)。CAL 4 級別要求在網絡安全設計、測試和審查方面具有最高水平的嚴格性。CAL 1 要求嚴格程度較低。

基于影響和攻擊向量參數的 CAL 確定示例

| 攻擊向量 | |||||

| 物理的 | 當地 | 鄰近的 | 網絡 | ||

| 沖擊 | 微不足道 | _- | _- | _- | _- |

| 溫和 | CAL 1 | CAL 1 | CAL 2 | CAL 3 | |

| 主要 | CAL 1 | CAL 2 | CAL 3 | CAL 4 | |

| 嚴重 | CAL 2 | CAL 3 | CAL 4 | CAL 4 |

分配給軟件或硬件組件的 CAL 級別可能會影響用于其開發和測試的方法。例如,有推薦的集成驗證方法,例如基于需求的測試、接口測試、資源使用評估、控制流和數據流以及軟件的靜態代碼分析。在代碼單元級別,建議在語句或分支進行結構覆蓋。下表顯示了派生測試用例的推薦方法。復選標記表示建議。

派生測試用例的方法

| 主題 | 卡爾 | |||

| 1 | 2 | 3 | 4 | |

| 需求分析 | ? | ? | ? | ? |

| 等價類的生成和分析 | ? | ? | ||

| 邊界值分析 | ? | ? | ||

| 錯誤猜測 |

整個 SDLC 的網絡安全

根據 ISO/SAE 21434,網絡安全必須從 V 模型的左側和右側解決。作為嵌入式工程師,您知道這代表了整個軟件開發生命周期。從需求到設計、實施、集成以及驗證和確認(V&V)。

因此,請確保您擁有可靠的應用程序生命周期管理 (ALM) 或需求管理 (RM) 工具。除了您的利益相關者和所有其他安全監管要求外,還需要滿足ECE WP.29網絡安全要求。采用可追溯性矩陣將確保不會錯過任何網絡安全要求。

對于 V&V,ISO/SAE 21434 推薦了靜態代碼分析、控制和數據流驗證、邊界值分析、結構代碼覆蓋率等測試方法。

開始滿足網絡安全要求的理想場所是使用 SEI CERT、CWE、OWASP 和 MISRA C:2012 等編碼標準。這些編碼標準和其他類似標準可以在編寫代碼和/或作為持續集成 (CI) 管道的一部分時檢測安全漏洞。

按照標準的建議采用結構代碼覆蓋率,以便您知道哪些軟件尚未經過測試。考慮汽車行業正在發生的進化轉型,以及它將如何影響ISO/SAE 21434標準,以及正在使用的開發工具。確保他們可以輕松適應這種進展。例如,檢查該工具是否已通過 TüV 認證,可用于安全關鍵系統。當該工具也獲得用于網絡安全關鍵系統的認證時,它將做好充分準備。

審核編輯:郭婷

-

汽車電子

+關注

關注

3028文章

8021瀏覽量

167645 -

adas

+關注

關注

309文章

2193瀏覽量

208800

發布評論請先 登錄

相關推薦

華銳捷榮獲TüV南德ISO/SAE 21434汽車網絡安全認證

時代智能獲TüV南德ISO/SAE 21434汽車網絡安全認證

TüV南德授予時代智能ISO/SAE 21434 汽車網絡安全流程認證證書

駱駝集團武漢光谷研發中心獲ISO/SAE 21434汽車網絡安全流程認證

智達誠遠榮獲TüV南德ISO/SAE 21434汽車網絡安全認證

智能網聯汽車網絡安全開發解決方案

經緯恒潤榮獲ISO/SAE 21434汽車網絡安全流程認證

愛芯元智通過ISO/SAE 21434:2021汽車網絡安全流程認證

了解 ADAS 和車艙監控系統對網絡安全圖像傳感器的需求

經緯恒潤亮相AutoSec中國汽車網絡安全及數據安全合規峰會

黑芝麻智能獲得ISO/SAE 21434:2021汽車網絡安全流程認證證書

普華基礎軟件榮獲ISO/SAE 21434汽車網絡安全管理體系認證證書

英飛凌汽車安全控制器獲ISO/SAE 21434認證,引領汽車網絡安全新篇章

普華基礎軟件榮獲ISO/SAE 21434汽車網絡安全管理體系認證證書

UNECE WP.29如何遏制汽車網絡安全威脅

UNECE WP.29如何遏制汽車網絡安全威脅

評論