Wireshark(前稱Ethereal)是一個網絡封包分析軟件。網絡封包分析軟件的功能是截取網絡封包,并盡可能顯示出最為詳細的網絡封包資料。Wireshark使用WinPCAP作為接口,直接與網卡進行數據報文交換。

一、安裝wireshark

打開終端,輸入安裝命令,在下載完成后需要選擇yes回車同意協議,然后就會開始安裝,安裝過程很快。

sudoapt-getinstallwireshark

二、啟動wireshark

輸入命令回車,一定要加上sudo,才有管理員權限。

sudowireshark

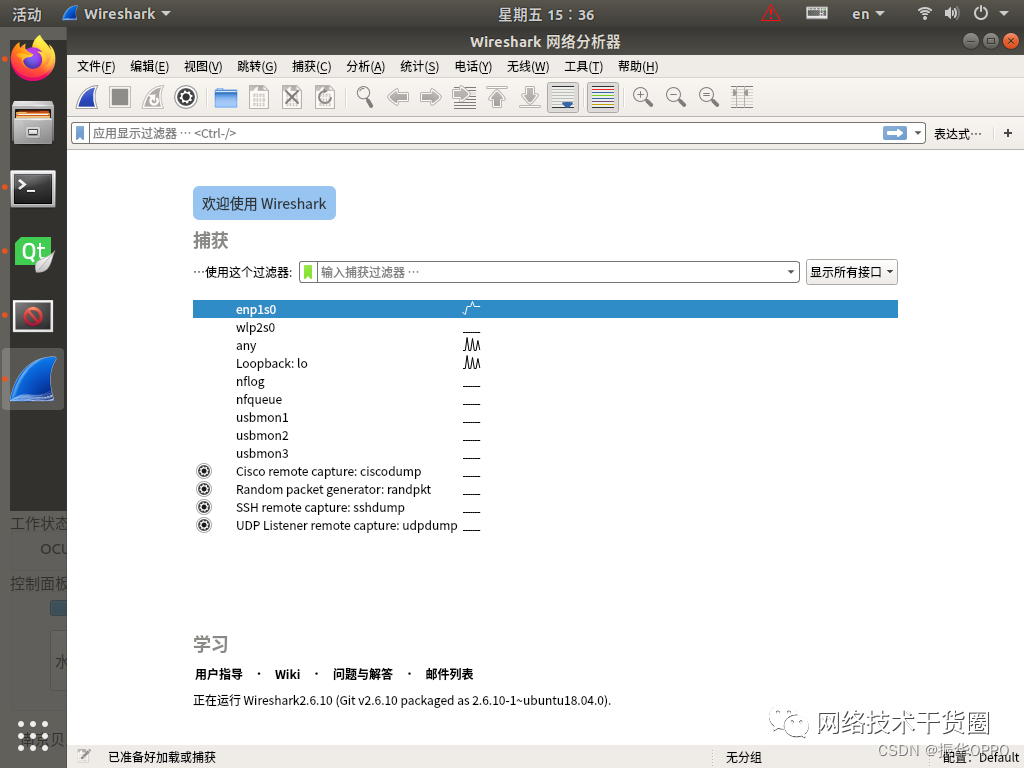

啟動后界面如下,可以看到是使用Qt開發的界面,頂端從上至下是標題欄、菜單欄、工具欄和過濾欄。下面是選擇接口作為過濾器,左側是所有接口名稱,右側是接口數據量大小。

比如我需要從以太網口和其他主機進行網絡通信,所以選擇enpls0,然后點擊左上角鯊魚鰭的圖標,開始抓包。

三、使用wireshark

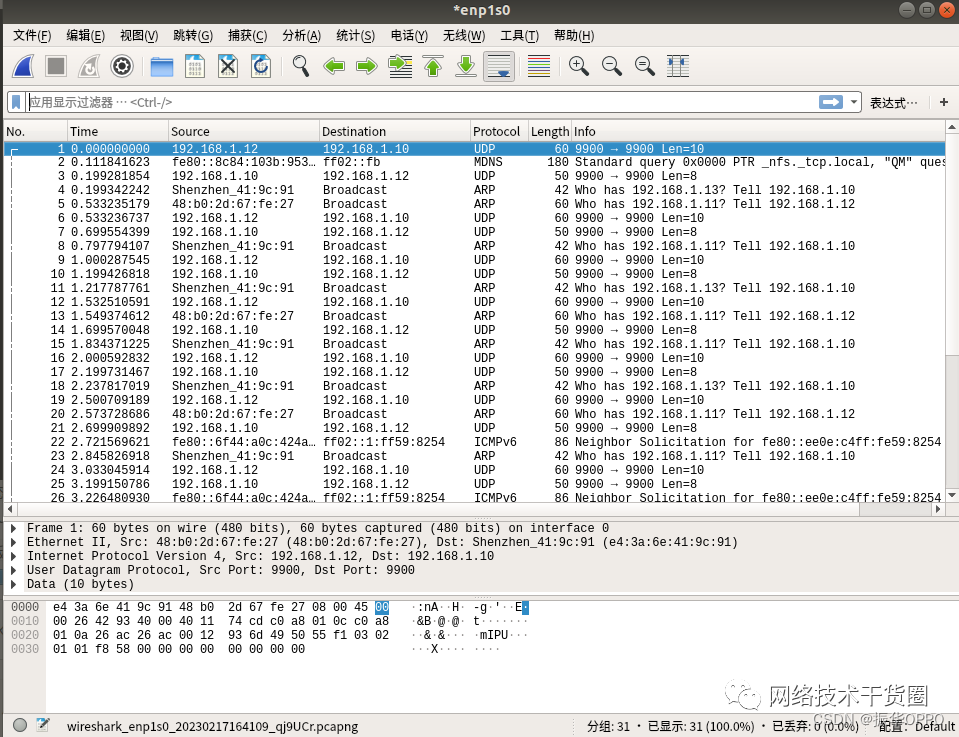

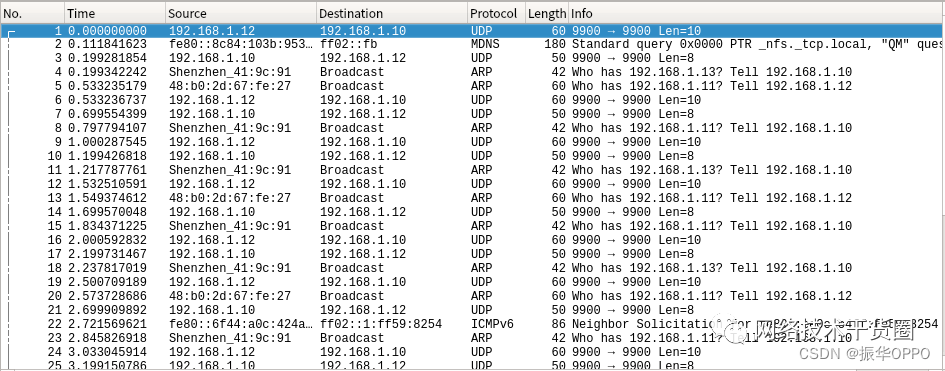

1、下面是抓包一段時間后的結果,可以看到有很多UDP、ARP、ICMP協議的網絡報文。

2、我們看到在數據列表中不斷地顯示從以太網口抓取到的報文,列表屬性分別為:

| 編號| 時間戳 |源地址|目的地址|協議|長度|信息|

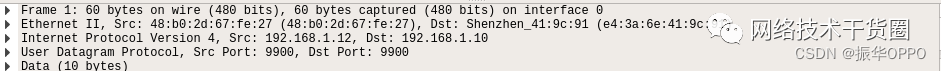

3、在數據列表區下面是數據詳情區。在數據包列表中選擇任一數據包,在數據詳情區中會顯示數據包的所有詳細信息。數據詳情區是最重要的,用來查看協議中的每一個字段。各行信息分別為:

Frame: 物理層的數據幀概況

Ethernet II: 數據鏈路層以太網幀頭部信息

Internet Protocol Version 4: 互聯網層IP包頭部信息

User Datagram Protocol: 傳輸層的數據段頭部信息,此處是UDP

Data: 報文的數據位,展開可以看到內容

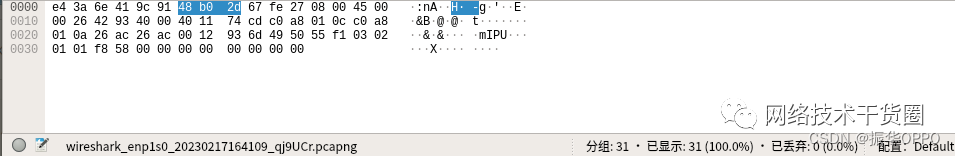

4、緊接著是數據字節區,數據字節區左側是1個字節1個字節地顯示,每個字節用2個16進制數表示。右側是16進制對應的10進制數字對應的ASCLL字符。右下角是數據統計區,表示捕獲到n個分組,顯示x個分組,丟棄n-x個分組。

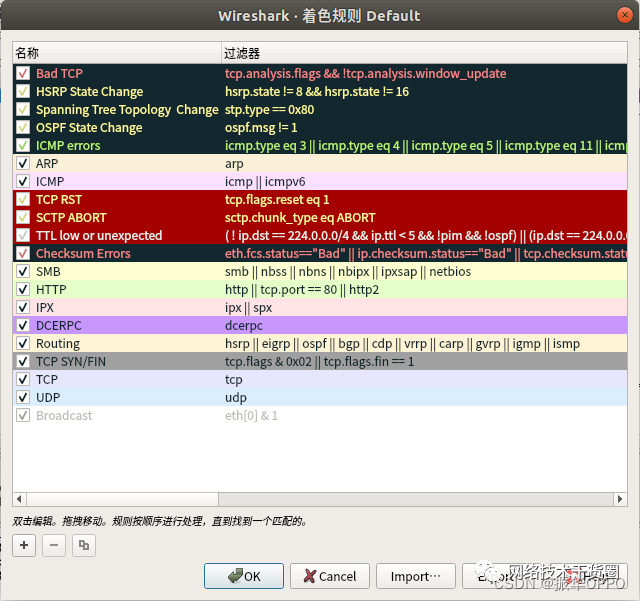

5、數據包列表區中不同的協議使用了不同的顏色區分。協議顏色標識定位在菜單欄的視圖——>著色規則。

6、過濾規則可以說是wireshark的精髓,必須得掌握。在數據報文很多的時候,或者多機通信的時候,你需要用過濾規則保留下你需要的報文。

比較操作符

比較操作符有==等于、!=不等于、>大于、=大于等于、<=小于等于。

協議類型

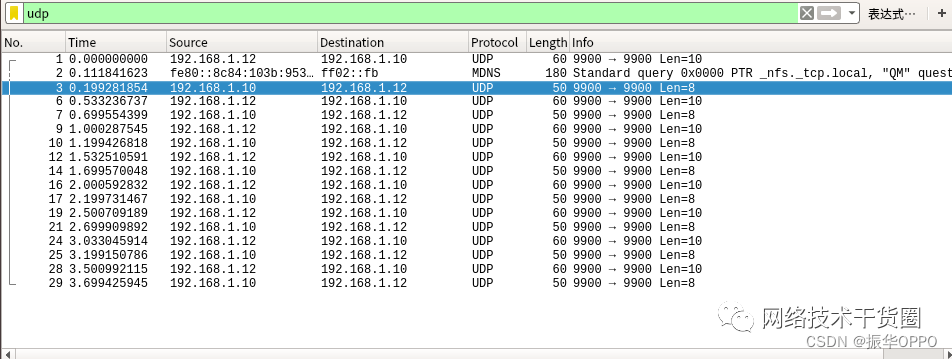

直接在Filter框中直接輸入協議名即可。注意:協議名稱需要輸入小寫。

tcp,只顯示TCP協議的數據包列表

udp,只顯示UDP協議的數據包列表

http,只查看HTTP協議的數據包列表

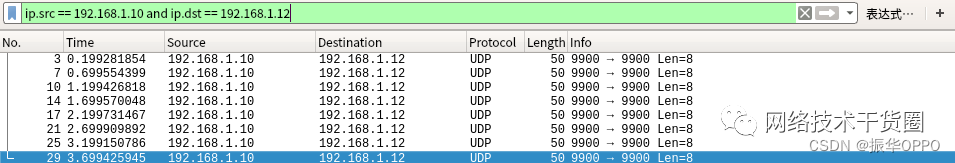

ip地址

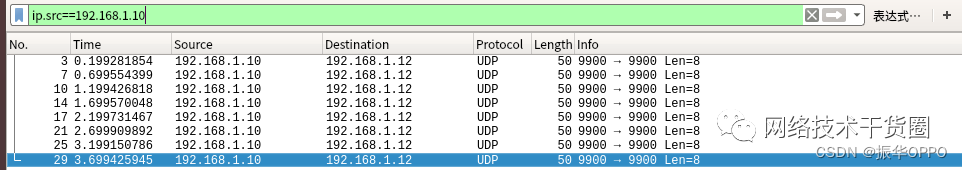

ip.src ==192.168.1.10,顯示主機ip地址為192.168.1.10發送的報文列表

ip.dst==192.168.1.10,顯示主機ip地址為192.168.1.10的接收的報文列表

ip.addr == 192.168.1.10,顯示源ip地址或目標ip地址為192.168.1.10的報文列表

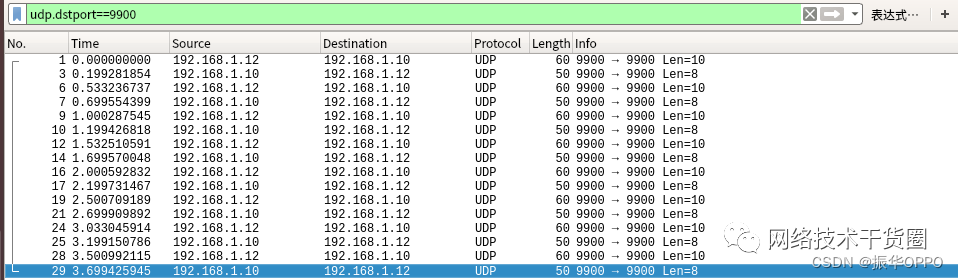

端口號

udp.port == 9900, 顯示源主機或者目的主機端口為9900的報文列表。

udp.srcport == 9900, 只顯示UDP協議的源主機端口為9900的報文列表。

udp.dstport == 9900,只顯示UDP協議的目的主機端口為9900的報文列表。

組合條件

使用多個條件進行過濾時,使用and/or/not。

獲取源ip地址為192.168.1.10的udp報文:ip.src == 192.168.1.10 and udp

獲取目的ip地址為192.168.1.10且port為9900的udp報文:ip.src == 192.168.1.10 and udp.port == 9900

獲取目的ip地址不是192.168.1.10的且port不是9900的udp報文:ip.src != 192.168.1.10 and udp.port != 9900

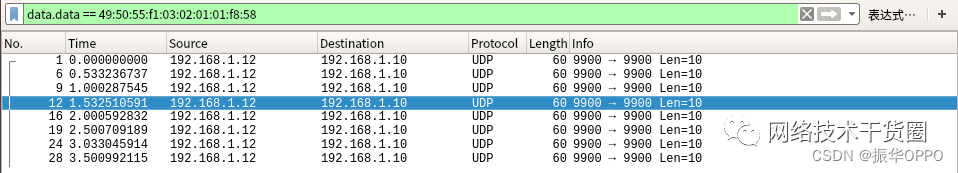

報文內容

如果要以報文的數據位作為篩選條件,可以在數據詳情區選擇Data,然后右擊——>作為過濾器——>選中即可。

所有工程都離不開網絡通信。

審核編輯:劉清

-

以太網

+關注

關注

40文章

5441瀏覽量

172028 -

UDP

+關注

關注

0文章

327瀏覽量

33994 -

網絡通信

+關注

關注

4文章

809瀏覽量

29849 -

過濾器

+關注

關注

1文章

430瀏覽量

19653 -

PCAP

+關注

關注

0文章

12瀏覽量

12620

原文標題:Ubuntu下如何使用wireshark抓包,保姆級教程

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

Wireshark抓包和Tcpdump抓包實例分析

wireshark2——ubuntu系統下wireshark普通用戶抓包設置

wireshark抓包數據分析問題

請問wireshark抓包很慢,一兩秒才抓到一個包,要怎么設置呢?

Ubuntu16.04 LTS下apt安裝WireShark

Wireshark數據抓包網絡協議的分析

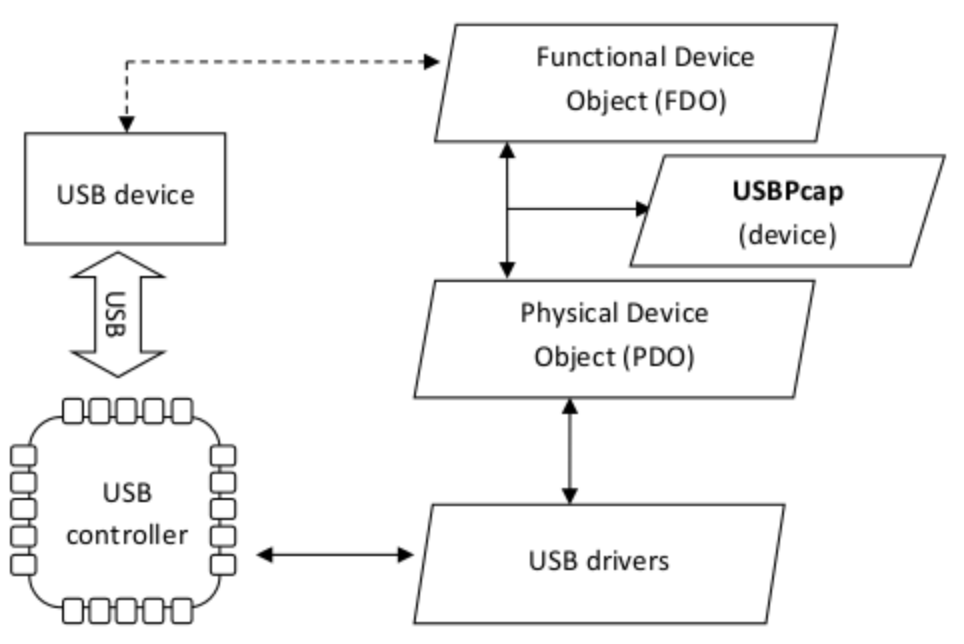

linux下usb抓包:wireshark+usbmon

Wireshark抓包原理及使用教程

在Ubuntu下如何使用wireshark抓包?

在Ubuntu下如何使用wireshark抓包?

評論