Juniper 中低端防火墻(目前主要以 SSG 系列防火墻為參考)支持非常廣泛的攻擊防護及內容安全功能,主要包括:防病毒(Anti-Virus)、防垃圾郵件(Anti-Spam)、URL 過濾(URLfiltering)以及深層檢測/入侵防御(Deep Inspection/IPS)。

“注:上述的安全/防護功能集成在防火墻的 ScreenOS 操作系統中,但是必須通過 license(許可)激活后方可使用(并會在激活一段時間(通常是 1 年)后過期)。當然在使用這些功能的時候,我們還需要設定好防火墻的時鐘以及 DNS服務器地址。”

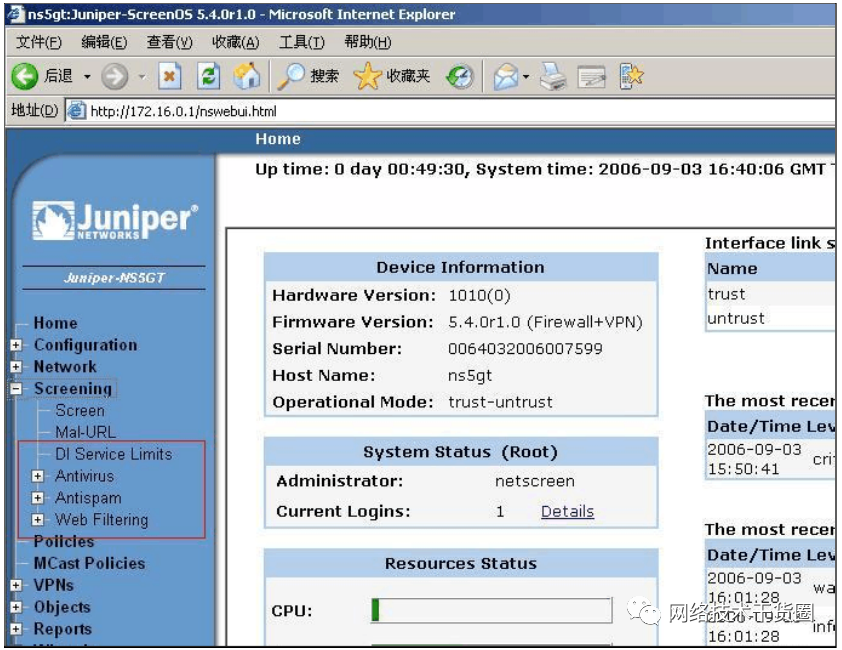

當防火墻激活了相應的安全/防護功能以后,通過 WebUI 可以發現,Screening 條目下會增加相應的功能條目,如下圖:

一、防病毒功能的設置

Juniper 防火墻的防病毒引擎(從 ScreenOS5.3 開始內嵌 Kaspersky 的防病毒引擎)可以針對 HTTP、FTP、POP3、IMAP 以及 SMTP 等協議進行工作。

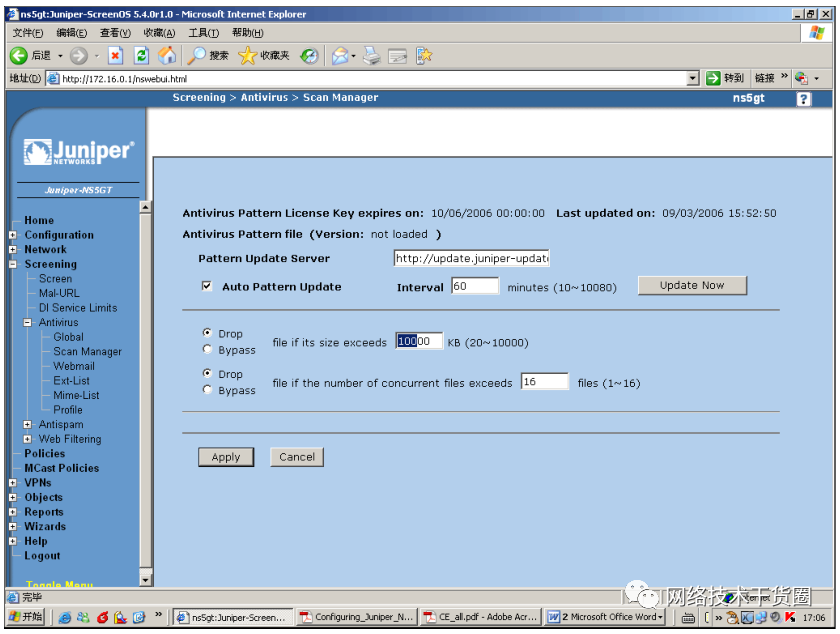

1.1 Scan Manager的設置

“Pattern Update Server”項中的 URL 地址為 Juniper 防火墻病毒特征庫的官方下載網址(當系統激活了防病毒功能后,該網址會自動出現)。

“Auto Pattern Update”項允許防火墻自動更新病毒特征庫;后面的“Interval”項可以指定自動更新的頻率。

“Update Now”項可以執行手動的病毒特征庫升級。

“Drop/Bypass file if its size exceeds KB”項用來控制可掃表/傳輸的文件大小。“Drop”項會在超過限額后,扔掉文件而不做掃描;“Bypass”項則會放行文件而不做掃描。

“Drop//Bypass file if the number of concurrent files exceeds files”項用控制同時掃描/傳輸的文件數量。“Drop”項會在超過限額后,扔掉文件而不做掃描;“Bypass”項則會放行文件而不做掃描。

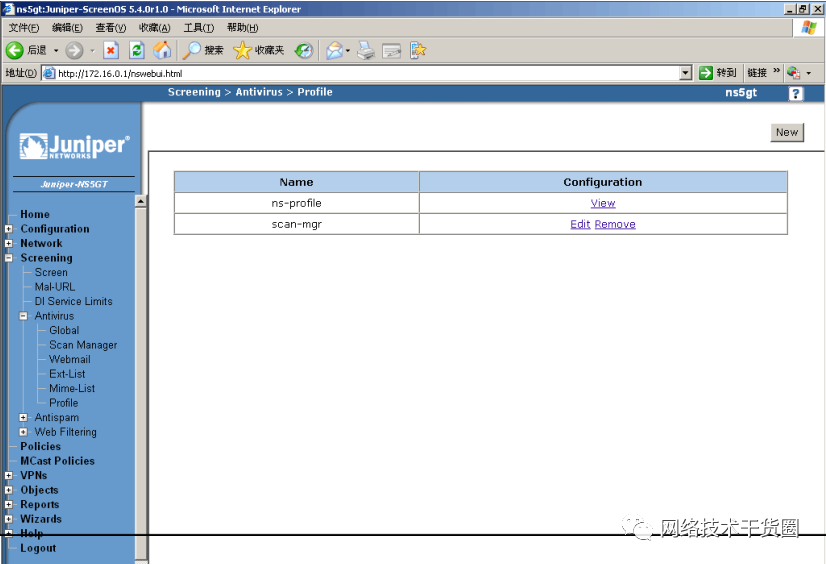

1.2 Profile 的設置

通過設置不同的 Profile,我們可以對不同的安全策略(Policy)采用不同的防病毒操作(Juniper 防火墻的防病毒引用是基于安全策略的;也就是說我們的防病毒設置是通過在特定的策略中引入特定的 Profile 來實現的。),進而實現高粒度化地防病毒控制,將防病毒對系統資源的消耗降到最低。

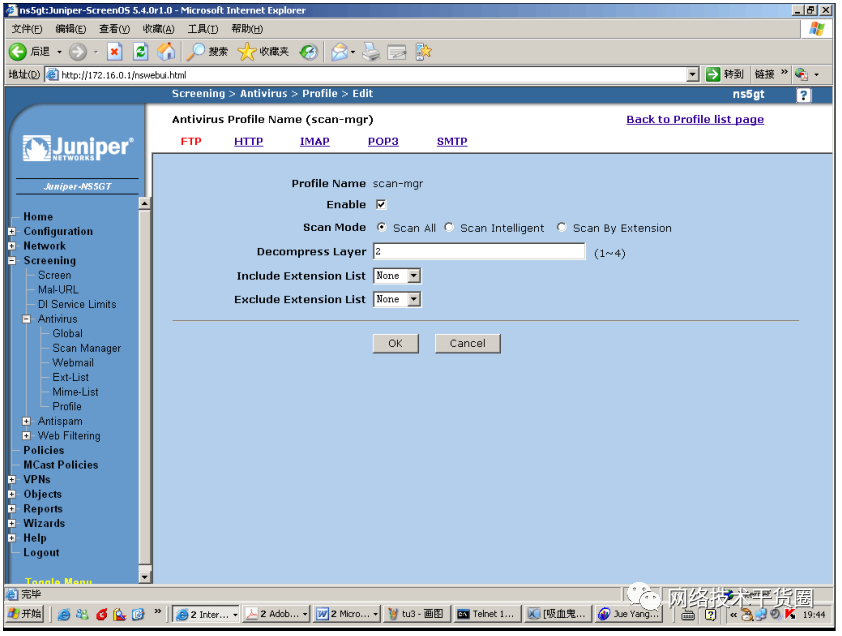

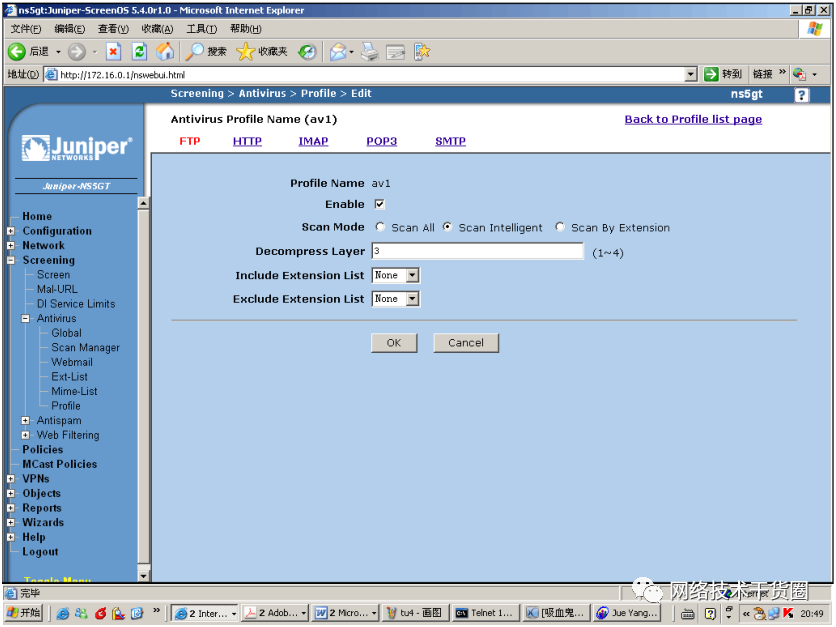

ns-profile 是系統自帶的profile。用戶不需要做任何設置,就可以在安全策略里直接引用它。除此之外,用戶可以根據自己的需求來設置適合自身需求的profile。Profile 方面的設置包括對FTP、HTTP、IMAP、POP3 以及 SMTP 等 5 個協議的內容,見下圖。

Enable 選項

每個特定的協議類型,都有一個 Enable 選項。選擇之,則防病毒引擎會檢查與這個協議相關的流量;反之,則不會檢查。

Scan Mode 的設置

Scan Mode 有三個選擇項:Scan All、Scan Intelligent 、Scan By Extension。

Scan All:對于流量,檢查所有已知的特征碼。

Scan Intelligent:對于流量,檢查比較常見的特征碼。

Scan By Ex tension:僅針對特定的文件擴展名類型進行檢查。如果選擇該類型,則須要事先設定好 Ext-List(設置文件擴展名的類型)與 Include/Exclude Extension List。

Decompress Lay er 的設置

為了減少傳輸的時間,很多文件在傳輸過程中都會被壓縮。Decompress Layer 就是用來設置防病毒引擎掃描壓縮文件的層數。防病毒引擎最多可以支持對 4 層壓縮文件的掃描。

Skipmime Enable 的設置

對于 HTTP 協議,可以進行 Skipmime Enable 的設置。打開該功能,則防病毒引擎不掃描Mime List 中包括的文件類型(系統默認打開該功能,并匹配默認的 Mime List:ns-skip-mime-list)。

Email Notify 的設置

對于 IMAP、POP3、SMTP 等 email 協議,可以記性 Email Nortify 的設置。打開該功能,可以在發現病毒/異常后,發送email 來通知用戶(病毒發送者/郵件發送方/郵件接收方)。

1.3 防病毒 profile 在安全策略中的引用

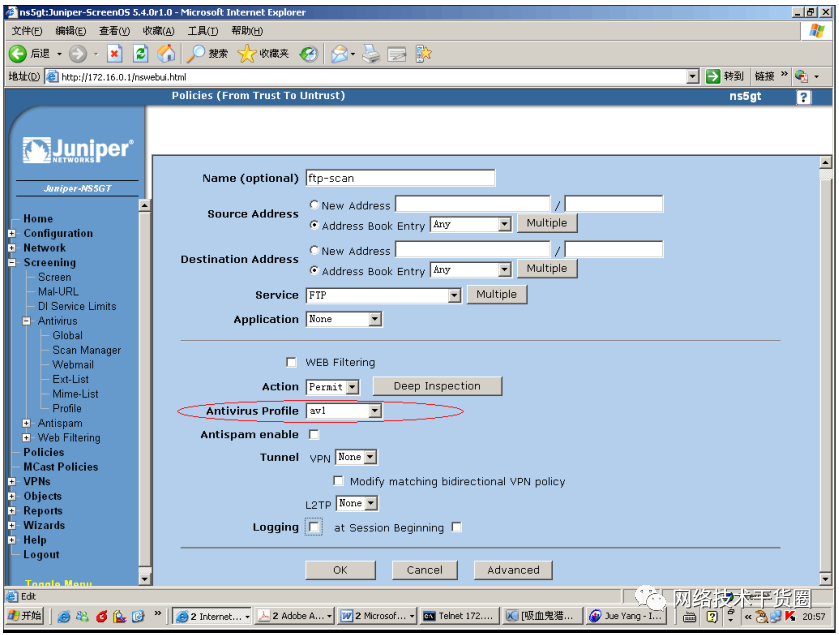

我們前面已經提到過,防病毒的實現是通過在特定安全策略中應用profile 來實現的。比如,我們在名為 ftp-scan 的策略中引用 av1 的防病毒 profile。

① 首先建立了名為av1的profile,并enable FTP協議的掃描;由于我僅希望檢測的是FTP應用,故關閉對其他協議的掃描。見下圖:

② 設置 ftp-scan 安全策略,并引用profile av1。

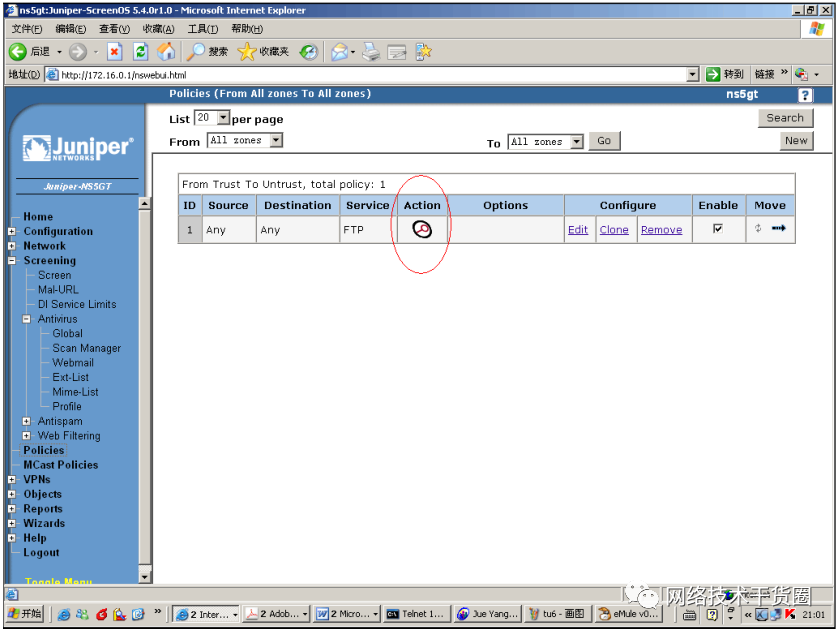

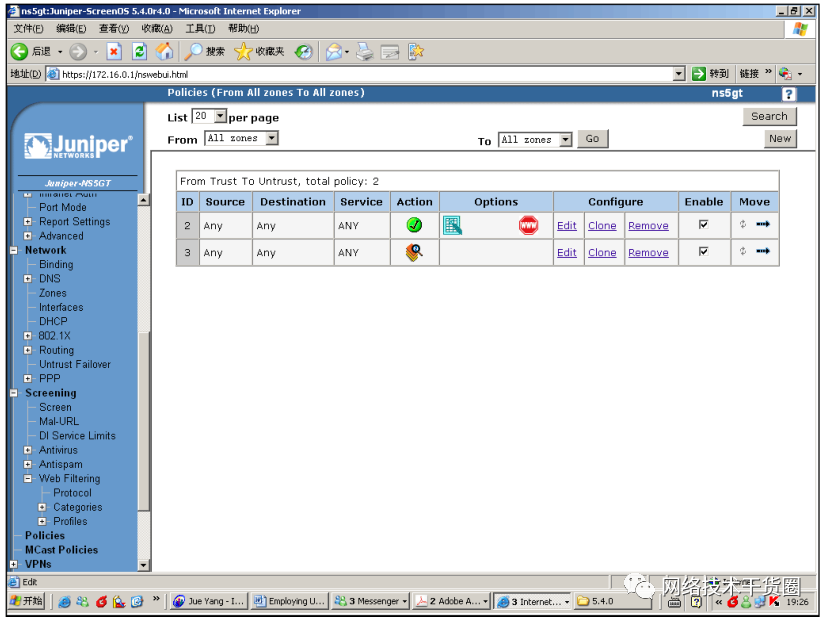

③ 引用了 profile 進行病毒掃描的策略,在 action 欄會有相應的圖標出現。

2、防垃圾郵件功能的設置

Juniper 防火墻內嵌的防垃圾郵件引擎,可以幫助企業用戶來減輕收到垃圾郵件的困擾。

Juniper 的防垃圾郵件功能主要是通過公共防垃圾郵件服務器來實現的。公共的防垃圾郵件服務器會實時地更新防垃圾郵件的庫,做到最大范圍、最小誤判的防垃圾功能。到ScreenOS5.4 為止,juniper 的防垃圾郵件引擎只支持 SMTP 協議。

Juniper 防垃圾郵件通過兩種方式來檢測垃圾郵件:1.通過公共防垃圾郵件服務器的 whitelist(可信任名單)與 black list(不可信任名單)。

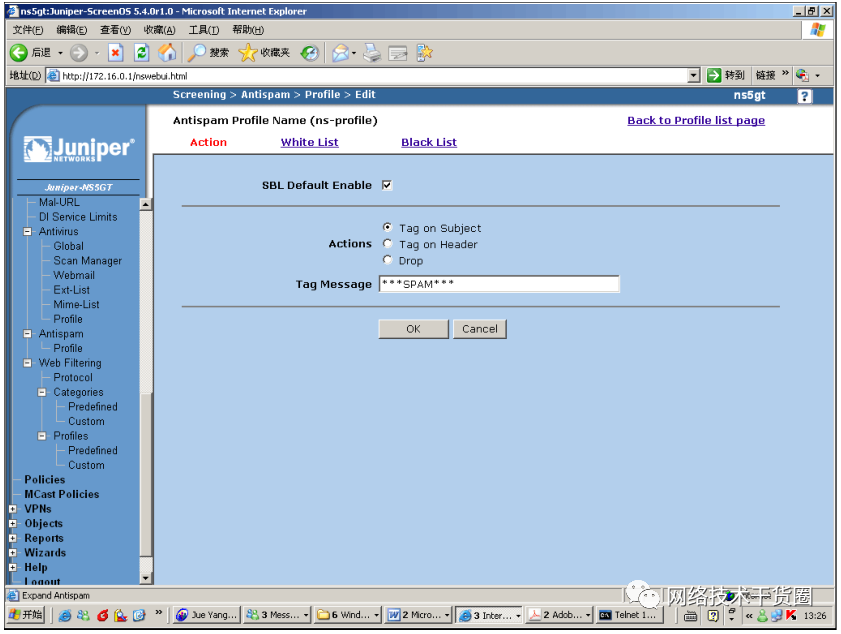

2.1 Action 設置

SBL Defau lt Enable 項選中后,防火墻使用公共防垃圾服務器來判別垃圾郵件。默認為打開。

Actions 項用來指定對垃圾郵件的處理方法:

Tag on Su bject(在郵件標題欄標注信息,指明該郵件為垃圾郵件;不丟棄郵件);

Tag on Header(在郵件內容的頭部標注信息,指明該郵件為垃圾郵件;不丟棄郵件);

Drop(直接丟棄查找到的垃圾郵件)

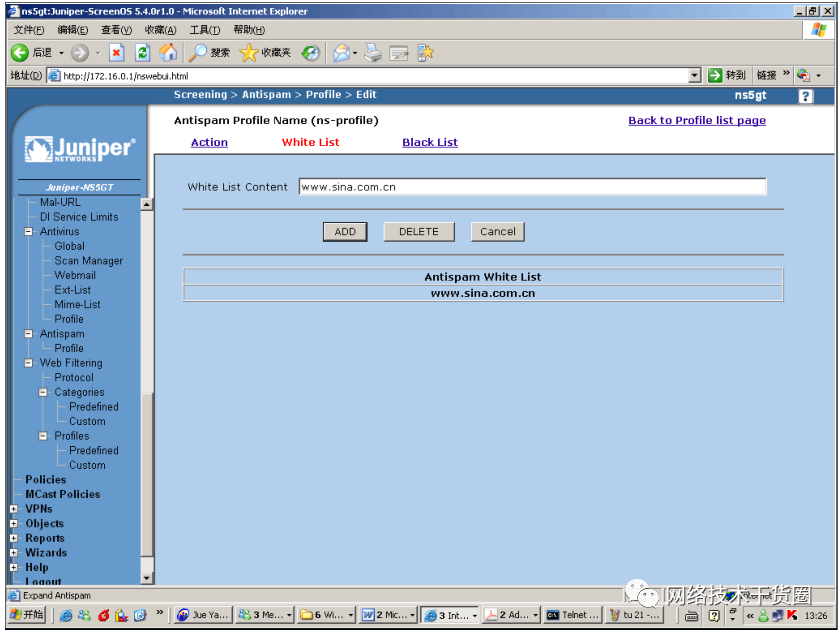

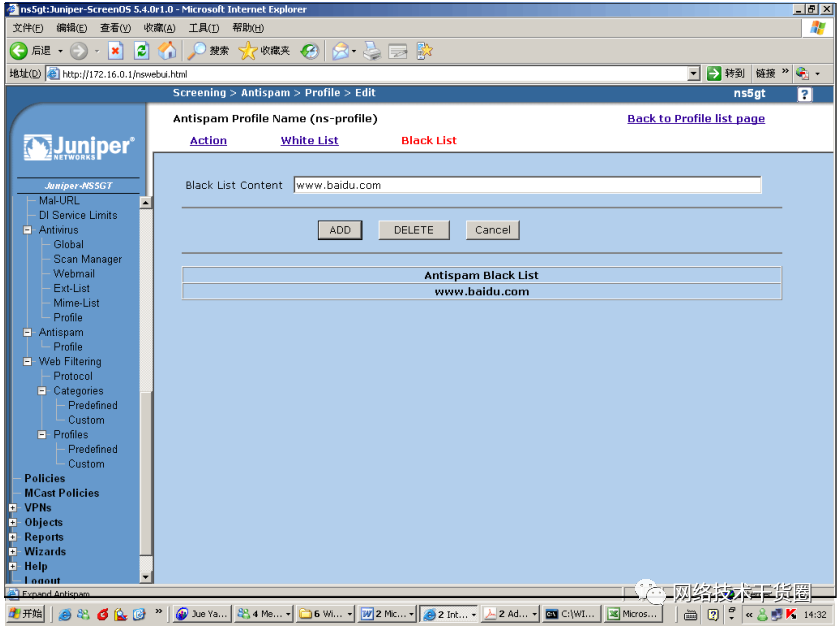

2.2 White List 與 Black List 的設置

通過防火墻自定義 white list 和 black list。比如在 White List > White List Content 欄輸入www.sina.com.cn,則防火墻在檢查到與這個網址相關的郵件,都會認為是可信任郵件,直接放行。

比如在Black List >Black List Content欄輸入www.baidu.com,則防火墻在檢測到這個網址有關的郵件時,都會判定為垃圾郵件。

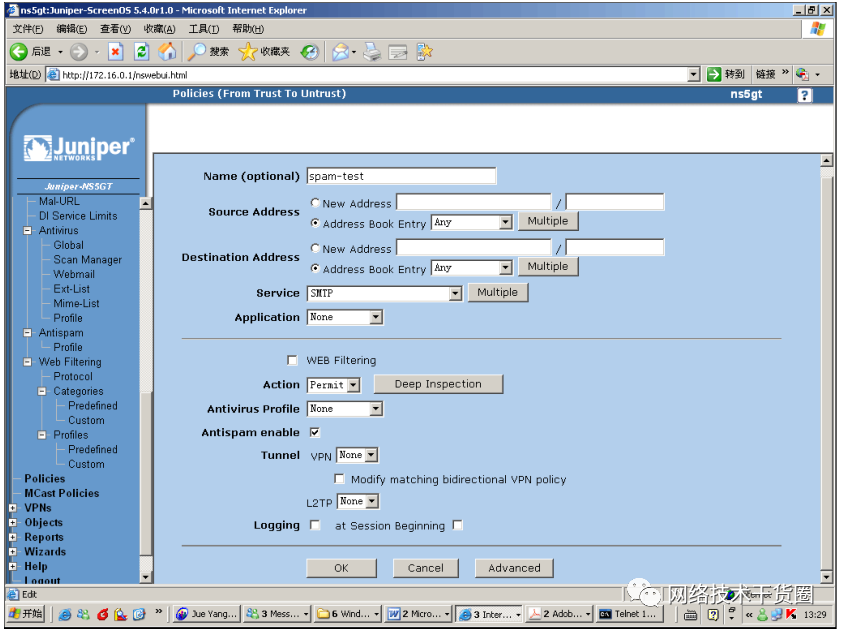

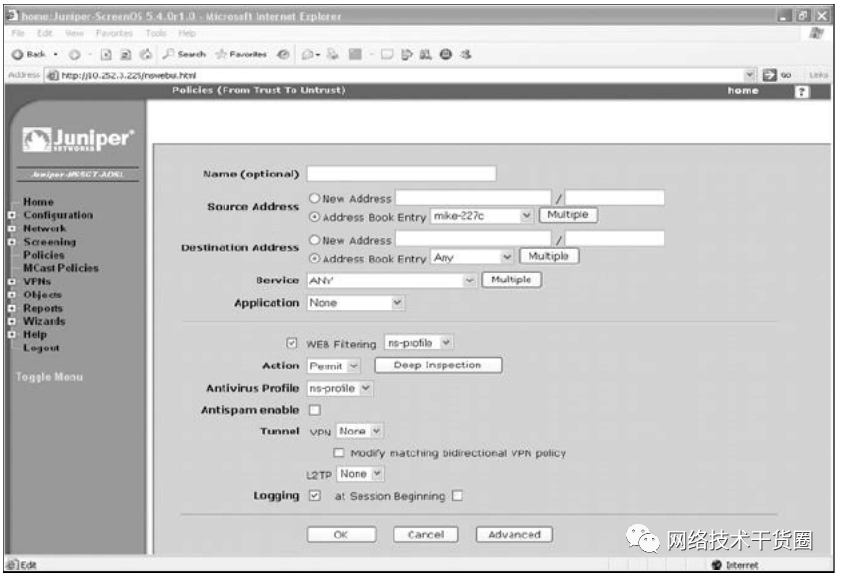

2.3 防垃圾郵件功能的引用

最后,我們只要在安全策略里面引用防垃圾郵件功能,就可以對郵件進行檢測了。Antispamenable 項只要勾選,就開啟了防垃圾郵件功能,如下圖所示。

3、WEB/URL 過濾功能的設置

Juniper 可通過兩種方式來提供URL 過濾功能。一種是通過轉發流量給外部的URL 過濾服務器來實現 (支持Su rfControl 和Websense 兩個產品) ; 一種是通過內置的Su rfControl URL過濾引擎來提供URL 過濾。

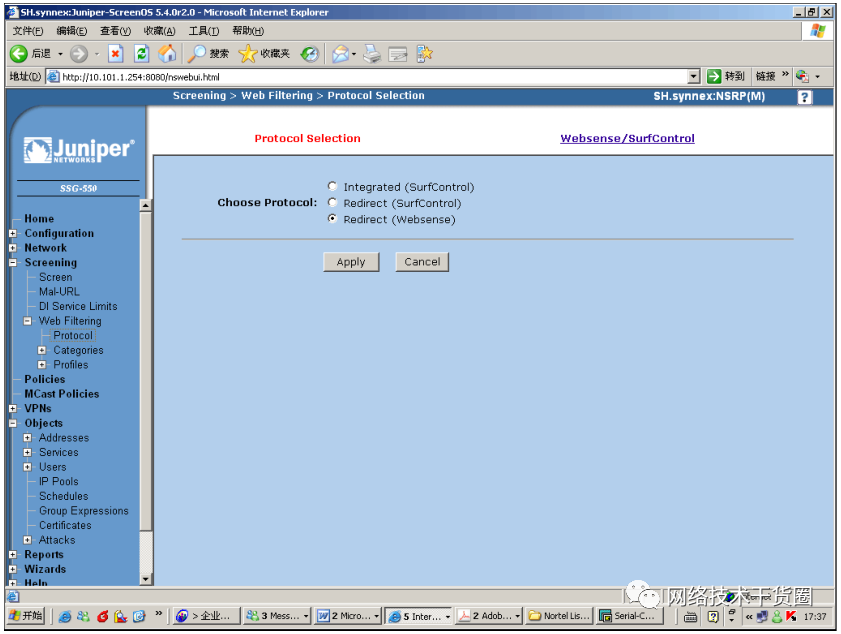

3.1 轉發URL 過濾請求到外置URL 過濾服務器

如果采用第一種方式的話,首先防火墻必須能夠訪問到本地的提供URL 過濾的服務器(Su rfControl 或者Websense) 。然后通過以下項的設置來完成該功能的啟用。

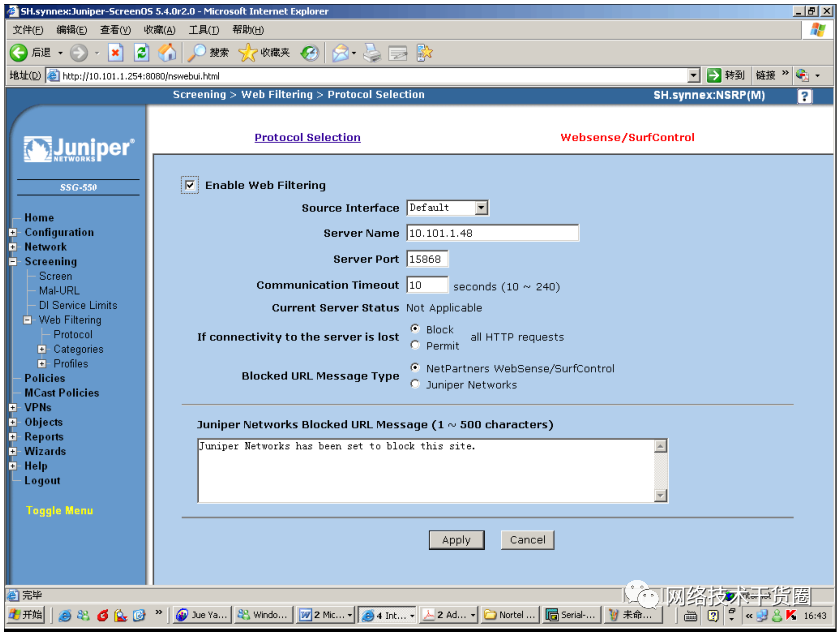

① 在Web Filtering > Protocol Selection 條目下,選擇需要Redirect 按鈕(Su rfControl或者Websense) 。

② 打開 Web Filtering 選項的 Websense/Su rfControl 的條目:

Enable Web Filtering 項設置為勾選,則 Web Filtering 功能打開。

Source Interface 項用來選擇與URL 過濾服務器相連的接口(如果不選,則采用Defau lt) 。

Server Name 項填入URL 過濾服務器的地址。

Server Port 項填入與服務器端口通訊的端口(默認為15868) 。

If connectivity to the server is lost,Block/Permit all HTTP requests項用來決定

如果與服務器連接丟失以后,防火墻采取什么措施。選擇Block 項,則與服務器失去聯系后,阻斷所有HTTP 請求;選擇Permit 項,則放行所有HTTP 請求。

3.2 使用內置的URL 過濾引擎進行URL 過濾

如果使用Juniper 防火墻自帶的Su rfControl 引擎來過濾URL,可以通過以下操作來完成。

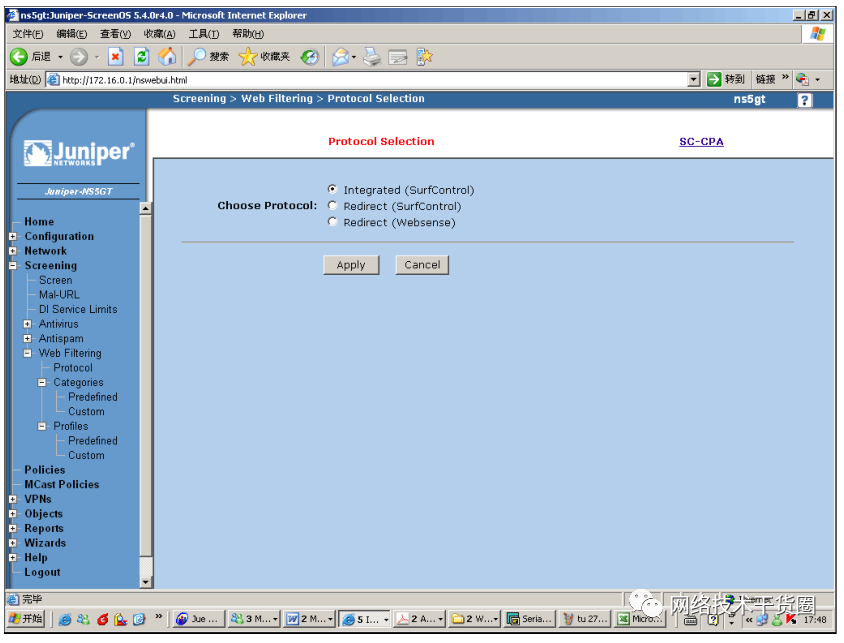

① 在 Web Filtering > Protocol Selection 條目下,選擇需要 Integrated 按鈕(Su rfControl 或者 Websense) 。

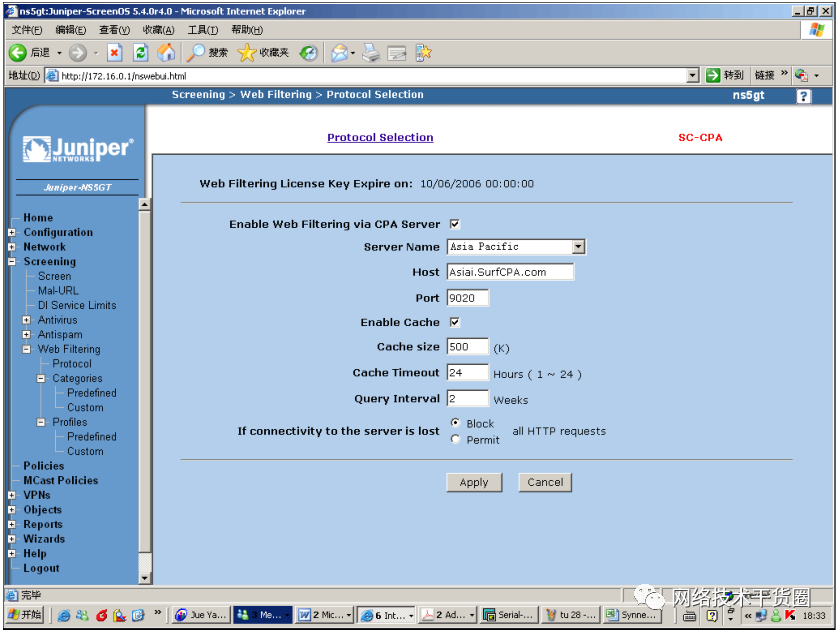

② 打開 Web Filtering 選項的SC-CPA 的條目:

Enable Web Filtering via CPA Server 項勾選。

Server Name 項選擇地區(比如我們處于亞洲,則選擇Asia Pacific) 。

Host 項會根據Server Name 自動填充域名(比如前面選擇了Asia Pacific,則會出現Asiai.SurfCPA.com) 。

Port 項與服務器端口通訊的端口(默認為9020) 。

If connectivity to the server is lost,Block/Permit all HTTP requests項用來決定

如果與服務器連接丟失以后,防火墻采取什么措施。選擇Block 項,則與服務器失去聯系后,阻斷所有HTTP 請求;選擇Permit 項,則放行所有HTTP 請求。

3.3 手動添加過濾項

下面以實例的方式來講解手動添加過濾項的操作過程。我們假設要禁止訪問www.sina.com的訪問。

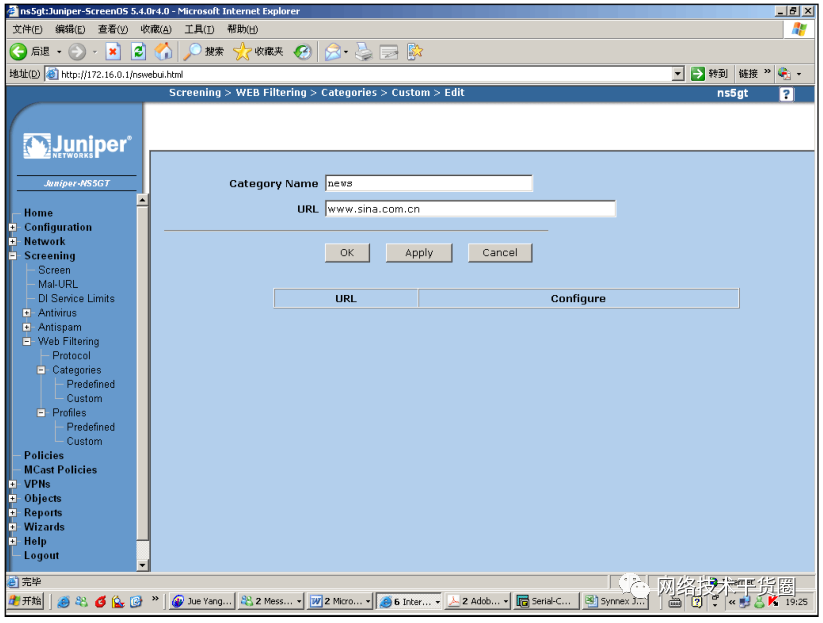

① 首先,我們建立一個自己的過濾組(category) ,名字為news。在 Screening > WEBFiltering > Categories > Custom > Edit 下:

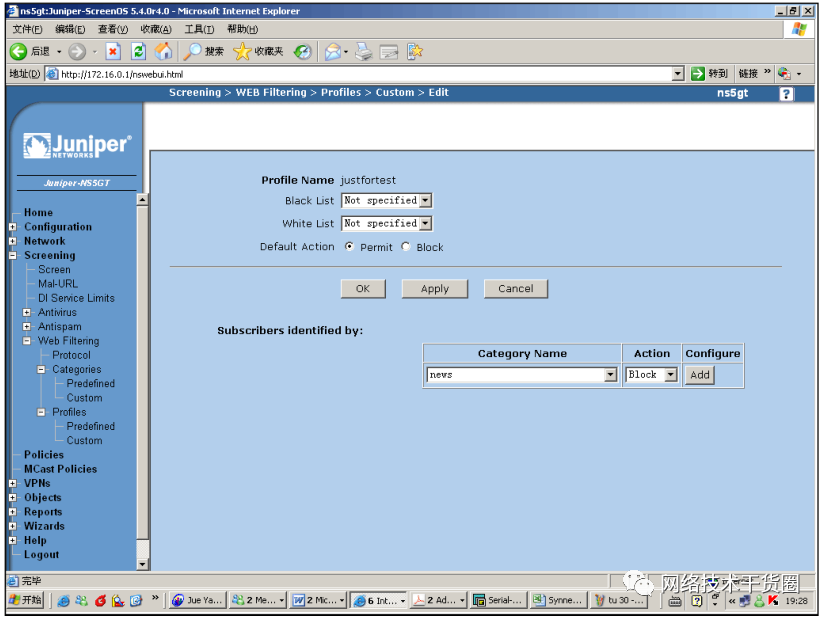

② 其次,我們建議一個新的 Profile,取名叫 ju stfortest:Screening > WEB Filtering >Profiles > Cu stom > Edit

Black List 項中可以選擇預定義或者自定義的過濾組(category) 。進入Black List 的組的網址將無條件禁止訪問。

White List 項中可以選擇預定義或者自定義的過濾組(category) 。進入White List 的組的網址將無條件允許訪問。

Default Action 項可以選擇Permit 或者Deny。選擇Permit,則沒有匹配Black List/White List/手動設定過濾項的網址,將被允許訪問;Deny則反之。

Subscribers identified by項

Category Name 可選擇我們想要過濾的組別(在例子中,我們選取之前建立的news)

Action 可選擇permit 或者block(在本例中,我們選取block)

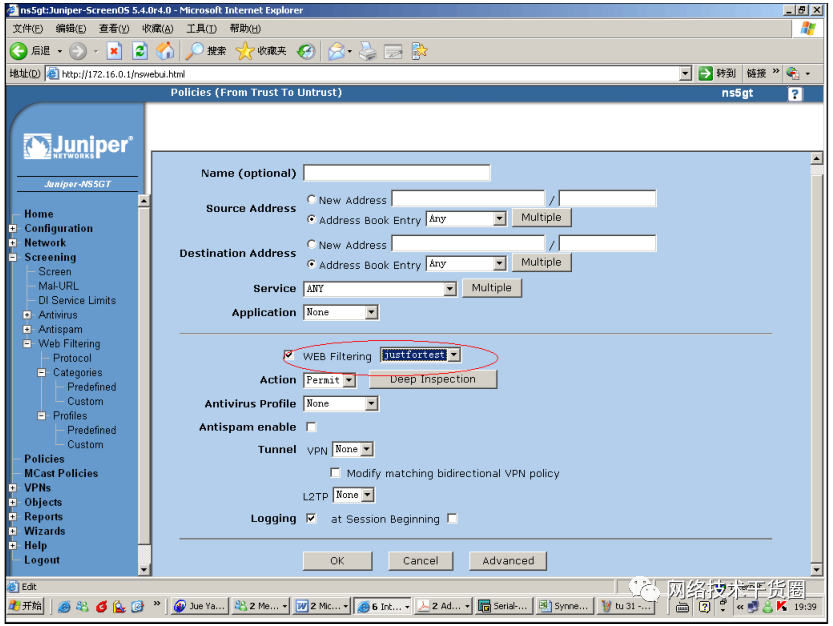

③ 最后,我們在安全策略中引用URL 過濾。

“

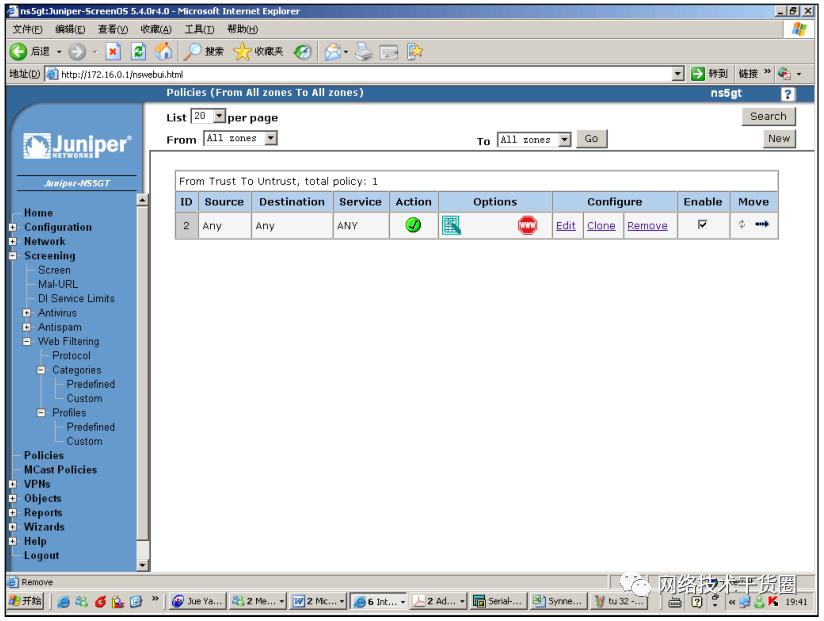

注: 我們建立一條策略, 然后在WEB Filtering項選擇我們剛才建立的profile “justfortest”。策略建立完以后,會在Options 欄出現 WWW 的圖標。

”

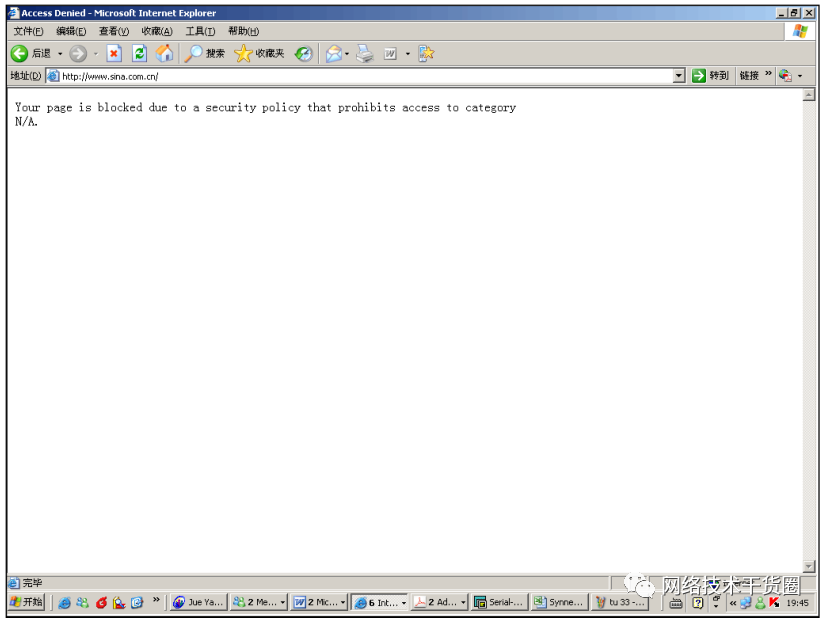

安全策略生效后,我們就無法訪問新浪網站了,我們將看到Your page is blocked due to a security policy that prohibits access to category。如下圖:

4、深層檢測功能的設置

Juniper 防火墻可以通過license 激活的方式來實現軟件級別的入侵檢測防御功能,即深層檢測功能(DI) 。深層檢測可以從L3、L4 以及L7 等多個層面進行惡意流量的檢測及防護。

當我們將訂購的DI 許可導入防火墻以后,DI 功能就開啟了。然后我們通過一些簡單的設置,就可以用DI 來檢測和防御網絡惡意行為了。Juniper 深層檢測模塊目前支持的檢測類型包括: (截止OS5.4)

AIM (AOL Instant Messenger)

DHCP (Dynamic Host Configuration Protocol)

DNS (Domain Name System)

FTP (File Transfer Protocol)

GNUTELLA (File Sharing Network Protocol)

GOPHER (Gopher Protocol)

HTTP (Hypertext Transfer Protocol)

ICMP (Internet Control Message Protocol)

IDENT (Identification Protocol)

IKE (Internet Key Exchange)

IMAP (Internet Message Access Protocol)

IRC (Internet Relay Chat Protocol)

LDAP (Lightweight Directory Access Protocol)

LPR (Line Printer)

MSN (Microsoft Messenger)

MSRPC (Microsoft Remote Procedure Call)

NBNAME (NetBIOS Name Service)

NFS (Network File Service)

NTP (Network Time Protocol)

POP3 (Post Office Protocol)

RADIUS (Remote Authentication Dial In User Service)

SMB (Server Message Block)

SMTP (Simple Mail Transfer Protocol)

SYSLOG (System Log)

TELNET (Terminal Emulation Protocol)

TFTP (Trivial File Transfer Protocol)

VNC (Virtual Network Computing, or Remote Frame Buffer Protocol)

WHOIS (Remote Directory Access Protocol)

YMSG (Yahoo Messenger)

除此之外,我們還可以通過手動的方式來自定義攻擊類型(使用Juniper IDP 設備來編寫的話,會相對簡便) 。

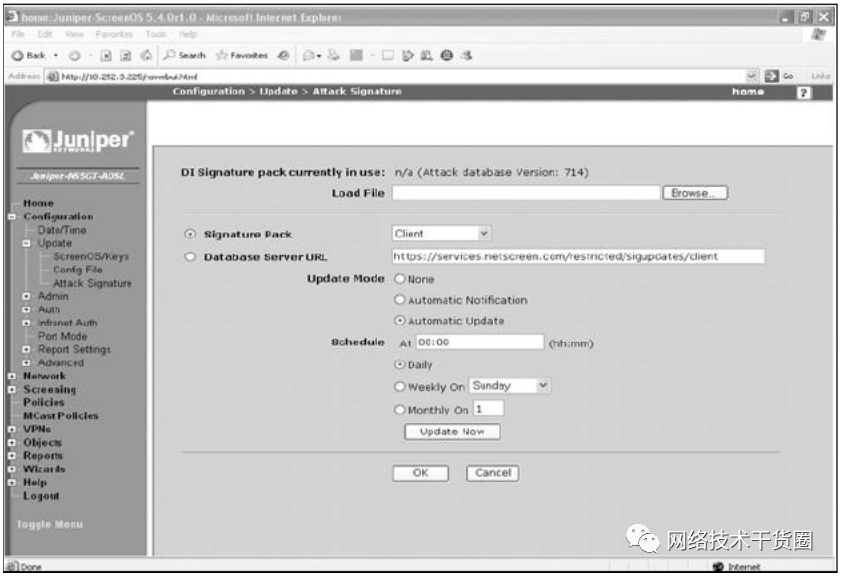

4.1 設置DI攻擊特征庫自動更新

隨著已知攻擊的數目的日益增加,攻擊特征庫也在不斷地擴大著。我們可以通過設置自動更新的辦法來讓防火墻自動下載最新的攻擊特征庫。

我們可以通過Update 的Attack Signature 下設置攻擊特征庫的自動更新。

Signature Pack 項可以選擇Base(一般情況下的攻擊特征碼集合) 、Client(主要針對降低客戶端上網風險的攻擊特征碼集合) 、Server (主要針對保護服務器端的攻擊特征碼集合) 、Worm Mitigation(主要針對蠕蟲的攻擊特征碼集合)四種類型。

Database Server URL 項填寫著提供攻擊特征庫更新的服務器域名(系統會自動填充,一般不用自己填寫) 。

Update Mode 項可以選擇None(不自動更新) 、Automatic Notification(有新的更新則發出通知) 、Automatic Update(自動更新) 。

Schedule at 項可以選擇At (更新的時間) 、Daily(每日更新) 、Weekly On (星期幾更新) 、Monthly On (幾月份更新) 。

Update Now 項可以手動更新攻擊特征庫。

4.2 深層檢測(DI)的引用

跟前面所講的其他功能一樣,我們同樣是在安全策略中引用DI 功能。

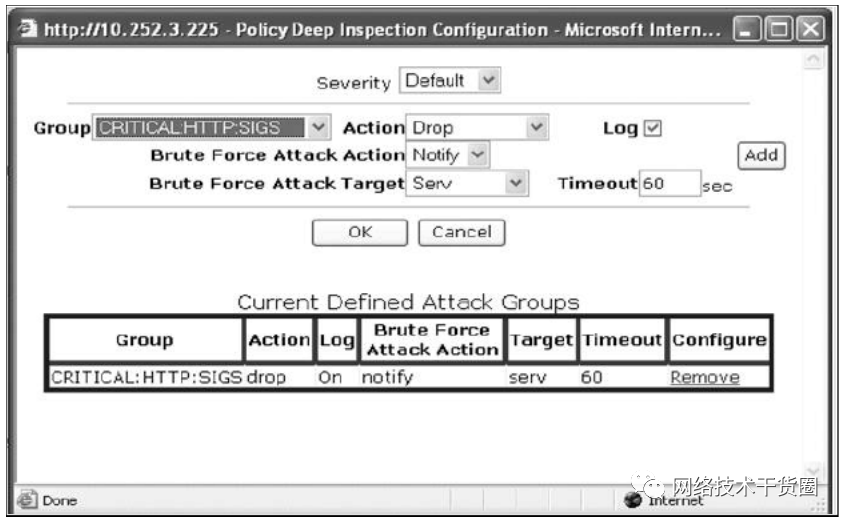

建立一條策略,然后點擊在Action 項旁邊的Deep Inspection 項,彈出配置框,如下圖。

Severity項可以選擇要防范的攻擊的強度(從Critical 到Info) ;

Group 項用來選擇攻擊的具體組別(按照攻擊的具體對象、協議、嚴重程度來分) ;

Action 項用來選擇檢測到攻擊后的處理方法:None、Ignore、Drop Packet、Drop、Close

Client、Close Server、Close。

選擇完以上項后則可以按ADD 按鈕添加到下面的攻擊防護表中去。

完成了DI 功能設置的安全策略的Action 欄會變成一個放大鏡的圖標,如上圖。

審核編輯:湯梓紅

-

操作系統

+關注

關注

37文章

6825瀏覽量

123331 -

防火墻

+關注

關注

0文章

417瀏覽量

35613 -

HTTP

+關注

關注

0文章

505瀏覽量

31227 -

Juniper

+關注

關注

1文章

17瀏覽量

11572 -

UTM

+關注

關注

0文章

29瀏覽量

13070

原文標題:Juniper防火墻系列-05-中低端防火墻的 UTM 功能配置

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

中低端防火墻的UTM功能配置

中低端防火墻的UTM功能配置

評論