在企業中,一般有多個部門,不同部門可能需要區分管理,設置不同的網絡權限,同時也需要一定的安全防護,這時我們需要用到三層網管交換機作為核心交換機。

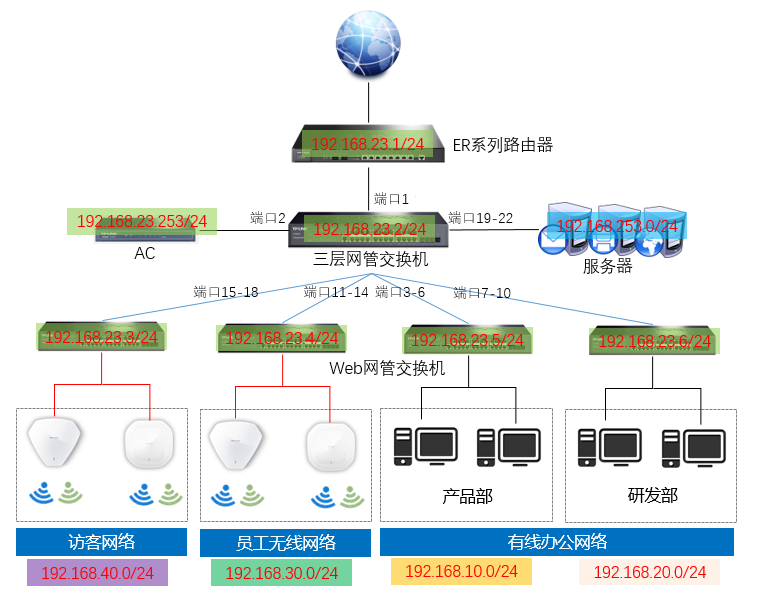

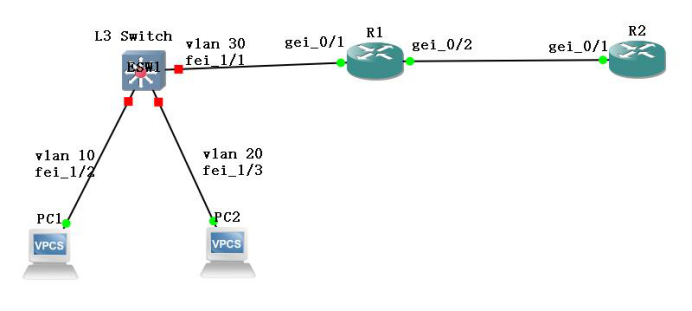

本文以TL-SG5428PE作為核心交換機為例,介紹在企業網絡中配置三層交換機的方法。示意網絡拓撲如下:

需求

1. 訪客網絡可以訪問互聯網,但不能訪問內部其他網絡;

2. 不同部門之間不能互相訪問;

3. 產品部可以訪問互聯網和服務器,研發部不能訪問互聯網,只能訪問服務器;

4. 服務器網段不能訪問外網。

分析

1. 每個網絡設置VLAN,通過設置訪問控制限制不同網絡的訪問權限;

2. 開啟ARP防護、DHCP偵聽保障網絡安全。

配置步驟

一,網絡規劃

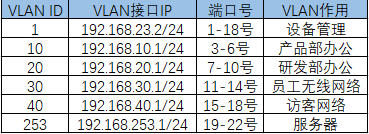

為方便設備管理,需要將路由器、交換機、AC、AP等設備劃分到一個VLAN中,同時需要保證每個網絡都劃分VLAN。本例中三層網管交換機的端口1連接路由器,端口2連接AC,具體VLAN劃分和端口規劃情況如下所示:

注:網絡地址的大小請根據企業規模靈活配置,本例中網絡掩碼配置為24位。

二,設置VLAN

二,設置端口類型

根據規劃表格,在“VLAN->802.1Q VLAN->端口配置”中,選中1-18口,端口類型下拉選擇GENERAL,點擊提交。

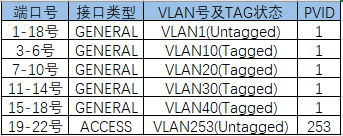

2.劃分VLAN

在“VLAN->802.1Q VLAN->VLAN配置”中,創建VLAN10,Tagged端口列表中選擇對應的3-6號端口,點擊提交。

其余VLAN重復步驟即可,完成后VLAN列表如下:

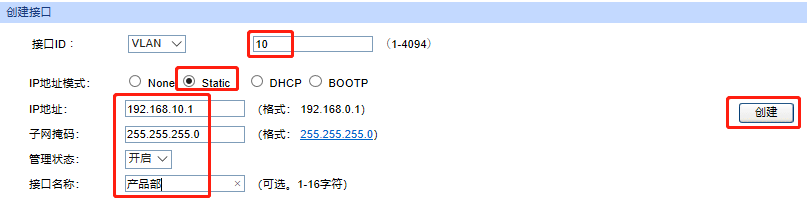

在“路由功能->接口”中,輸入VLAN ID號,IP地址模式選擇Static,輸入網絡參數如下圖所示,點擊創建。

其余VLAN重復步驟即可,完成后接口列表如下:

4.設置DHCP服務器

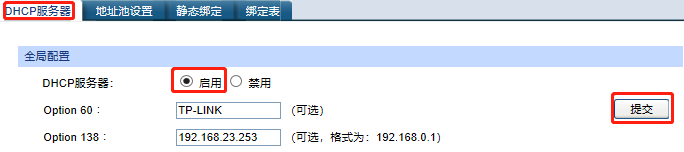

在“路由功能->DHCP服務器->DHCP服務器”中,啟用DHCP服務。注意因為需要AC管理AP,所以DHCP服務器中需要填寫option字段,如下option 60填寫“TP-LINK”,option 138填寫AC的IP地址,本例為192.168.23.253。

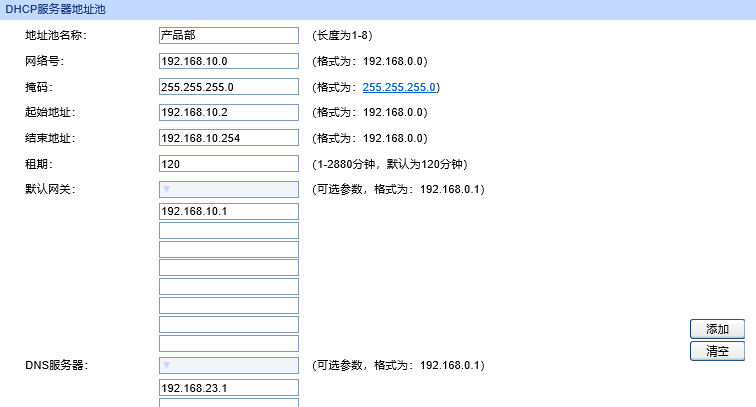

在“路由功能->DHCP服務器->地址池設置”中,輸入相應的網絡參數如下圖所示,點擊添加。

其余VLAN重復步驟即可,完成后DHCP地址池列表如下:

5.設置路由參數

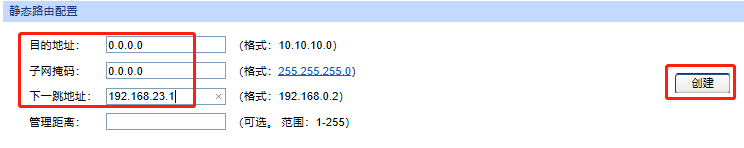

由于產品部、員工無線網絡、訪客網絡需要連接互聯網,所以需要設置相應路由使數據能轉發出去。

在“路由功能->靜態路由->IPv4靜態路由”中,設置相應參數如下圖所示,注意下一跳為路由器地址,本例為192.168.23.1。

網絡權限設置

在交換機中主要通過ACL來控制訪問權限,本例使用其中的標準IP ACL進行配置,其余的MAC ACL等原理類似。

由于交換機默認規則是轉發所有數據,ACL控制是逐條匹配的,所以各網絡所需規則如下:

產品部:禁止訪問研發部網絡。

研發部:只允許訪問服務器,禁止訪問其余網絡。

員工無線網絡:禁止訪問產品部、研發部、服務器網絡。

訪客網絡:禁止訪問產品部、研發部、員工無線網絡、服務器網絡。

以研發部為例,具體設置如下:

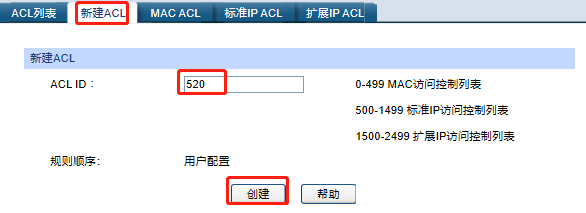

1. 首先需要新建一個ACL ID,標準IP ACL的ID號范圍是500-1499,本例使用520。在“訪問控制->ACL配置->新建ACL”中,輸入520,點擊創建即可。

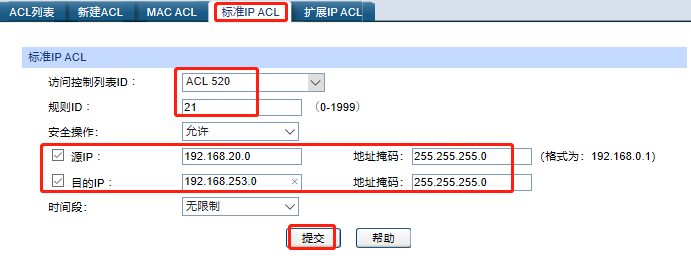

2. 再根據需求創建ACL規則。在“訪問控制->ACL配置->標準IP ACL”中,下拉選擇創建的ACL 520,輸入規則ID 21,安全操作選擇允許,源IP為研發部IP,目的IP為服務器IP。如下圖所示,完成后點擊提交。

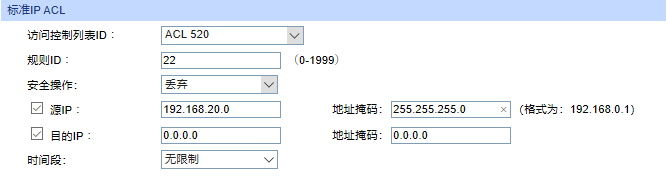

禁止訪問其余網絡的規則如下所示:

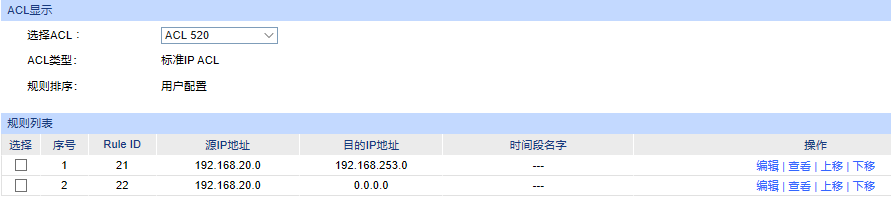

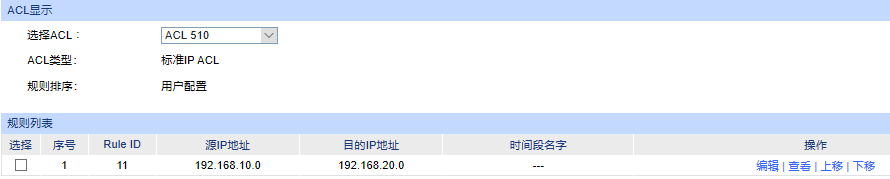

完成后ACL 520列表如下圖所示:

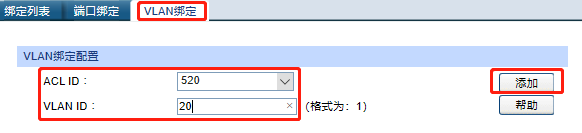

3. 最后綁定至相應VLAN中。在“訪問控制->ACL綁定配置->VLAN綁定”中,下拉選擇ACL 520,輸入VLAN ID號20,點擊添加。如下圖所示:

其余網絡重復上述三個步驟即可,注意每個網絡都需要創建一個ACL ID號以進行VLAN的綁定。

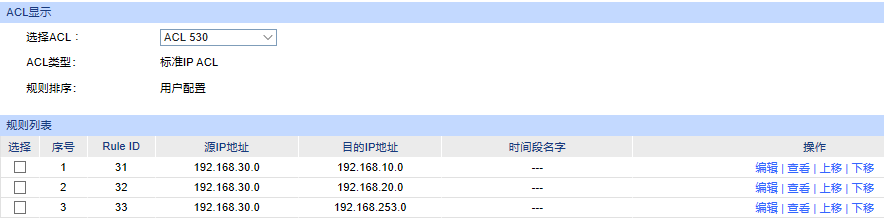

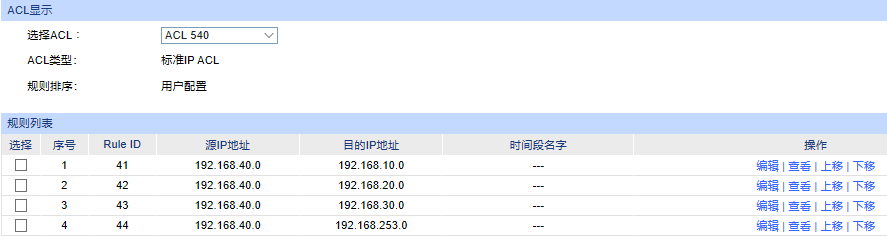

其余網絡創建后的ACL列表如下:

網絡安全設置

為保障內網的網絡安全,在三層交換機中建議開啟ARP防護、DHCP偵聽。

1.ARP防護

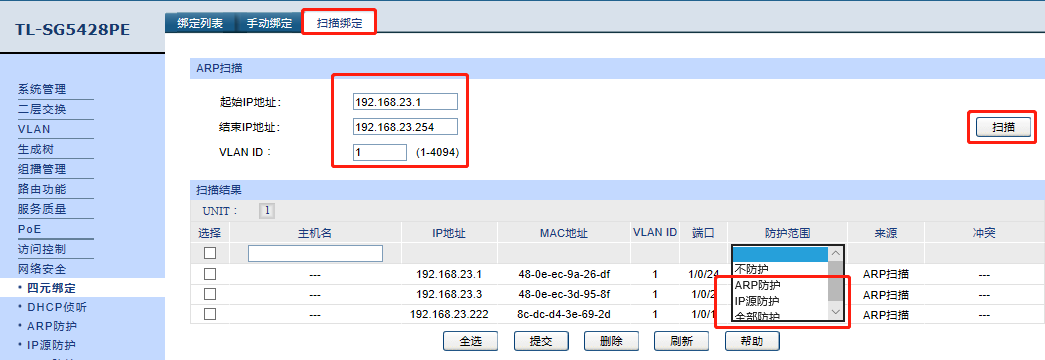

防護功能需要先進行四元綁定。在“網絡安全->四元綁定”中有手動綁定和掃描綁定,手動綁定輸入相應參數即可,掃描綁定設置如下圖所示。綁定后可以在防護范圍內進行防護選擇。

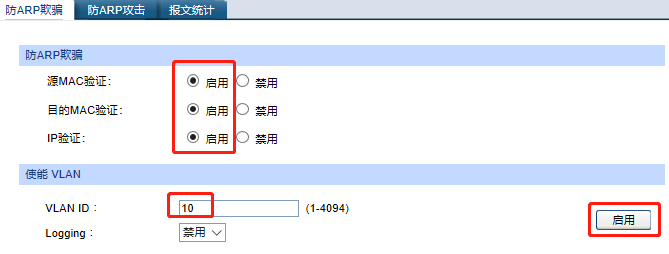

開啟防ARP欺騙。在“網絡安全->ARP防護->防ARP欺騙”中,選擇啟用源MAC、目的MAC和IP驗證,填入作用的VLAN ID號,點擊啟用。如下如所示:

2.DHCP偵聽

DHCP主要作用是集中分配和管理IP地址,通常我們是通過路由器或三層網管交換機充當DHCP服務器的角色,但如果網絡中有其他能夠分配DHCP的非法服務器,也會給客戶端分配不正確的IP,導致終端無法上網,網絡結構紊亂。而開啟“DHCP偵聽”功能,添加授信端口,可以讓終端和服務器只能從授信端口接收發送DHCP Offer報文,從而能正確的進行網絡通信。

設置方法:

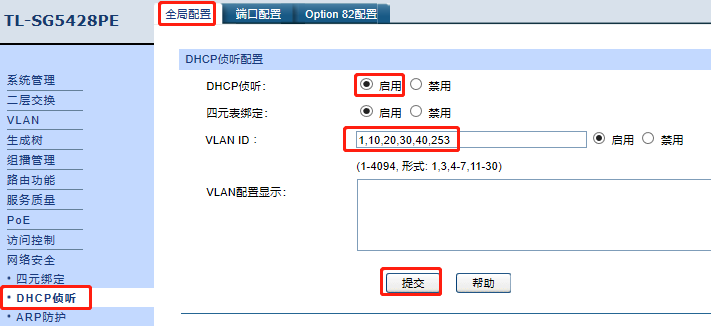

在“網絡安全->DHCP偵聽->全局配置”中,啟用DHCP偵聽,輸入作用的VLAN ID,點擊提交,如下圖所示:

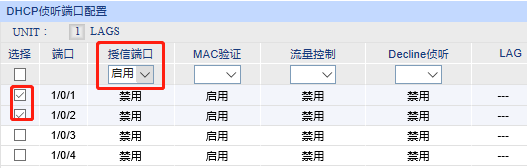

若交換機連接有合法DHCP服務器如路由器或AC或其他服務器,則需要進行端口配置,將DHCP服務器所在端口設置為授信端口。在“網絡安全->DHCP偵聽->端口配置”中設置為授信端口,如下圖所示。本例中路由器和AC均無需開啟DHCP服務,故無需做設置。

通過以上設置,即完成了企業組網中三層網管交換機的設置,且實現了相應的訪問控制和網絡安全需求。注意保存配置以免掉電導致配置丟失。

以下簡要介紹下此例中ER系列路由器、Web網管交換機中的重要設置。路由器、AC、Web網管交換機中的一些基本管理設置、上網設置、無線設置再此不做介紹。

路由器設置

數據轉發到路由器后需要設置NAPT規則才能將數據轉發出去,也需要設置到核心交換機的靜態路由以將互聯網數據轉發到內網中。

在此以TL-ER6220G為例簡單介紹ER系列路由器的設置方法。

在“傳輸控制->NAT設置->NAPT”中,點擊新增,輸入相應參數如下圖,點擊確定。

其余VLAN重復步驟即可,完成后NAPT規則列表如下:

注意:由于研發部和服務器網段不能訪問互聯網,所以不做NAPT設置。

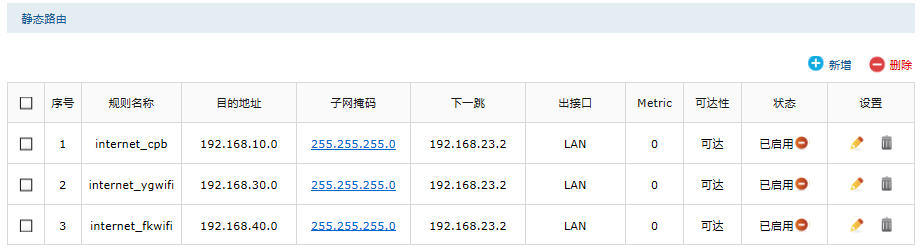

在“傳輸控制->路由設置->靜態路由”中,點擊新增,輸入相應參數如下圖,點擊確定。注意此處的下一跳地址為三層網管交換機地址,本例為192.168.23.2

完成后靜態路由列表如下:

注意:由于研發部和服務器網段不能訪問互聯網,所以不做靜態路由設置。

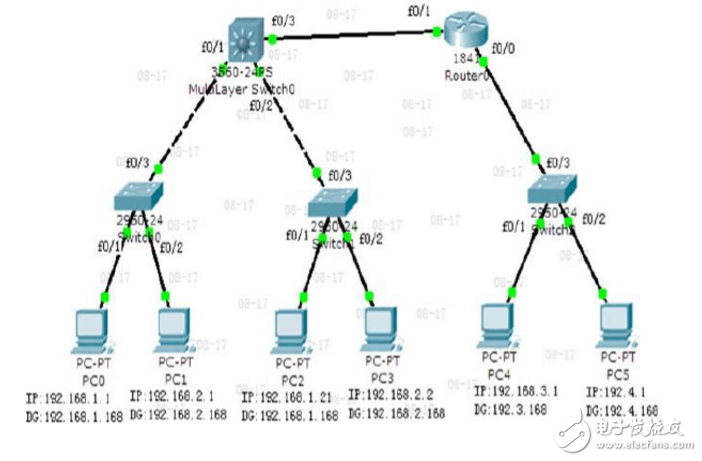

二層交換機VLAN設置

在二層交換機中同樣需要進行VLAN劃分以對接三層交換機。

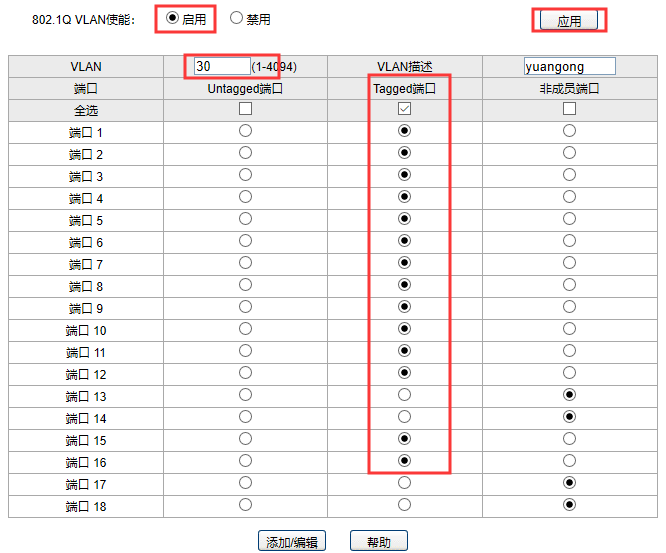

本文以員工網絡所在交換機為例進行VLAN 30的設置。其余網絡所在交換機設置同樣。

1. 在“VLAN->802.1Q VLAN”中,選中啟用,點擊應用。

在輸入框中輸入30,選擇對應的端口,選為Tagged,完成后點擊添加。

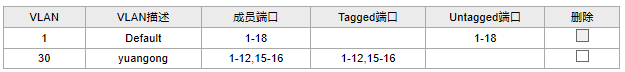

添加完成后,VLAN列表如下:

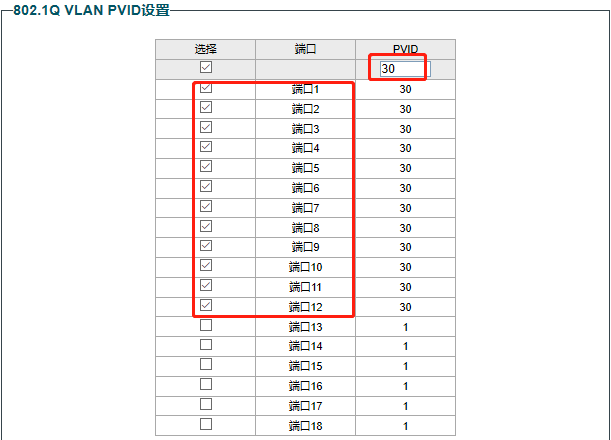

2. 設置端口PVID。在“VLAN->802.1Q VLAN PVID設置”中,選中VLAN30中Untagged的端口,PVID框輸入30,點擊應用進行保存。端口類型為Tagged的16口作為級聯口,保持默認PVID值為1即可。設置后如下如所示:

至此已完成所有設置。

審核編輯 :李倩

-

服務器

+關注

關注

12文章

9163瀏覽量

85428 -

交換機

+關注

關注

21文章

2640瀏覽量

99646 -

VLAN

+關注

關注

1文章

278瀏覽量

35661

原文標題:三層交換機企業應用配置實例,非常值得學習

文章出處:【微信號:通信弱電交流學習,微信公眾號:通信弱電交流學習】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

三層交換機企業應用配置實例

三層交換機企業應用配置實例

三層交換機企業應用配置實例

評論