近年來,已經開發了編寫應用程序以利用云的新方法。微服務(獨立運行以完成單個任務的功能)在云開發人員中變得流行起來。它們的主要優點之一是能夠獨立于平臺上并發運行的其他服務進行更改和更新。此模型非常適合許多云開發人員采用的持續交付實踐。

另一個增長趨勢是容器的使用,它支持交付服務以及它們在服務器或虛擬機 (VM) 上部署所需的確切環境。Docker率先使用容器,并繼續制定標準,并在與其使用相關的實踐中引領市場。

云開發人員面臨的物聯網挑戰

物聯網 (IoT) 包括一個連接設備網絡,其中包括稱為邊緣網關(或簡稱網關)的傳感器和中間設備,并利用這些新的云服務。它因其所承諾的巨大轉變以及與之相關的危險和執行挑戰而引人注目。云攝取和分析 IoT 設備生成的數據,從而允許從遠程部署的資產中獲得新的見解并對其進行控制。然而,與傳統PC平臺相比,云連接設備提出了非常不同的挑戰。開發在嵌入式設備上運行的代碼需要硬件和軟件知識。其中許多設備的資源限制進一步加劇了困難。嵌入式設備通常需要以非常有限的功率預算運行,具有有限計算能力的 CPU 內核,并且通常針對特定工作負載進行優化。這意味著開發人員必須為資源有限的設備和云開發和維護單獨的代碼。

鑒于公司在云技術方面進行了大量投資,將容器和微服務部署到這些邊緣設備的能力具有巨大的吸引力和價值。為了滿足將云智能的強大功能引入移動和物聯網設備的需求,微軟?實施了一項名為Azure IoT Edge的智能邊緣計劃。它使 Docker 容器和微服務能夠部署在 IoT 邊緣網關和其他設備上。這大大簡化了開發人員的任務,因為可以為云創建一次代碼,然后輕松推送到遠程邊緣網關。它提高了設計敏捷性,同時縮短了上市時間,并降低了與維護兩個不同代碼庫相關的成本。但是,此功能也引入了對邊緣安全性的基本需求。

保護邊緣

設備制造商應該如何保護網關等邊緣設備?網關充當傳感器和云服務之間的接入點。因此,它們執行連接和聚合來自傳感器的數據并將該數據傳輸到云服務進行分析和進一步操作的重要功能。網關還可以充當設備管理節點,對相關傳感器執行各種命令和控制功能。例如,傳感器的安全運行非常重要。開發人員可以通過結合使用身份驗證(傳感器到網關和網關到云)、傳輸數據的加密以及傳感器固件和網關軟件的定期更新來確保這一點。這些功能如果沒有妥善保護,很容易受到惡意軟件或拒絕服務以及中間人攻擊的攻擊。

保護這些設備的標準要求是:

安全啟動:設備必須實現從硬件到操作系統的一直安全啟動過程。

關鍵進程的隔離:安全關鍵進程、數據和功能應該是隔離的,如果沒有適當的憑據,則無法訪問。

不可變 ID:在設備生命周期內發生的許多操作中,無法損壞的唯一設備 ID 至關重要。

安全存儲:這不僅限于來自傳感器的數據。它還包括敏感材料,如密鑰和證書,應單獨隔離和存儲。加密數據不僅是好的做法,而且是必不可少的。

安全外圍設備:有時外圍設備執行安全關鍵功能(例如,生物識別讀取器)。這些外圍設備應僅配置為在安全狀態下運行或可供應用程序訪問。

安全更新:應使用證書和密鑰來執行固件和應用程序更新,以確保設備整個生命周期的可信度。

解決方案需要軟件和硬件

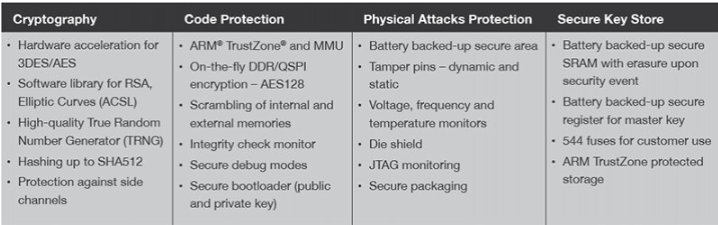

實施這些安全措施需要硬件和軟件的正確組合。首先,選擇合適的硬件平臺至關重要。設備制造商通常會選擇滿足其設計功能和功耗要求的硬件平臺。但是,安全性也應是主要標準。Microchip的SAMA5D2 Arm Cortex-A5??微處理器(MPU)提供了多種創新的安全功能,包括防篡改、安全RAM、安全保險絲、真隨機數發生器(TRNG)以及對各種加密算法的支持。

為了確保盡可能無縫地實現安全性,使這些功能易于使用非常重要。這可以通過結合Azure IoT Edge,Sequitur Labs的IoT Security Suite和SAMA5D2 MPU的系統來實現。觀看在連接到基于 SAM E5 微控制器的葉節點的基于 SAMA2D54 MPU 的網關上運行的 Docker 容器和微服務的視頻演示。系統控制一個簡單的門鎖,該門鎖在收到來自網關的命令時打開和關閉。此演示說明:

將容器配置安全配置到基于 SAMA5D2 MPU 的網關

邊緣節點證明

容器完整性檢查和修復

硬件加密操作

安全密鑰存儲中的證書和密鑰管理

物聯網安全套件經過預配置,可建立安全隔區并利用 SAMA5D2 MPU 基于硬件的安全組件。安全域在網關上實現Sequitur的可信執行環境CoreTEE?。CoreTEE 提供了一個可編程的隔離環境,用于執行安全關鍵功能和存儲密鑰和證書等敏感數據。該解決方案還包括Sequitur的CoreLockr?,這是一個軟件中間件層,包括易于使用的API,供開發人員訪問由CoreTEE隔離的服務和外圍設備。該演示使用 SAMA5D2 MPU 的完整性檢查監視器 (ICM) 通過響應和修正向內核注入的惡意代碼來監控托管 Docker 容器的操作系統的完整性。在這種情況下,惡意代碼注入調用 ICM,導致 CoreTEE 檢測到的安全隔區中斷。CoreTEE 通過將內核回滾到已知和受信任的映像來解決安全漏洞。第二個場景演示如何使用硬件安全性,使用 SAMA5D2 MPU 上基于 Arm TrustZone? 技術的安全隔區和 SAM E54 微控制器上的硬件加密引擎對葉節點進行身份驗證。

結論

鑒于風險和挑戰的嚴重性,很明顯,PC時代使用的安全分層實踐不足以滿足物聯網時代的安全要求。保護物聯網的關鍵是將硬件設備與先進的安全技術和可信軟件相結合,使開發人員能夠在新設計中輕松實施這些技術。Microchip和Sequitur Labs致力于推進用于物聯網和其他嵌入式設備的新型安全解決方案。

審核編輯:郭婷

-

傳感器

+關注

關注

2552文章

51281瀏覽量

755080 -

微處理器

+關注

關注

11文章

2271瀏覽量

82601 -

IOT

+關注

關注

187文章

4220瀏覽量

197161

發布評論請先 登錄

相關推薦

物聯網時代的設計勢在必行

物聯網時代的設計勢在必行

評論