在博客文章 HDCP 2.2 身份驗證過程 – 簡介中,我們討論了為什么需要 HDCP,以及 HDCP 身份驗證過程的基本步驟。我們注意到,RSA 的高級版本是身份驗證和密鑰交換期間使用的基礎加密標準。

在這里,我們將討論 RSA 加密的基礎知識。

RSA 加密的基礎知識

密碼學中的所有加密和解密技術可分為兩類:

對稱密鑰

公鑰

在對稱密鑰類別中,發送方和接收方都知道加密密鑰和解密密鑰,或者在發射機和接收機之間共享通用加密密鑰,而解密密鑰相同或易于從加密密鑰計算。這種類型的加密技術的一個常見示例是 AES,它也用于 HDCP2.2 中用于加密視聽內容。

在公鑰類別中,加密密鑰是公開的和已知的,但是如果沒有只有接收者知道的信息,私鑰在計算上是不可行的。此類別中最流行的版本是使用公鑰技術的 RSA。

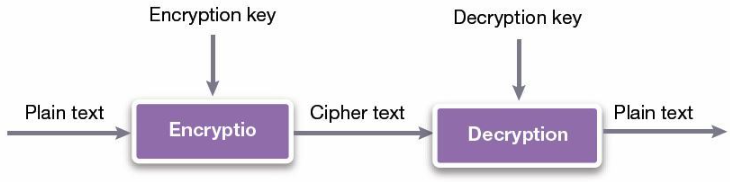

圖1:密碼學的一般原理

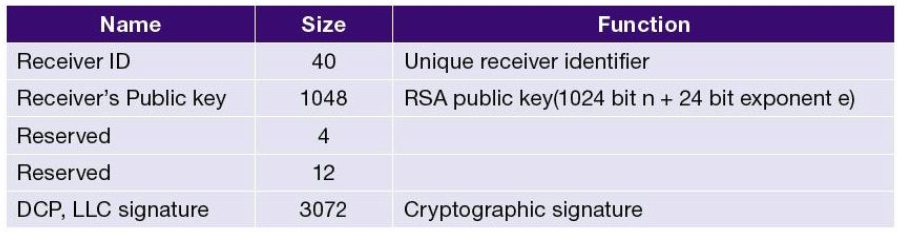

RSA 加密基于由私鑰和公鑰組成的密鑰對。每個接收方都有其私鑰和公鑰。私鑰用于加密和檢查簽名,而公鑰用于加密純文本。公鑰不是秘密的,可以以純文本形式發送,而私鑰是保密的,可以通過極高的計算工作量從公鑰派生。

使用公鑰和私鑰對的RSA加密的優點是,接收器和發射器之間沒有相同的密鑰。RSA加密的缺點是密碼文本和純文本的計算很復雜。

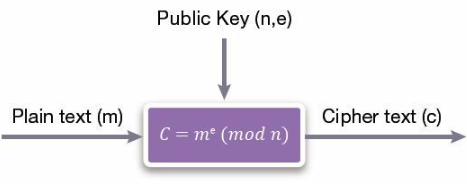

從數學上解釋RSA算法,公鑰由一對數字(e,n)和一對數字(d,n)的私鑰組成,其中n = p*q,其中p和q是大的秘密素數。圖 2 顯示了加密,其中純文本或消息由一個數字 m 表示,該數字上升到公開指定的冪 e,然后在結果除以公開指定的乘積 n(兩個大的秘密素數 p 和 q)

圖 2:使用公鑰的 RSA 加密

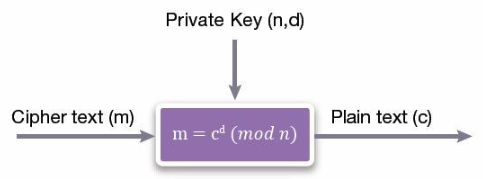

解密也類似,如圖 3 所示,只是使用了不同的秘密電源 d,其中 e.d≡1 (mod(p-1)。 (問題-1))。系統的整體安全性部分取決于分解已發布除數 n 的復雜性。

圖 3:使用私鑰的 RSA 解密

總結算法,如果兩個人,說愛麗絲想和鮑勃交流,那么

Bob 選擇秘密素數 p 和 q 并計算 n = pq。

Bob 選擇 e 與 e, (p ? 1)(q ? 1) = 1。

Bob 用 de ≡ 1 mod (p ? 1)() (q ? 1) 計算 d。

Bob 公開 n 和 e 并保持 p、q、d 的秘密。

Alice 將 m 加密為 c ≡me(模組 n)并將 c 發送給鮑勃。

鮑勃通過計算 m ≡ 解密cd(mod n)。

盡管非常困難,但只要有足夠的計算能力,普通的RSA仍然可以被打破。這就是為什么 HDCP2.2 使用稱為優化非對稱加密填充 (RSAES-OAEP) 的普通 RSA 衍生產品的原因,它利用填充和哈希函數。

審核編輯:郭婷

-

電源

+關注

關注

184文章

17718瀏覽量

250187 -

HDCP

+關注

關注

0文章

36瀏覽量

17267

發布評論請先 登錄

相關推薦

無線身份驗證的門禁控制系統設計方案

Vivado和SDK身份驗證錯誤

是否有支持WSS + websockets身份驗證的庫?

PN5180無法使用mifare classic進行身份驗證怎么解決?

什么是身份驗證和授權

什么是詢問握手身份驗證協議

ATECC508A加密引擎身份驗證器件的詳細中文數據手冊

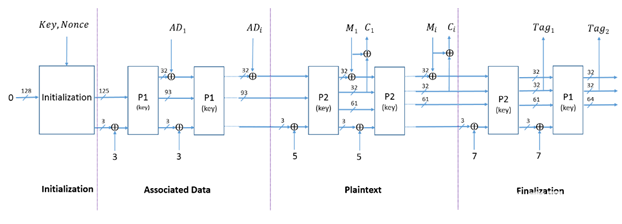

使用關聯數據探索經過身份驗證的加密

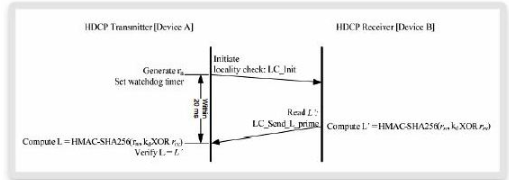

HDCP 2.2身份驗證過程 – 簡介

使用加密和身份驗證來保護UltraScale/UltraScale+ FPGA比特流

HDCP 2.2身份驗證:RSA加密

HDCP 2.2身份驗證:RSA加密

評論