近年來,各種網絡攻擊的數量和頻率都在增加,尤其是經歷了極速演變的勒索軟件。五年前,勒索軟件對于大多數組織來說是一個相對遙遠的問題。但如今,每分鐘都會發生數次勒索軟件的攻擊入侵。很少會有高管會輕視這種惡意軟件對其組織所構成的威脅,但并沒有多少人知道如何去防止勒索軟件的攻擊。

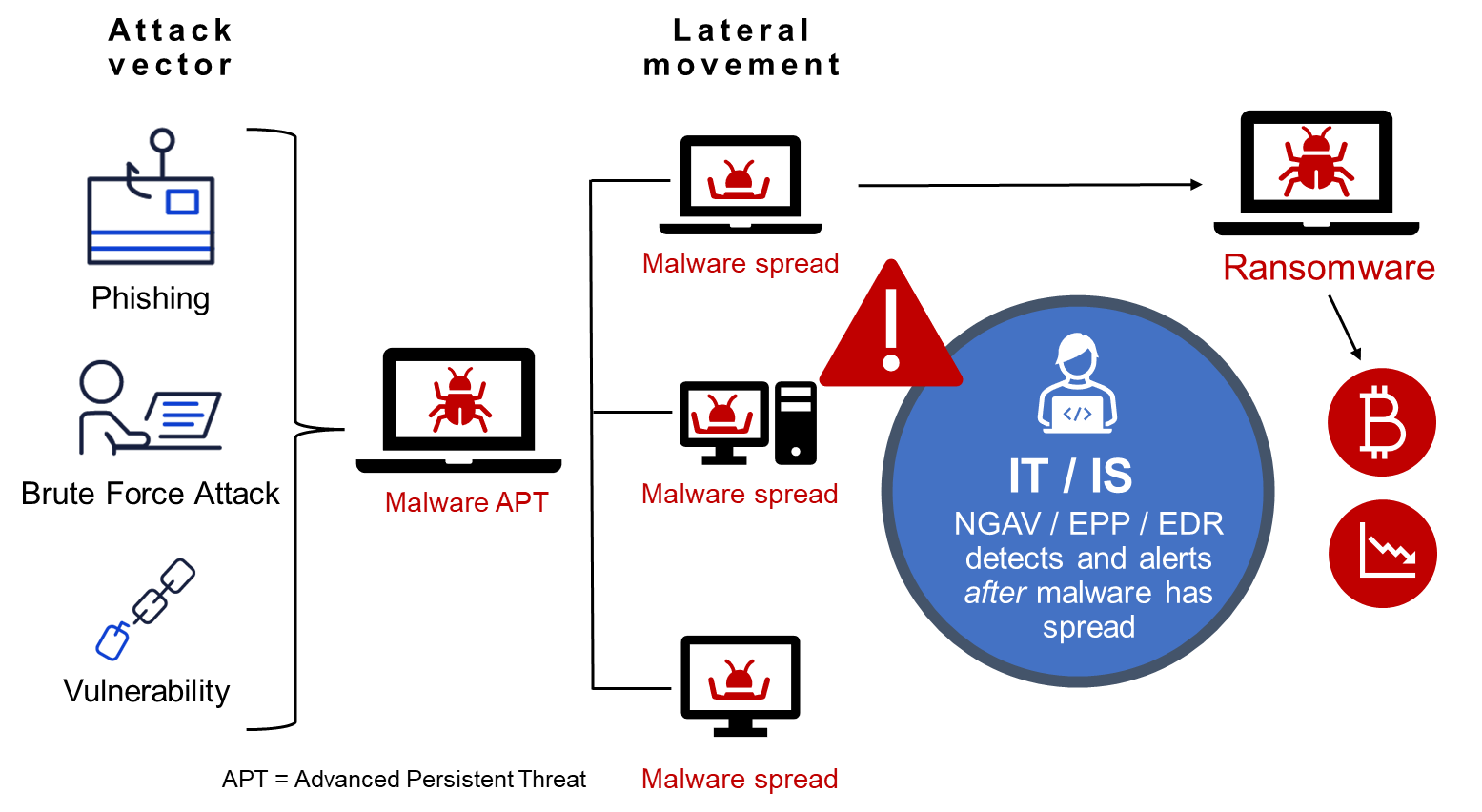

典型的勒索軟件攻擊

典型的勒索軟件攻擊更加危險的勒索軟件

近年來勒索軟件入侵次數上升,勒索軟件入侵作為一種犯罪商業活動的增長也催化了其深刻的技術轉變。

值得注意的是,一方面,今天的第三代勒索軟件已經成為一種勒索與拒絕訪問相結合的多層次威脅;另一個方面,惡意軟件開發人員繼續完善勒索軟件的交付和部署方法。因此,勒索軟件正變得更加危險,并且常常能夠完全避開安全機制的控制。

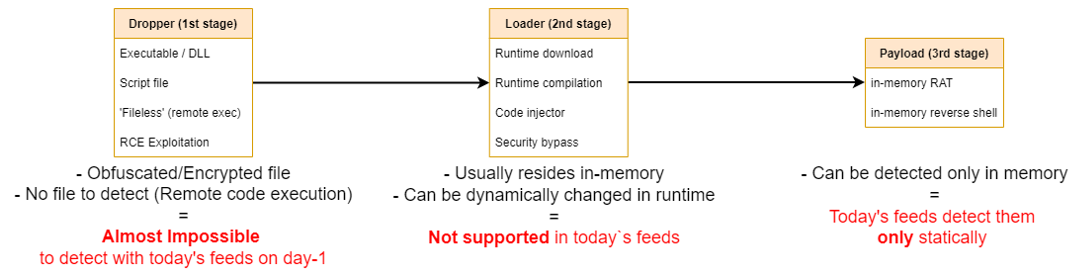

目前最令人擔憂的發展可能是基于文件的勒索軟件部署方式的轉變。現在,一個有效載荷交付的攻擊鏈往往在設備運行時的內存中開始和結束。這對大多數組織來說是一個極其脆弱的攻擊媒介。為了應對這種攻擊部署的深刻變化,需要重新評估終端組織的防御措施是否有效。

如何防御勒索軟件

01 勒索軟件防御的困境?

在防御勒索軟件時,安全專業人員通常依靠威脅情報的反饋來關聯和分析信息,從而評估安全防御措施,并優先采取減少風險的行動。不幸的是,威脅情報源監測的環境和攻擊發生的地方之間存在著嚴重的差距。由于掃描監測解決方案通常專注于靜態文件和網絡行為,這些資料提供的靜態入侵指標(IOC)往往導致安全團隊落后于攻擊者一步。這意味著絕大多數組織都沒有對一個關鍵的威脅載體進行防御的設備內存。

大多數網絡安全解決方案難以覆蓋這一漏洞,原因很簡單:在運行期間掃描內存和進程會使一切都變慢,設備和服務器的使用很少能與持續地掃描設備的內存的設施兼容。因此,大多數安全解決方案只在運行開始和結束時掃描設備。他們依賴威脅留下的可檢測的特征,這些特征是經過訓練的,可以識別的。然而,現代勒索軟件使用內存攻擊鏈,無情地利用了這種方法的弱點。

02 內存攻擊是如何進行的?

第一階段:

下載器被下載到受害者的設備上。在這一點上,任何基于靜態IOC的威脅情報 反饋都是多余的。例如,無論誘餌是通過惡意的Excel安裝的,還是通過遠程代碼執行的無文件安裝的,高度混淆的攻擊都不會出現在威脅情報反饋中,直到攻擊被了解和分類。

第二階段:

加載器部署威脅。通過運行時下載或代碼注入等過程獲得對設備運行時內存的訪問。到現在,攻擊已經完全脫離了傳統終端防御的監測。

第三階段:

有效載荷部署。可能是像RAT或內存中的反向外殼,同樣發生在設備運行時內存中。這意味著攻擊又是不可見的,只有在造成破壞后才能被靜態地檢測到。從這里,威脅可以在網絡中橫向移動,關閉解決方案的控制,并部署勒索軟件。當勒索軟件攻擊引起防御者的注意時,游戲已經結束。

勒索軟件攻擊鏈

勒索軟件攻擊鏈我們注意到,內存攻擊鏈往往涉及像Cobalt Strike這樣的惡意軟件或像Conti這樣的內存勒索軟件菌株部署。在像這樣的攻擊中,在使用API調用下載惡意的.dll文件之前,一個shellcode通常被分配到設備內存的動態空間。

這類威脅具有高度規避性,主要存在于設備內存中,因此任何級別的NGAV或最佳EDR都無法可靠地檢測和阻止它們。網絡安全界必須通過升級威脅情報并專注于內存檢測來應對這些類型的攻擊。

03 如何抵御勒索軟件的攻擊?

如何防止勒索軟件攻擊的答案是使用虹科Morphisec移動目標防御(MTD)技術。它提供了針對零和內存攻擊的主動、輕量級保護。

·什么是移動目標防御(MTD)技術?

移動目標防御(MTD)技術是業界領先的高級攻擊的解決方案。它為每一個面臨內存攻擊的組織提供了一種低影響、高效力的防御性解決方案。

·移動目標防御(MTD)技術如何抵御勒索軟件的攻擊?

1.通過在運行期間對設備內存進行變形,移動目標防御(MTD)技術增強了企業現有的安全堆棧,以阻止和歸因于無文件的攻擊,否則就無法檢測到其入侵。

2.客戶通常會增強他們現有的解決方案,包括AV和EDR,以創建深度防御。而將MTD技術與操作系統原生的Windows Defender配對,可以創造出一個極具成本效益的安全堆棧,能夠擊敗高級威脅。

·虹科Morphisec移動目標防御(MTD)技術的優勢

在安全行業中獨一無二的是,虹科Morphisec的MTD技術利用多態性,以不可預測的方式向對手隱藏應用程序和操作系統目標。這導致了攻擊面的急劇減少,使目標無法找到。它提出的誘餌,在不影響可用性的情況下欺騙和誘捕入侵威脅。虹科Morphisec的MTD依靠內存中動態變化阻止并使得隱蔽性的攻擊者暴露出來。

-

網絡安全

+關注

關注

10文章

3172瀏覽量

59857

發布評論請先 登錄

相關推薦

對稱加密技術有哪些常見的安全漏洞?

虹科應用 為什么虹科PCAN方案能成為石油工程通訊的首選?

物聯網系統的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描的主要功能是什么

虹科方案 領航智能交通革新:虹科PEAK智行定位車控系統Demo版亮相

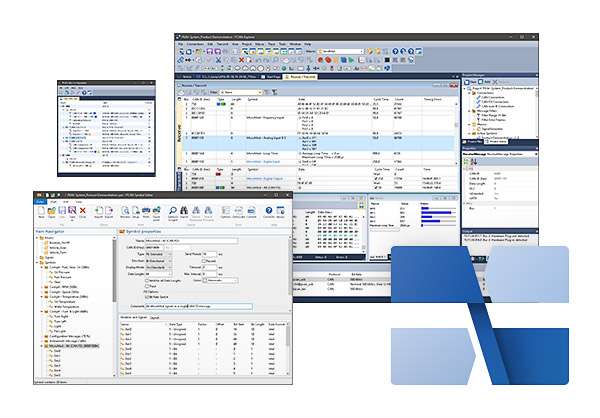

虹科應用 當CANoe不是唯一選擇:發現虹科PCAN-Explorer 6

虹科分享|如何解決勒索軟件安全漏洞

虹科分享|如何解決勒索軟件安全漏洞

評論