在虹科我們喜歡展望未來,著眼于未來。然而,過去也可以給我們一些寶貴的教訓,特別是在網絡安全方面。2022年是該領域多事之秋,發生了許多備受矚目的攻擊,包括全面的網絡戰。

在過去一年我們看到的所有威脅中有幾個脫穎而出,這篇文章將涵蓋2022年最危險的七種網絡威脅,順序不分先后。眾所周知,網絡攻擊團隊和惡意軟件類別在任何時候都會出現和消失,但其中大多數將繼續構成威脅直到2023年。

LockBit勒索軟件(+泄露的構建器)

LockBit入侵集在2022年非常活躍,在2019年以ABCD勒索軟件的形式出現后,LockBit已成為最復雜的勒索軟件家族之一,具有強大的惡意軟件功能和蓬勃發展的附屬計劃。

正是這個聯屬計劃使LockBit成為如此廣泛的威脅。使用勒索軟件即服務(RaaS)模型,LockBit允許有意愿的各方為自定義雇傭攻擊支付定金。勒索成功后,贖金將在LockBit開發者和攻擊者之間分配。

橫向移動在勒索軟件家族中很常見,包括LockBit。在第一臺主機被感染后,惡意軟件會自動檢測其他可訪問的主機,并在整個環境中傳播。

2022年6月,LockBit勒索軟件團伙推出了他們的惡意軟件的最新變種,名為LockBit 3.0,該惡意軟件帶有一個漏洞賞金計劃,獎勵從1000美元到100萬美元不等。該團伙歷來以醫療保健和教育部門的組織為目標,隨著最新變體的發布,這種攻擊只會加速。僅在2022年6月,LockBit就聲稱對50起攻擊負責。

Emotet

Emotet是一種銀行特洛伊木馬程序,最早出現在2014年。它主要是通過偽裝來自熟悉品牌的垃圾電子郵件傳播的。這些電子郵件通常包含“您的發票”或“付款詳情”等消息,以誘騙用戶點擊惡意鏈接。

Emotet具有類似蠕蟲的功能,這使得它可以在連接的計算機之間傳播。這使得它具有極強的破壞性,每次事故的損失超過100萬美元。

此外,Emotet使用技術來防止檢測。值得注意的是,它可以檢測它是否在沙箱環境(虛擬機)中運行,并將保持非活動狀態以避免檢測。

在互聯網絡中,Emotet通過暴力攻擊使用一系列常見密碼進行傳播。這就是為什么使用強密碼保護您的環境是至關重要的。

Qakbot惡意軟件

Qakbot自2008年以來一直活躍,是一種不斷進化的特洛伊木馬程序,旨在竊取密碼。它通過一個由電子郵件驅動的僵尸網絡傳播,該網絡在活動的電子郵件線程中插入回復。最近,威脅攻擊者開始使用各種技術來避免被發現,例如:

Zip文件擴展名;

常見文件格式的誘人文件名;

惡意的Excel宏;

Qakbot文件通常包含商業和金融文檔的典型關鍵字。這增加了感染的可能性,因為用戶更有可能將這些項目視為日常業務文件或查看新數據的機會。組織必須對員工進行培訓,防止打開來自未知或未經驗證的發件人的附件。此外,員工應在輸入憑據之前驗證URL。

Black Basta勒索軟件

作為一個相對較新的參與者,Black Basta不失時機地成為2022年最危險的勒索軟件團伙之一。它在4月份首次被發現,到9月份已經影響了全球90個知名組織。這些組織大多設在美國,但也有相當數量的組織設在德國。

短時間內的高感染人數告訴我們,這次行動組織嚴密,資金充足。Black Basta在選擇目標時更加挑剔,并憑借先進的雙重勒索策略在RAAS市場開辟了一個利基市場。

Black Basta可能是臭名昭著的Conti勒索軟件團伙的重新命名,該團伙在2022年發動了幾次毀滅性的攻擊,包括對哥斯達黎加政府的一次攻擊,造成了數百萬人的損失。BlackBasta出現的時機與Conti關閉其業務的時間相關。勒索軟件最初的感染是通過Qakbot通過電子郵件或惡意Microsoft Office附件傳遞的。

大黃蜂惡意軟件BumbleBee

大黃蜂是一種高度復雜的惡意軟件,主要通過釣魚電子郵件傳播。它與幾個備受矚目的勒索軟件操作有關,包括Conti和Quantum。大黃蜂專門從事隱形,具有幾個規避功能,包括反虛擬化。

大黃蜂是2022年幾波勒索軟件攻擊的基石。攻擊者使用了不同的技術來分發惡意軟件。一種是包含ISO文件的釣魚電子郵件,一旦打開附件,該文件就會執行大黃蜂。

讓大黃蜂特別危險的是它的不斷進化,使它變得不可預測。惡意軟件根據所處環境的類型使用不同的有效負載。例如,惡意軟件會在共享同一個Active Directory服務器的系統中丟棄一個復雜的攻擊后工具,如Cobalt Strike。相反,在屬于工作小組的系統上,大黃蜂通常會拋棄銀行和其他信息竊取者。

Raccoon Stealer v2

2022年3月,浣熊偷竊者的管理員宣布了該項目第一個版本的結束。兩個月后,也就是5月,Raccoon Stealer v2發行了,案例數量很多,并收集了超過5000萬份憑據。

Raccoon Stealer每月花費200美元,為網絡犯罪分子提供了一個從受害者電腦中獲取和竊取敏感數據的工具。分支機構主要通過SEO優化網站推廣免費或破解軟件來傳播信息竊取者。

當受害者點擊這些網站上的下載鏈接時,他們會被重定向到另一個網站,并指示下載受密碼保護的RAR文件。打開下載的文件會導致受害者的設備執行Raccoon Stealer v2。

Royal 勒索軟件

Royal勒索軟件被列為2022年最大的威脅之一,很大程度上是因為它仍然非常活躍。Royal勒索軟件于2022年1月出現,全年都在造成破壞,最近幾個月的活動驚人地增加。更令人震驚的是,他們無情地針對醫療保健組織。

盡管Royal是一個相對較新的行動,但根據他們的戰術和技術,背后的威脅參與者很可能非常有經驗。他們的贖金要求從25萬美元到200萬美元不等。這封勒索信的標題是“Readme.txt”。

Royal惡意軟件是用C++編寫的64位Windows可執行文件。它是通過命令行啟動的,需要真人在獲得目標環境的訪問權限后觸發感染。

Royal勒索軟件傳播的一些主要方式是通過以下方式提供的惡意鏈接:

惡意廣告

虛假論壇頁面

博客評論

釣魚電子郵件

Royal勒索軟件刪除系統上的卷影副本,并利用OpenSSL加密庫按照AES標準對文件進行加密。與其他類似的惡意軟件不同,該軟件會在受影響的文件后附加“.Royal”擴展名。

虹科網絡安全評級

威脅格局在不斷演變和變化,虹科網絡安全評級易于閱讀的A-F評級等級使其更容易掃描攻擊者可能利用的威脅和漏洞。

虹科網絡安全評級提供了對十個風險因素的可見性,包括IP聲譽、終端安全、網絡安全、Web應用安全、DNS運行狀況、修補節奏、黑客通訊、信息泄露和社會工程。由于我們持續監控風險并發送可操作的警報,因此IT部門可以對新的風險做出實時響應。

虹科網絡安全評級還提供事件響應解決方案。如果您了解到對手訪問了您的數據,請立即聯系我們。發現后的最初24小時是至關重要的。我們會找到根本原因并消除它。之后,我們的詳細取證服務可以發現所有被泄露的信息。我們的團隊將為您提供以下專業知識:

阻止其他數據丟失

修復漏洞并實施防止進一步攻擊的措施

收集和保存法院可接受的證據

記錄并記錄事件和過程

協助執法部門/監管機構的參與

根據您的行業要求通知受影響的各方

-

網絡安全

+關注

關注

10文章

3159瀏覽量

59766

發布評論請先 登錄

相關推薦

電科網安榮獲2024年網絡安全技術應用典型案例

虹科培訓 | 重磅來襲!波形分析課程全面上線!

虹科活動回顧 | 波形診斷開放日-上海站圓滿落幕!

虹科培訓 | 重磅升級!全新模式月底開班,你想學的都在這里!

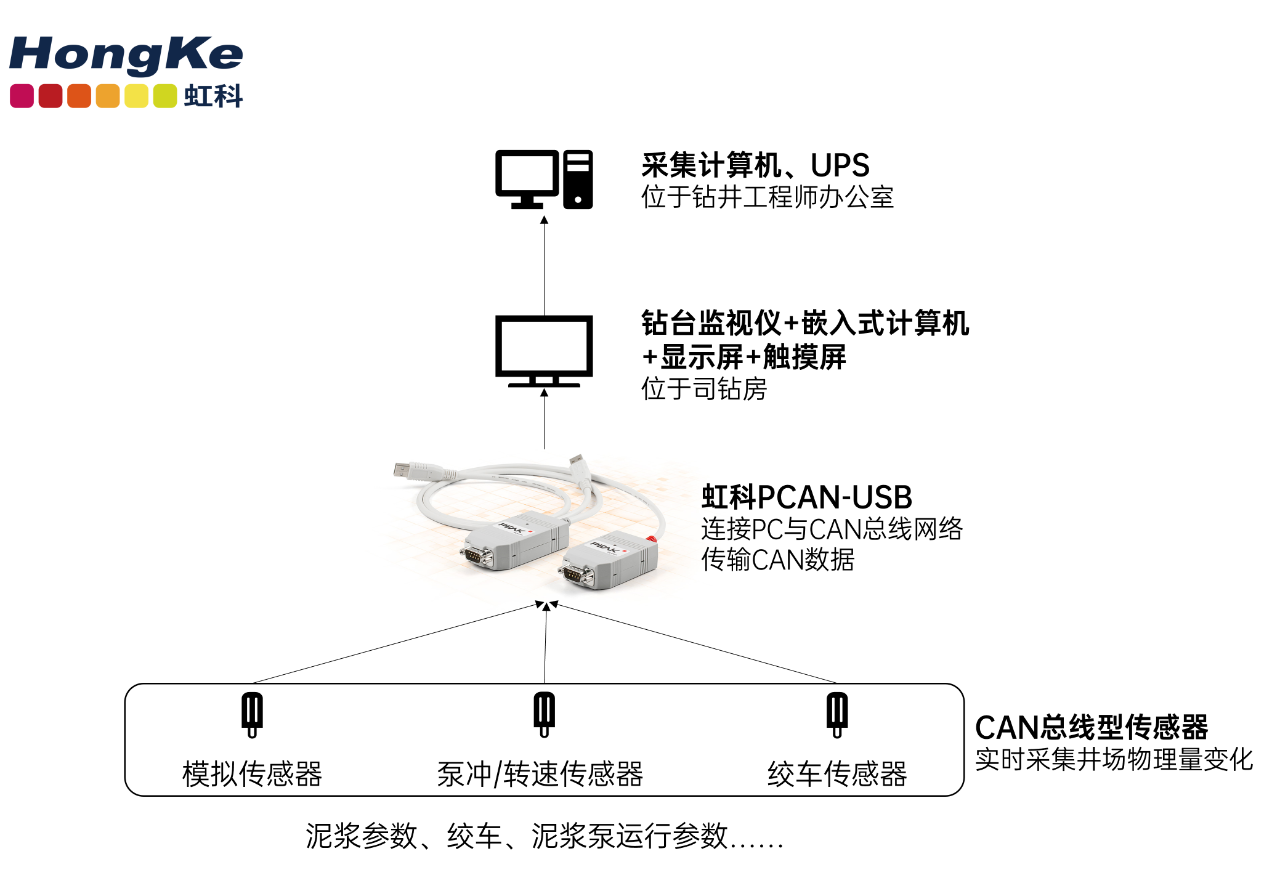

虹科應用 為什么虹科PCAN方案能成為石油工程通訊的首選?

恭喜虹科榮獲“CEC 2024年度編輯推薦獎”!

虹科方案 領航智能交通革新:虹科PEAK智行定位車控系統Demo版亮相

虹軟科技獲ISO/SAE 21434 網絡安全管理體系認證

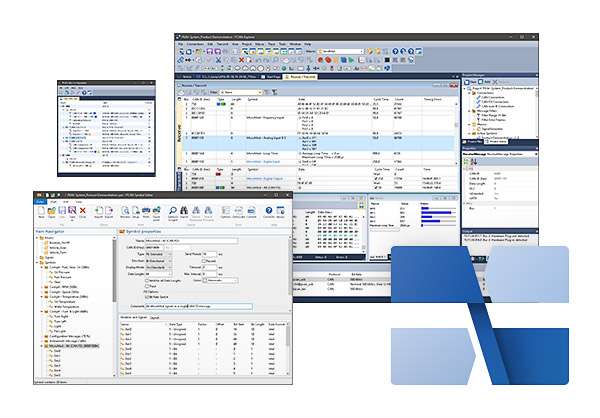

虹科應用 當CANoe不是唯一選擇:發現虹科PCAN-Explorer 6

虹科案例 從設備連接到精準監控:虹科溫度采集模塊技術精講

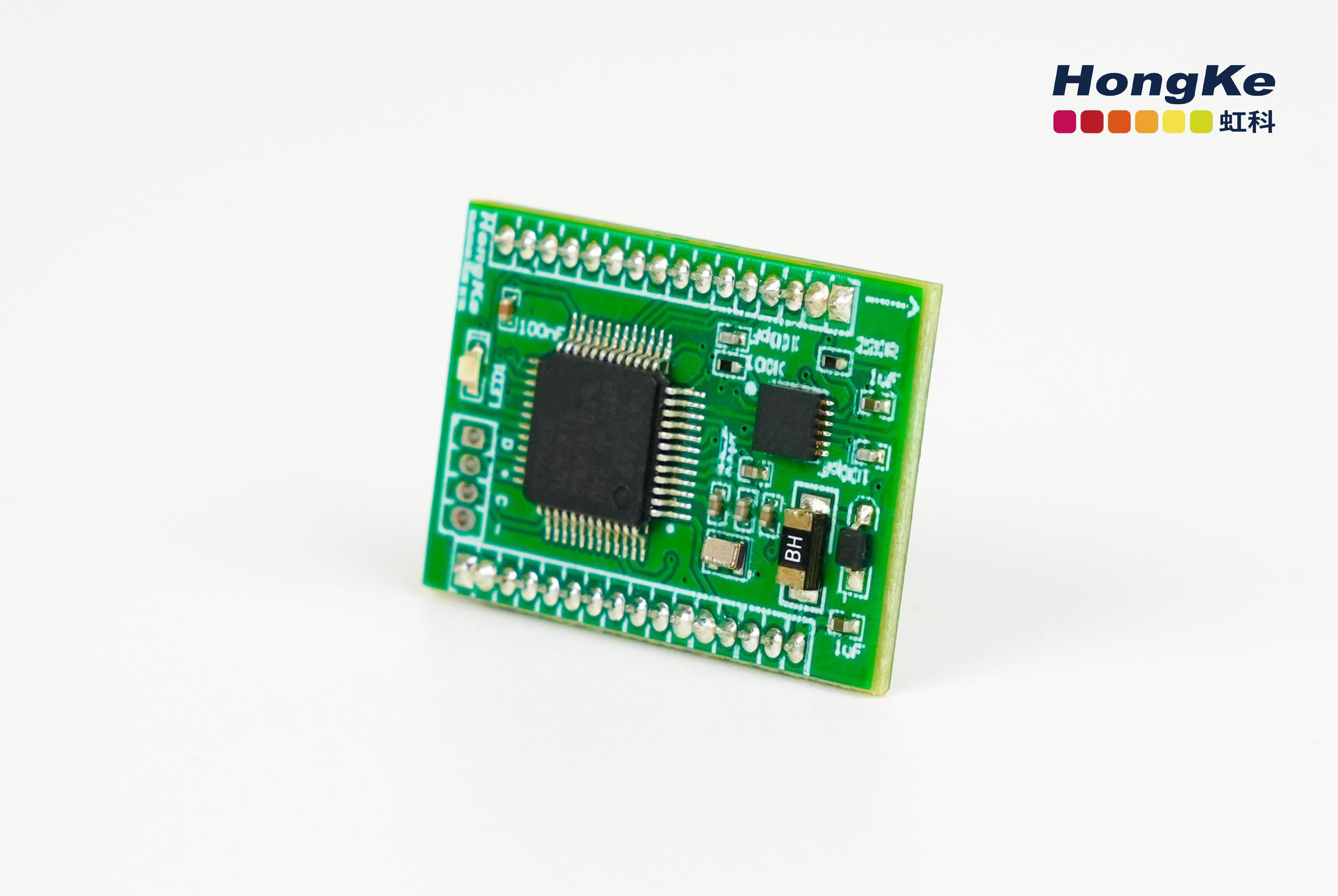

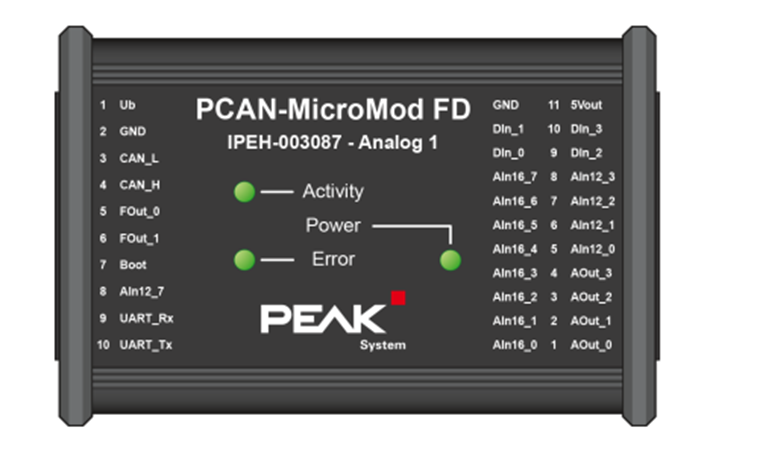

虹科案例|為什么PCAN MicroMod FD是數模信號轉換的首選方案?

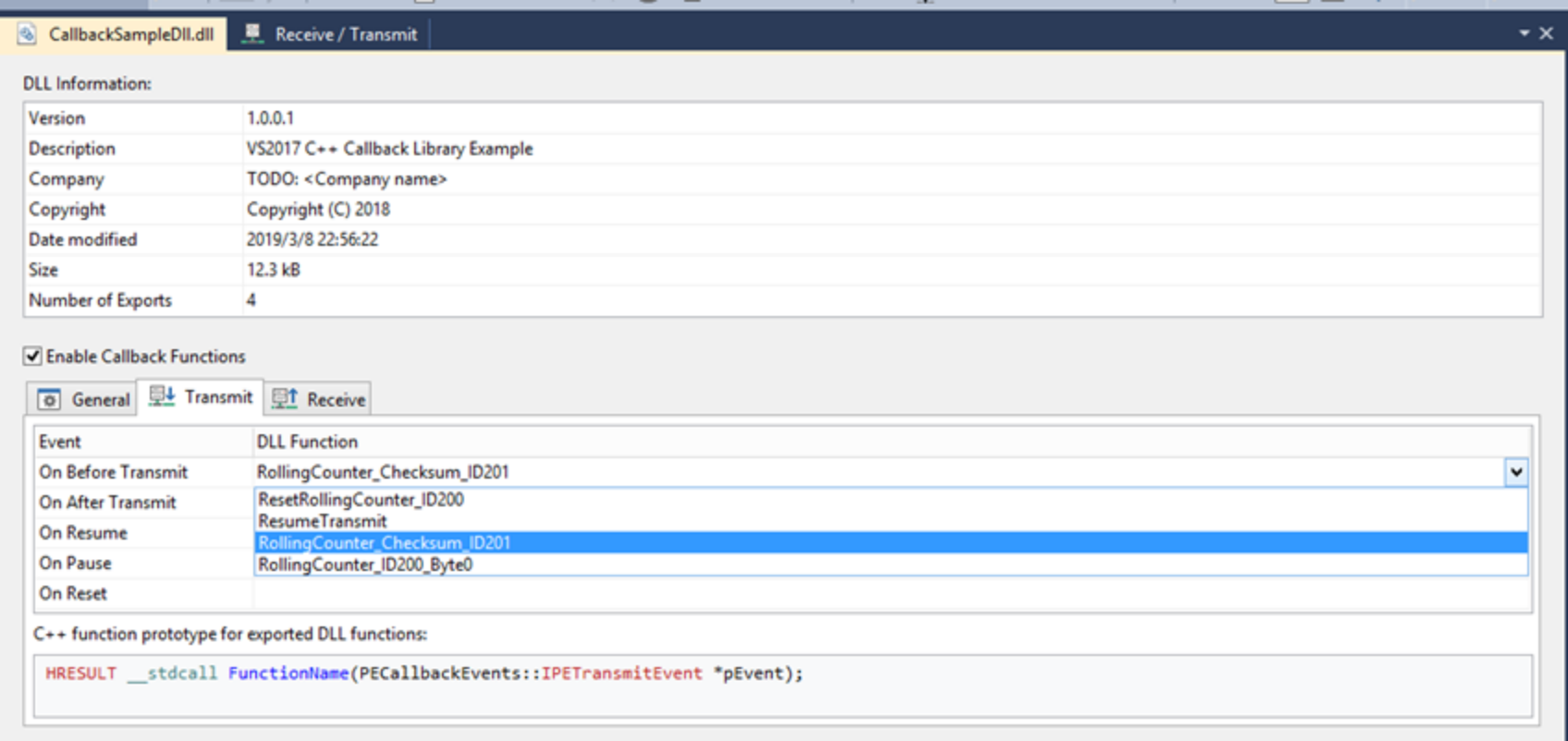

虹科干貨丨輕松掌握PCAN-Explorer 6,dll調用一文打盡!

虹科分享 | PCAN工具:強大的CAN通訊解決方案,你了解多少?

虹科分享 | 虹科網絡安全評級 | 2022年影響最大的七大黑客攻擊

虹科分享 | 虹科網絡安全評級 | 2022年影響最大的七大黑客攻擊

評論