業務需求

需要在三層核心交換機(S5700)上通過MAC地址限制終端訪問外網(刷抖音),但不影響其訪問內網其它網段。

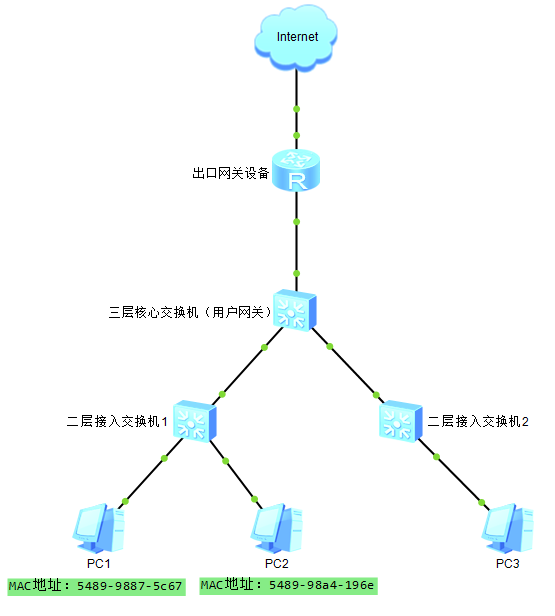

網絡拓撲

方案1

說明:下面示例以內網網段為192.168.0.0/16,限制兩臺終端的MAC地址為例。如果還需要增加限制的終端,參見綠色部分繼續增加ACL規則即可。

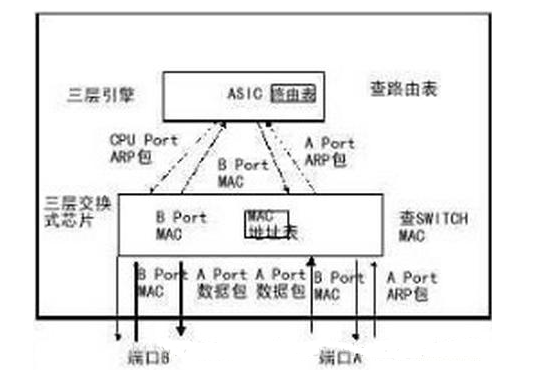

配置思路:通過高級ACL允許內網互訪,通過二層ACL拒絕MAC地址,然后在同一個策略中應用兩個CB對(先允許內網IP互訪,再拒絕終端MAC)。

# aclnumber3001//定義訪問規則,允許內網網段互訪 rule5permitipsource192.168.0.00.0.255.255destination192.168.0.00.0.255.255 # aclnumber4001//定義訪問規則,只拒絕某個終端的MAC地址 rule5denysource-mac5489-9887-5c67 rule10denysource-mac5489-98a4-196e # trafficclassifierlan.ipoperatorand if-matchacl3001 trafficclassifierdeny.smacoperatorand if-matchacl4001 # trafficbehaviortest1 # trafficpolicytest1//這果要注意配置CB對的順序(先允許內網IP互訪,再拒絕終端MAC) classifierlan.ipbehaviortest1 classifierdeny.smacbehaviortest1 # traffic-policytest1globalinbound//在全局應用流策略 #

方案2

說明:下面示例以內網網段為192.168.0.0/16,限制兩臺終端的MAC地址為例。如果還需要增加限制的終端,參見綠色部分繼續增加相應的CB對即可。

配置思路:通過高級ACL制定不允許訪問外網的規則,再利用流分類的邏輯“與”的關系,將高級ACL和源MAC作為條件進行訪問控制。

# aclnumber3002//定義訪問規則,只允許訪問內網網段 rule5permitipsource192.168.0.00.0.255.255destination192.168.0.00.0.255.255 rule1000denyip # trafficclassifierdeny.smac1operatorand//創建流分類,注意這里必須指定operator為“and” if-matchacl3002 if-matchsource-mac5489-9887-5c67//設置被限制終端的MAC地址 trafficclassifierdeny.smac2operatorand if-matchacl3002 if-matchsource-mac5489-98a4-196e # trafficbehaviortest2 # trafficpolicytest2 classifierdeny.smac1behaviortest2 classifierdeny.smac2behaviortest2 # traffic-policytest2globalinbound//在全局應用流策略 #

注意:流分類中的“與”是指ACL規則與非ACL規則之間的關系,即假設在流分類中同時配置兩個ACL(比如高級ACL和二層ACL),設備將會按ACL配置的順序依次進行匹配,匹配上后則不再匹配后面配置的ACL規則,直接去和非ACL規則進行“與”,而不是這兩個ACL之間進行“與”,達不到預期的效果。

總結與建議:

如果有多個終端MAC要拒絕的話,建議使用【方案1】,后期添加終端MAC時更方便。

如果只是臨時拒絕單個終端MAC的話,【方案2】相對更簡潔。

通過這兩個方案,可以讓我們對流策略與ACL之間關系的理解更加深入一些。

-

交換機

+關注

關注

21文章

2640瀏覽量

99647 -

網絡

+關注

關注

14文章

7567瀏覽量

88794 -

Mac

+關注

關注

0文章

1106瀏覽量

51479 -

外網

+關注

關注

0文章

5瀏覽量

3361

原文標題:如何在交換機上限制同事上班刷抖音?

文章出處:【微信號:網絡工程師筆記,微信公眾號:網絡工程師筆記】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

三層交換機工作原理

接入層交換機、匯聚層交換機和核心層交換機的區別

路由器與三層交換機怎么實現端口聚合

三層交換機配置實例詳解

如何在三層核心交換機上通過MAC地址限制終端訪問外網

如何在三層核心交換機上通過MAC地址限制終端訪問外網

評論