實驗目的

模擬器有三臺主機PC,是PC1,PC2,PC3我們分別使用基本ACL高級ACL和二層ACL來實現一些訪問控制,用戶可自行體會其中的差別

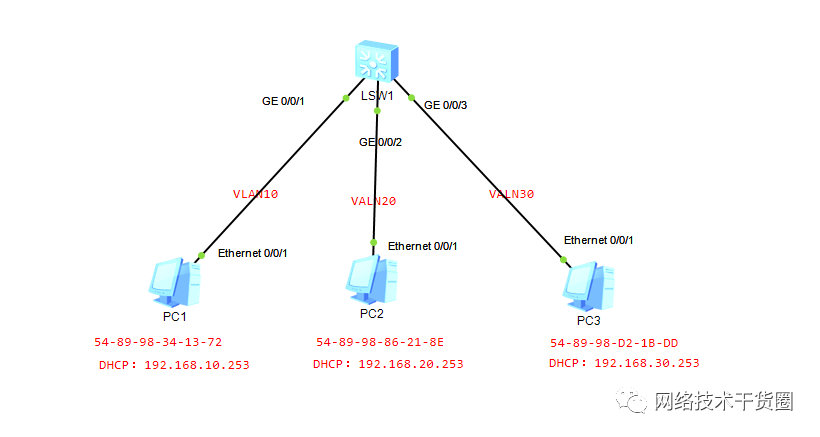

實驗拓補

前半段

開始前,我們首先讓三臺PC獲取IP地址,方便后面的實驗

system-view//進入系統視圖 Entersystemview,returnuserviewwithCtrl+Z. [Huawei]undoinfo-centerenable Info:Informationcenterisdisabled. [Huawei]sysnameCORE//命名設備 [CORE]vlanbatch102030//創建三個vlan,102030 Info:Thisoperationmaytakeafewseconds.Pleasewaitforamoment...done. [CORE]dhcpenable Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [CORE]interfaceVlanif10//進入vlanif10 [CORE-Vlanif10]ipaddress192.168.10.25424//配置IP地址 [CORE-Vlanif10]dhcpselectinterface//dhcp的方式是基于接口 [CORE-Vlanif10]quit [CORE]interfaceVlanif20 [CORE-Vlanif20]ipaddress192.168.20.25424 [CORE-Vlanif20]dhcpselectinterface [CORE-Vlanif20]quit [CORE]interfaceVlanif30 [CORE-Vlanif30]ipaddress192.168.30.25424 [CORE-Vlanif30]dhcpselectinterface [CORE-Vlanif30]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]portlink-typeaccess//設置鏈路類型為ACCESS [CORE-GigabitEthernet0/0/1]portdefaultvlan10//劃分至vlan10 [CORE-GigabitEthernet0/0/1]quit [CORE]interfaceGigabitEthernet0/0/2 [CORE-GigabitEthernet0/0/2]portlink-typeaccess [CORE-GigabitEthernet0/0/2]portdefaultvlan20 [CORE-GigabitEthernet0/0/2]quit [CORE]interfaceGigabitEthernet0/0/3 [CORE-GigabitEthernet0/0/3]portlink-typeaccess [CORE-GigabitEthernet0/0/3]portdefaultvlan30 [CORE-GigabitEthernet0/0/3]quit [CORE]

基本ACL(2000-2999)

實驗目的:禁止192.168.30.253的IP地址的主機訪問192.168.10.253的主機

[CORE]acl2000//創建基本ACL,編號是2000 [CORE-acl-basic-2000]step10//設置步長為10 [CORE-acl-basic-2000]rudenysource192.168.30.2530.0.0.0//拒絕192.168.30.253的IP報文 [CORE-acl-basic-2000]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl2000//你G0/0/1的出端口調用ACL2000

高級ACL(3000-3999)

實驗目的:禁止IP地址是192.168.30.0的網段訪問192.168.10.253的主機

[CORE]acl3000 [CORE-acl-adv-3000]ruledenyipsource192.168.30.00.0.0.255destination192.16 8.10.2530.0.0.0 [CORE-acl-adv-3000]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl3000

二層ACL(4000-4999)

實驗目的:禁止MAC地址是5489-98d2-1bdd的主機訪問MAC地址為5489-9834-1372的主機

注:這里的設計有問題,在三層交換機上,只有兩臺主機在同一vlan下才可以實現,不過思路還是這個思路。

這里發生了個有趣的事情,ENSP模擬器宛如ZZ一樣,怎么都實現不了想要的效果,還以為配置有問題,重新增加交換機和主機測試就OK了,所以模擬器還是有很多潛在的BUG的。

哈哈,其實是我錯了,我要留下這段話。

[CORE]acl4001 [CORE-acl-L2-4001]ruledenysource-mac5489-98d2-1bdddestination-mac5489-9834 -1372 [CORE-acl-L2-4001]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl4001 [CORE-GigabitEthernet0/0/1]quit

更正:天吶!這里犯了一個錯誤,其實這段代碼是實現不了互相禁止的,因為vlan10和vlan30屬于三層IP轉發,三層交換機上,如果是同一vlan下是可以用ACL4000實現的(同一vlan轉發不涉及三層轉發)。所以有三層交換機的時候我們盡量用高級ACL來做(3000-3999).

常用ACL

| 分類 | 規則定義描述 | 編號 |

| 基本ACL | 僅使用報文的源IP地址、分片信息和生效時間段信息來定義規則。 | 2000-2999 |

| 高級ACL | 既可使用IPv4報文的源IP地址,也可使用目的IP地址、IP協議類型、ICMP類型、TCP源/目的端口、UDP源/目的端口號、生效時間段等來定義規則。 | 3000-3999 |

| 二層ACL | 使用報文的以太網幀頭信息來定義規則,如根據源MAC(Media Access Control)地址、目的MAC地址、二層協議類型等。 | 4000-4999 |

| 用戶自定義ACL | 使用報文頭、偏移位置、字符串掩碼和用戶自定義字符串來定義規則,即以報文頭為基準,指定從報文的第幾個字節開始與字符串掩碼進行“與”操作,并將提取出的字符串與用戶自定義的字符串進行比較,從而過濾出相匹配的報文。 | 5000-5999 |

| 用戶ACL | 既可使用IPv4報文的源IP地址或源UCL(User Control List)組,也可使用目的IP地址或目的UCL組、IP協議類型、ICMP類型、TCP源端口/目的端口、UDP源端口/目的端口號等來定義規則。 | 6000-6999 |

| 基本ACL6 | 可使用IPv6報文的源IPv6地址、分片信息和生效時間段來定義規則 | 2000-2999 |

| 高級ACL6 | 可以使用IPv6報文的源IPv6地址、目的IPv6地址、IPv6協議類型、ICMPv6類型、TCP源/目的端口、UDP源/目的端口號、生效時間段等來定義規則。 | 3000-3999 |

審核編輯:湯梓紅

-

華為

+關注

關注

216文章

34471瀏覽量

251977 -

交換機

+關注

關注

21文章

2645瀏覽量

99736 -

模擬器

+關注

關注

2文章

877瀏覽量

43256 -

ACL

+關注

關注

0文章

61瀏覽量

11986

發布評論請先 登錄

相關推薦

華為路由器交換機VLAN配置實例

虛擬交換機有什么特點?

接入層交換機、匯聚層交換機和核心層交換機的區別

華為第五代敏捷交換機S12700:重新定義交換機

華為交換機配置技巧入門到精通的資料合集免費下載

核心交換機、匯聚交換機與普通交換機的區別介紹

家庭交換機怎么安裝_交換機網速是平分的嗎

核心交換機、匯聚交換機、接入交換機之間的對比分析

助力企業構建更可靠的云上云下網絡,華為云企業交換機巧解企業上云難題!

助力企業構建更可靠的云上云下網絡,華為云企業交換機巧解企業上云難題!

PoE交換機可以當普通交換機使用嗎

工業級POE交換機的ACL

華為企業交換機ACL經典案例

華為企業交換機ACL經典案例

評論