Q1:零信任在攻防演練中的防御思路是怎么樣的?

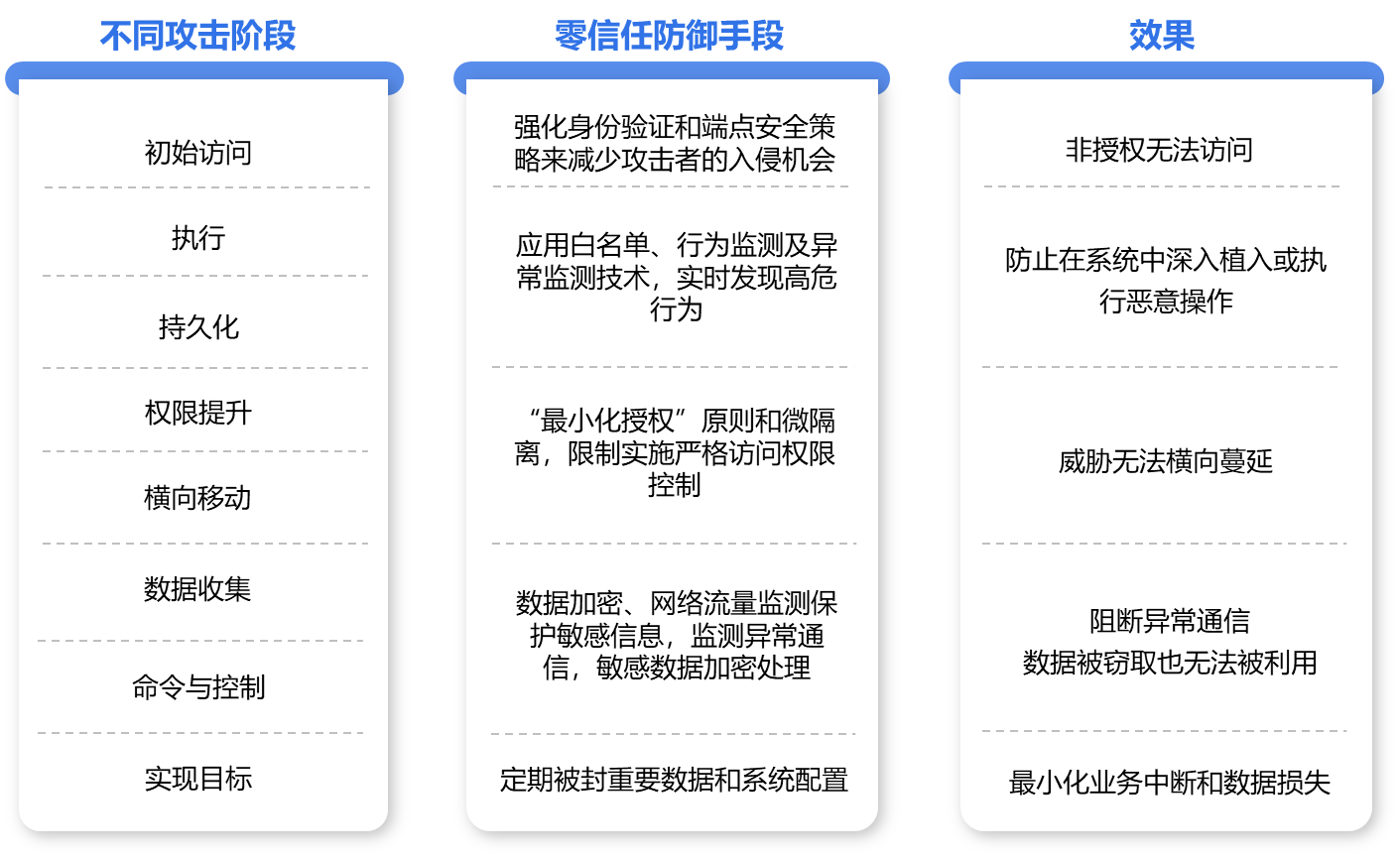

雖然我國的網(wǎng)絡(luò)安全建設(shè)經(jīng)過多年的實踐已經(jīng)逐漸全面,但仍不可避免的會被黑客攻破,其中一個很大的原因就是傳統(tǒng)“壘高墻”式“防外不防內(nèi)”的安全防護理念已經(jīng)不適應(yīng)當前網(wǎng)絡(luò)環(huán)境和安全建設(shè)的需要了。為了改變攻防不對等的情況,零信任網(wǎng)絡(luò)安全防護理念應(yīng)運而生。其解決了區(qū)域和信任的綁定關(guān)系,用戶的訪問權(quán)限不再受到網(wǎng)絡(luò)區(qū)域的限制,訪問前需要經(jīng)過身份認證和授權(quán),而身份認證不再僅僅針對用戶,還將對用戶所持客戶端進行安全校驗,并且在訪問過程中進行用戶畫像和持續(xù)性風險評估,對訪問進行動態(tài)、細粒度的授權(quán),同時采用最小授權(quán)原則,可以有效防御黑客的入侵以及0day攻擊。落實在具體產(chǎn)品上:零信任實現(xiàn)了資源和SDP網(wǎng)關(guān)自身的雙重隱藏,基于SPA單包授權(quán)的原則,先認證后連接,緩解非法攻擊,避免成為惡意流量的黑洞。而實時的風險感知則對每一次訪問進行持續(xù)的信任評估,動態(tài)訪問控制引擎根據(jù)評估結(jié)果實時生成訪問控制策略,自動執(zhí)行細粒度的訪問控制策略,避免風險訪問造成的數(shù)據(jù)泄露。還可以通過多因素認證,大幅提升系統(tǒng)認證安全性,可有效避免因弱口令、密碼管理不當帶來的系統(tǒng)被盜而導(dǎo)致的失分。Q2:面對互聯(lián)網(wǎng)資產(chǎn)暴露的問題,零信任如何幫助企業(yè)收斂資產(chǎn)暴露面?

當前大多數(shù)企業(yè)都存在對自身企業(yè)資產(chǎn)畫像不清晰、威脅響應(yīng)不及時和管理制度不完善等問題,沒有真正的將資產(chǎn)和威脅管理起來。在攻防演練中,那些部分被遺漏、未被安全管理、未及時下線的系統(tǒng),由于存在安全漏洞并缺乏相應(yīng)的安全防護策略,則很容易被攻擊者找到和利用,比如現(xiàn)在企業(yè)常用的 VPN,由于它的端口本身是對外開放的,所以通常會成為被攻擊的目標。而對于這類資產(chǎn)暴露的問題,芯盾時代零信任業(yè)務(wù)安全平臺SDP可以通過“網(wǎng)絡(luò)隱身”技術(shù),減少資產(chǎn)的暴露面。而“網(wǎng)絡(luò)隱身”則是從兩方面來實現(xiàn)的:網(wǎng)關(guān)隱身:安全應(yīng)用網(wǎng)關(guān)默認關(guān)閉所有端口,外部掃描不到任何網(wǎng)關(guān)的端口。只有安裝安全客戶端Agent的終端,能過經(jīng)過SPA預(yù)認證,才能夠通過單包敲門的方式,與SDP安全網(wǎng)關(guān)建立連接。應(yīng)用隱身:從外部無法看到業(yè)務(wù)服務(wù),也無法與業(yè)務(wù)服務(wù)直接建立連接。在與安全應(yīng)用網(wǎng)關(guān)成功連接之后,此時內(nèi)部的業(yè)務(wù)應(yīng)用還是隱身狀態(tài)。只有通過身份認證的用戶,才能看到有訪問權(quán)限的應(yīng)用系統(tǒng)。總的來說,通過這種 SPA 預(yù)認證的機制,確保我們接入設(shè)備的安全性,減少暴露端口。像剛才提到的 VPN 問題,很多企業(yè)會用零信任網(wǎng)關(guān)去增強或者替代 VPN,從而減少被攻擊的可能性,增強安全性。Q3:弱口令是企業(yè)安全建設(shè)中的老大難問題,零信任如何幫助企業(yè)解決這個問題?

弱口令確實是現(xiàn)在企業(yè)安全建設(shè)中的一大難題。在攻防演練中,很多攻擊者會利用企業(yè)的應(yīng)用系統(tǒng)、服務(wù)器或網(wǎng)絡(luò)設(shè)備的弱口令、單因素認證、特權(quán)賬號共享等問題,通過賬號密碼登錄到應(yīng)用系統(tǒng)、服務(wù)器或網(wǎng)絡(luò)設(shè)備,再進一步提權(quán)拿下目標系統(tǒng)。針對這些弱口令問題,很好的一個方法就是通過多因素認證去多角度、多方位的保護用戶的合法性。零信任強調(diào)的是流量身份化,以身份為核心構(gòu)建安全防護邊界。通過結(jié)合用戶“所知”、“所持”和”所有”的多因素認證方式,如密碼、指紋、令牌、短信、移動端掃碼等,在客戶原有認證流程上增加二次認證流程,保障身份認證的安全性,從而有效的解決暴力破解、拖庫/撞庫、賬號冒用等一系列安全問題。還有一點值得注意,多因素認證也是我們芯盾時代用戶身份與訪問管理平臺(IAM)很重要的功能點之一,IAM更是零信任理念的重要架構(gòu),目前我們已經(jīng)完成了SDP和IAM的融合,實現(xiàn)強強聯(lián)動。Q4:在傳統(tǒng)架構(gòu)下,攻擊者一旦攻入內(nèi)網(wǎng)就能造成巨大破壞。零信任能夠防范攻擊者在內(nèi)網(wǎng)的橫向移動,減少攻擊者帶來的損失?

相比傳統(tǒng)架構(gòu),零信任架構(gòu)有一個很重要的安全價值,就是體現(xiàn)在防止橫向移動上。在網(wǎng)絡(luò)安全領(lǐng)域,“橫向移動”是指攻擊者進入網(wǎng)絡(luò)后在該網(wǎng)絡(luò)內(nèi)移動。即使攻擊者的進入點被發(fā)現(xiàn),橫向移動也難以檢測到,因為攻擊者會繼續(xù)入侵網(wǎng)絡(luò)的其他部分。還是以傳統(tǒng)架構(gòu)中的 VPN 為例,VPN 是一次認證、全網(wǎng)通行的,它一旦被攻破,就會進入到內(nèi)網(wǎng)暢通無阻,這就是所謂的橫向移動。而零信任旨在遏制攻擊者,使他們無法橫向移動。其核心是零信任“永不信任,始終驗證”的原則。每個訪問請求在授予訪問之前都會進行完全身份驗證,同時給予最小的訪問授權(quán),并且利用豐富的智能和分析進行檢測并及時響應(yīng)異常情況,一旦檢測到攻擊者的存在,就可以隔離遭入侵的設(shè)備或用戶帳戶,切斷進一步的訪問,或者拉起二次認證,最大限度地減少橫向遷移。除此之外,作為零信任架構(gòu)下最早的概念之一的微隔離也主要是防止橫向移動。從數(shù)據(jù)中心捕獲關(guān)鍵資產(chǎn)信息的橫向移動是幾種攻擊的關(guān)鍵組成部分,微隔離的目的在于如果這些工作負載之間沒有可操作的理由則限制他們之間未經(jīng)批準的通信,從而最大限度地減少破壞的影響。與防火墻提供的典型南北向流量保護不同,微隔離著眼于工作負載的東西向流量安全。芯盾時代的零信任產(chǎn)品可以有效阻止橫向移動的問題。首先,芯盾時代SDP通過規(guī)則引擎對前端采集的信息進行不間斷的風險評估。持續(xù)身份認證對賬戶持有者采取“零信任”的態(tài)度,在用戶操作系統(tǒng)的全周期內(nèi),持續(xù)性和周期性的通過規(guī)則引擎從設(shè)備、身份、行為、環(huán)境、資源、網(wǎng)絡(luò)等各個維度進行持續(xù)的風險和信任計算,在用戶訪問應(yīng)用資源時識別用戶風險信息,評估風險得分。其次,可以根據(jù)持續(xù)的信任評估結(jié)果進行動態(tài)訪問控制。基于風險評估結(jié)果,訪問策略可以對用戶的訪問行為進行攔截,根據(jù)風險等級下發(fā)處置策略,包括阻斷、放行、二次認證、隧道控制、動態(tài)權(quán)限伸縮、會話退出等。這樣,通過持續(xù)的安全評估即便在安全措施失效、終端失陷的情況下,也能避免整個內(nèi)網(wǎng)的進一步失陷。Q5:零信任在攻防演練中有這么多優(yōu)勢,企業(yè)是不是應(yīng)該放棄原有的縱深防御架構(gòu),全面轉(zhuǎn)入零信任?

這樣說是有失偏頗的,轉(zhuǎn)向零信任架構(gòu)并不意味著完全舍棄傳統(tǒng)安全架構(gòu),這只是網(wǎng)絡(luò)安全策略的調(diào)整。無論是過去還是現(xiàn)在,基于邊界的防護理念始終保持著防護效果,零信任也并不能完全覆蓋傳統(tǒng)安全架構(gòu)的能力和使用。存在即合理,不要因為上了零信任而將邊界防護體系完全拋棄,反而要常態(tài)化保持零信任和邊界防御兼具的安全架構(gòu)。

往期 · 推薦

攻防演練寶典丨進攻方的身份攻擊三板斧,企業(yè)怎樣才能防得住?

基于零信任安全理念的攻防演練方案

實踐案例丨政務(wù)系統(tǒng)如何“零信任”?某黨政機關(guān)給出標準答案

遠程辦公“芯”方案丨零信任替換VPN,遠程訪問更安全

原文標題:零信任攻防實踐丨基于零信任理念,助力企業(yè)攻防演練

文章出處:【微信公眾號:芯盾時代】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

-

芯盾時代

+關(guān)注

關(guān)注

0文章

209瀏覽量

1871

原文標題:零信任攻防實踐丨基于零信任理念,助力企業(yè)攻防演練

文章出處:【微信號:trusfort,微信公眾號:芯盾時代】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

芯盾時代中標寶雞市金臺醫(yī)院零信任安全認證網(wǎng)關(guān)

華為入選國際權(quán)威機構(gòu)零信任邊緣領(lǐng)域推薦廠商

簡單認識芯盾時代零信任業(yè)務(wù)安全平臺

“新一代”漏洞掃描管理系統(tǒng):攻防演練不可或缺

芯盾時代入選《現(xiàn)代企業(yè)零信任網(wǎng)絡(luò)建設(shè)應(yīng)用指南》

Akamai將生成式AI嵌入零信任安全解決方案

紅隊攻防之快速打點

以守為攻,零信任安全防護能力的新范式

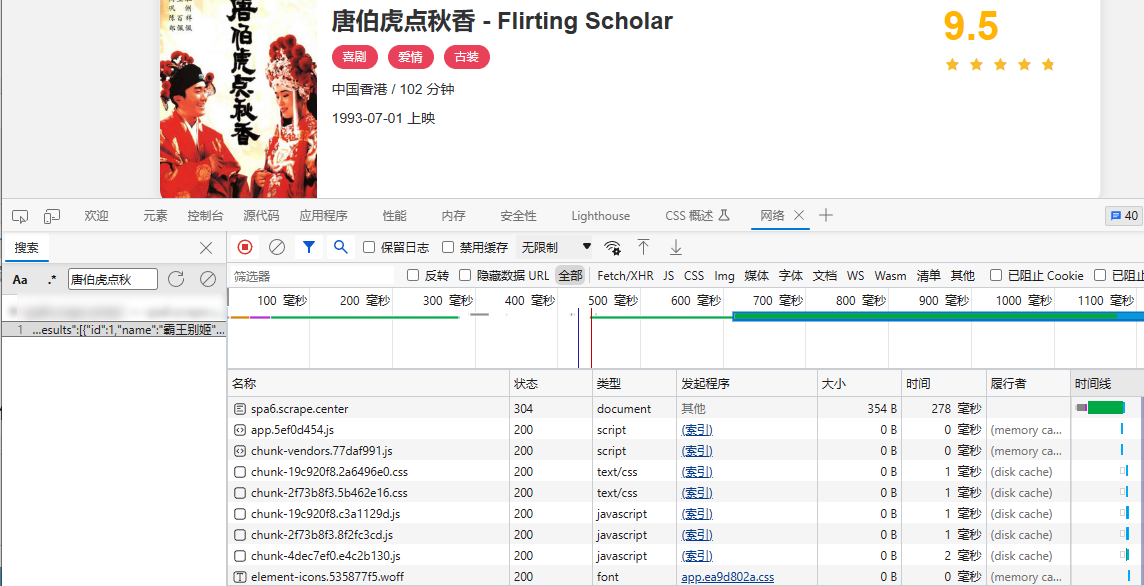

紅隊攻防之JS攻防

芯盾時代中標中國聯(lián)通某省分公司 以零信任賦能遠程訪問安全

什么是零信任?零信任的應(yīng)用場景和部署模式

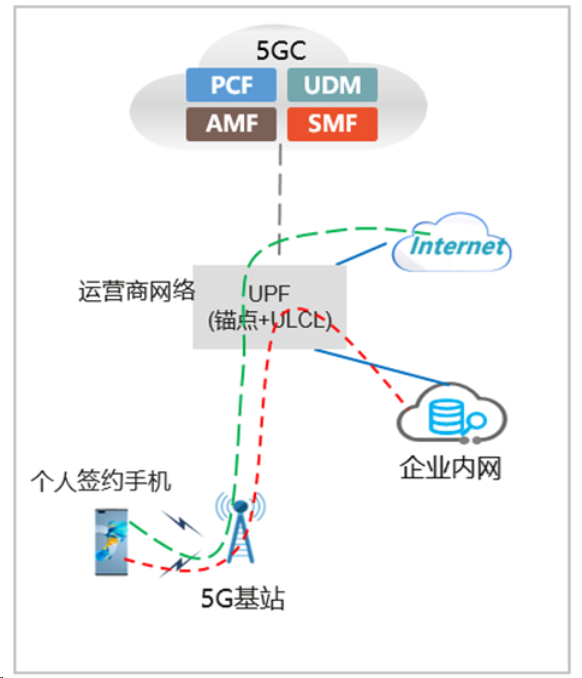

5G雙域?qū)>W(wǎng)+零信任的神奇魔法

芯盾時代中標正川股份 零信任替換VPN更安全更便捷

網(wǎng)絡(luò)攻防模擬與城市安全演練 | 數(shù)字孿生

零信任攻防實踐丨基于零信任理念,助力企業(yè)攻防演練

零信任攻防實踐丨基于零信任理念,助力企業(yè)攻防演練

評論