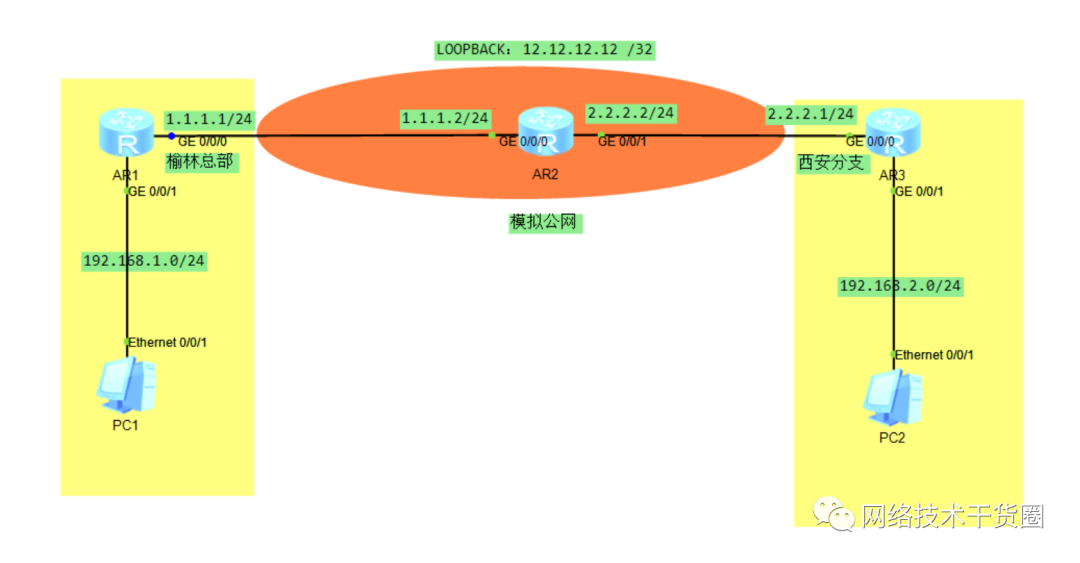

用戶需求背景

榆林總部和西安分支現申請了兩個公網IP,現在需要搭建IPsecPN實現私網互通,即192.168.1.0 訪問192.168.2.0;

總部和分支192.168.1.0-192.168.2.0需要訪問公網,用于測試12.12.12.12;

網絡拓補圖

配置思路

在總部和分支分別配置IP地址,打通內網,并設置去公網的默認路由;

內網用戶上網需求實現,使用NAT轉換;

兩端分別創建IPsec,調用,最后實現訪問分支;

實驗代碼過程

公網代碼過于簡單,不予展示,只需按圖示配置IP地址即可

YL總部

sy [Huawei]undoinfo-centerenable [Huawei]sysnameYL [YL]dhcpenable Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [YL]interfaceGigabitEthernet0/0/1 [YL-GigabitEthernet0/0/1]ipaddress192.168.1.124 [YL-GigabitEthernet0/0/1]dhcpselectinterface [YL-GigabitEthernet0/0/1]quit [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]ipad [YL-GigabitEthernet0/0/0]ipaddress1.1.1.124 [YL-GigabitEthernet0/0/0]quit [YL] [YL] [YL] [YL-acl-adv-3000]ruledenyipdestination192.168.2.00.0.0.255 [YL-acl-adv-3000]rulepermitipsource192.168.1.00.0.0.255 [YL-acl-adv-3000]quit [YL] [YL] [YL]int [YL]interfaceg [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]natoutbound3000 [YL-GigabitEthernet0/0/0]quit [YL] [YL]iproute-static0.0.0.001.1.1.2 [YL]acl3001 [YL-acl-adv-3001]rulepermitipsource192.168.1.00.0.0.255destination192.168.2.00.0.0.255 [YL]ipsecproposalyl [YL-ipsec-proposal-yl]espauthentication-algorithmsha2-256 [YL-ipsec-proposal-yl]espencryption-algorithmaes-128 [YL-ipsec-proposal-yl]quit [YL]ipsecpolicyyl10manual [YL-ipsec-policy-manual-yl-10]securityacl3001 [YL-ipsec-policy-manual-yl-10]proposalyl [YL-ipsec-policy-manual-yl-10]tunnellocal1.1.1.1 [YL-ipsec-policy-manual-yl-10]tunnelremote2.2.2.1 [YL-ipsec-policy-manual-yl-10]saspiinboundesp12345 [YL-ipsec-policy-manual-yl-10]saspioutboundesp54321 [YL-ipsec-policy-manual-yl-10]sastring-keyinboundespcipherhuawei.com [YL-ipsec-policy-manual-yl-10]sastring-keyoutboundespcipherhuawei.com [YL-ipsec-policy-manual-yl-10]quit [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]ipsecpolicyyl [YL-GigabitEthernet0/0/0]quit

XIAN分支

sy Entersystemview,returnuserviewwithCtrl+Z. [Huawei]sysnameXIAN [XIAN]dhcenable//開啟DHCP Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [XIAN]un [XIAN]undoinen Info:Informationcenterisdisabled. [XIAN]interfaceGigabitEthernet0/0/0 [XIAN-GigabitEthernet0/0/0]ipad [XIAN-GigabitEthernet0/0/0]ipaddress2.2.2.124 [XIAN-GigabitEthernet0/0/0]quit [XIAN]interfaceGigabitEthernet0/0/1 [XIAN-GigabitEthernet0/0/1]ipaddress192.168.2.124 [XIAN-GigabitEthernet0/0/1]dhcpselectinterface [XIAN-GigabitEthernet0/0/1]quit [XIAN] [XIAN]acl3000//為私網用戶開啟NAT轉換,使其可以訪問公網,也就是圖中loopback地址,12.12.12.12 [XIAN-acl-adv-3000]ruledenyipdestination192.168.1.00.0.0.255//訪問私網192.168.1.0不進行NAT轉換 [XIAN-acl-adv-3000]rulepermitipsource192.168.2.00.0.0.255//允許192.168.1.0私網訪問互聯網 [XIAN-acl-adv-3000]quit [XIAN]interfaceGigabitEthernet0/0/0 [XIAN-GigabitEthernet0/0/0]natoutbound3000//出口調用策略 [XIAN-GigabitEthernet0/0/0]quit [XIAN]iproute-static0.0.0.002.2.2.2//默認路由到公網 [XIAN] [XIAN] [XIAN] [XIAN]acl3001 [XIAN-acl-adv-3001]rulepermitipsource192.168.2.00.0.0.255destination192.168.1.00.0.0.255//定義需要保護的數據 [XIAN-acl-adv-3001]quit [XIAN]ipsecproposalxian//創建安全提議,名稱“xian” [XIAN-ipsec-proposal-xian]espencryption-algorithmaes-128 [XIAN-ipsec-proposal-xian]espauthentication-algorithmsha2-256 [XIAN-ipsec-proposal-xian]quit [XIAN]ipsecpolicyxian10manual//創建IPsec策略,名稱xian,編號10 [XIAN-ipsec-policy-manual-xian-10]securityacl3001//調用安全策略 [XIAN-ipsec-policy-manual-xian-10]proposalxian//調用安全提議 [XIAN-ipsec-policy-manual-xian-10]tunnelremote1.1.1.1//設置隧道終點IP [XIAN-ipsec-policy-manual-xian-10]tunnellocal2.2.2.1//設置隧道起點IP [XIAN-ipsec-policy-manual-xian-10]saspiinboundesp54321//SPI密鑰,和總部密鑰相反 [XIAN-ipsec-policy-manual-xian-10]saspioutboundesp12345//SPI密鑰,和總部密鑰相反 [XIAN-ipsec-policy-manual-xian-10]sastring-keyinboundespcipherhuawei.com [XIAN-ipsec-policy-manual-xian-10]sastring-keyoutboundespcipherhuawei.com [XIAN-ipsec-policy-manual-xian-10]quit [XIAN]interfaceGigabitEthernet0/0/0//出口下調用IPsec策略 [XIAN-GigabitEthernet0/0/0]ipsecpolicyxian [XIAN-GigabitEthernet0/0/0]quit [XIAN]

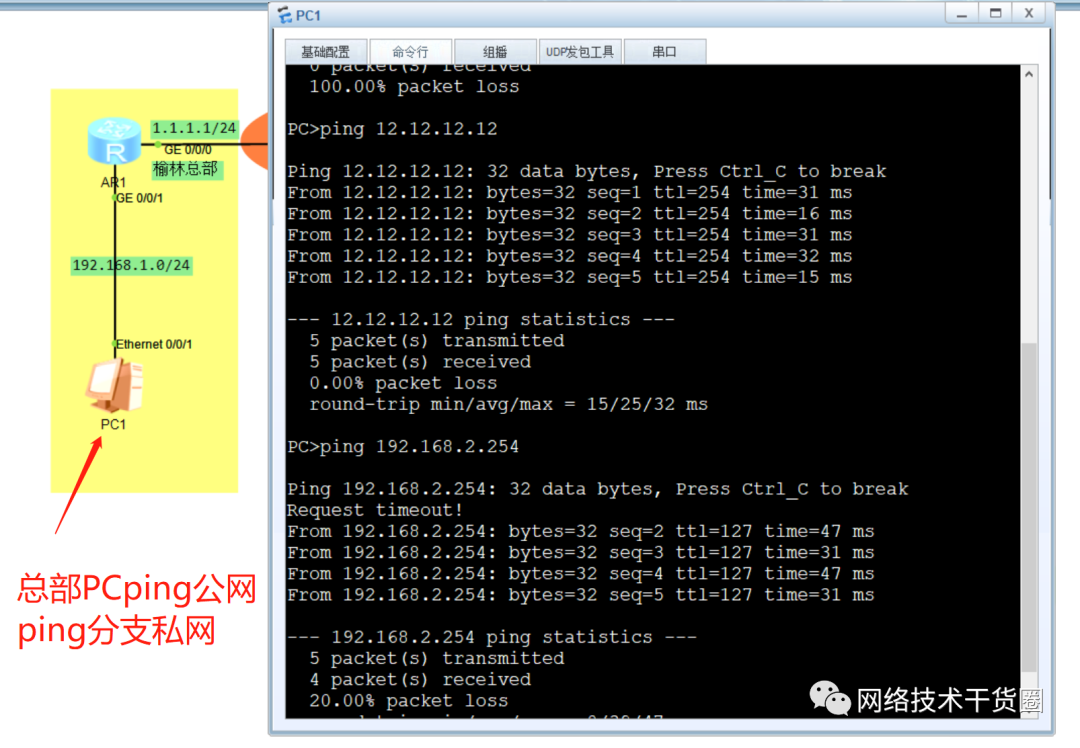

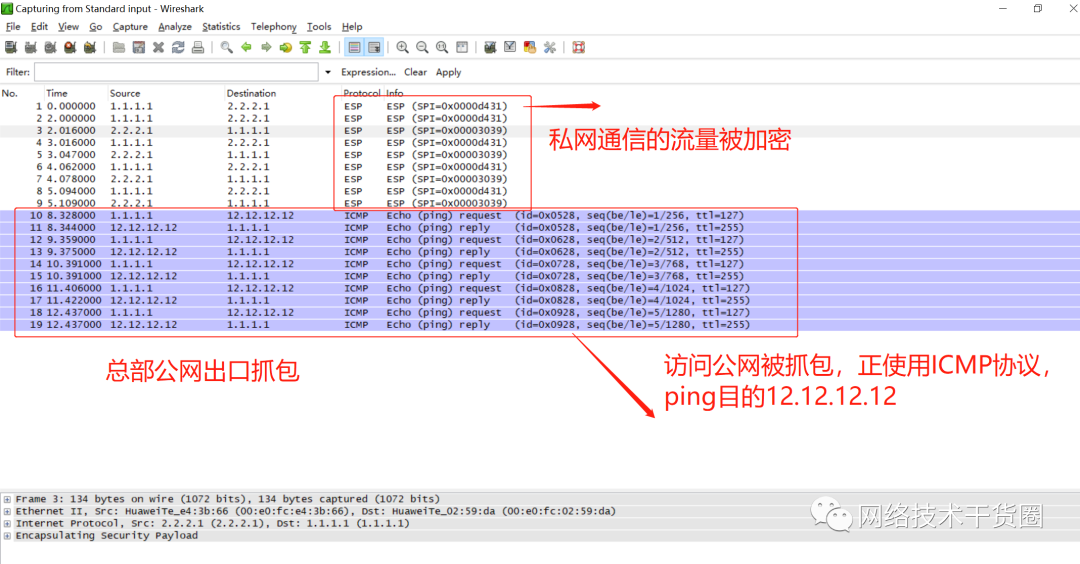

測試

抓包測試

審核編輯:劉清

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

轉換器

+關注

關注

27文章

8724瀏覽量

147417 -

互聯網

+關注

關注

54文章

11166瀏覽量

103461 -

路由器

+關注

關注

22文章

3735瀏覽量

113991 -

NAT系統

+關注

關注

0文章

6瀏覽量

5088

原文標題:華為路由器通過IPsec實現總部和分支私網通信實例

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

InRouter與Juniper SRX如何建立IPSec隧道配置?

LTE 4G 無線路由器的LAN。

IPSec協議來實現遠程接入的一種VPN技術,IPSec全稱為Internet Protocol S

發表于 07-25 07:32

華為和思科路由器的互聯配置

(Versatile Routing Platform,通用路由平臺),在配置實現思科和華為路由器的互連過程中應注意使用標準的協議(如OSPF、RIP),不用思科的私有協議(如EIGR

發表于 05-25 00:24

IPsec的基礎知識

傳輸頭部和有效負載的路由器傳輸。兩個哈希都需要完全匹配。即使單個位發生更改,AH標頭也不會匹配。封裝安全負載(ESP)這是一種為數據包提供加密和完整性的安全協議。在標準IP頭之后添加ESP。由于它包含

發表于 08-09 13:50

什么是4G工業路由器?4G工業路由器的應用有哪些?

路由器有什么用途呢 ?以城市地下綜合管廊的運維來說,城市地下綜合管廊是指在城市道路底下建造一個市政共用隧道,將供水、排水、燃氣、熱力、電力、通信、廣播電視、工業等管線及其附屬設施集中在一

發表于 01-27 16:28

工業路由器和交換機有什么區別

PPP、TCP/IP、UDP/IP、MODBUS-TCP、MODBUS-RTU等多種協議,可兼容廠家私有協議;多層加密傳輸保障數據的安全性、準確性,數據傳輸達金融級標準 工業路由器 工業路由器是一種

發表于 06-19 11:14

一種低延時片上網絡路由器的設計與實現

通過分析流水線結構和單周期結構的片上網絡路由器,提出了一種低延時片上網絡路由器的設計,并在SMIC 0.13um Mixed-signal/RF 1.2V/3.3V工藝進行流片驗證。芯

發表于 06-25 16:25

?40次下載

實戰技術分享|愛陸通5G/4G工業路由器與華為USG6300 搭建IPSEC VPN

華為USG6300 IPSEC參數配置 1.登陸華為路由器配置界面,點擊網絡》》IPSEC》》新建。 2.新建后,按下圖配置 添加數據流(綁

發表于 03-23 11:35

?3386次閱讀

分享一種華為路由器通過IPsec實現總部和分支私網通信實例

分享一種華為路由器通過IPsec實現總部和分支私網通信實例

評論