大家對于sudo命令太熟悉了,這個實用又危險的命令,甚至衍生出了“sudo rm -rf”類似的Linux圈的流行梗。近年來,sudo命令已經被一些開發組織盯上,開始了安全重構。現在,已經有Linux發行版本開始用上了諸如Rust等內存安全的語言重寫過的sudo命令。

好消息是,就在今天,Rust版本的sudo出道了!互聯網安全研究小組(ISRG)的Prossimo項目剛剛宣布了sudo-rs的第一個穩定版本。

用Rust重寫的sudo到底有什么不同?目前進展如何?本文這就帶領諸君一覽首個用Rust重構的內存安全版的sudo -rs項目。

內存安全的sudo首個穩定版本 近兩年,“內存安全軟件”已經被美國政府機構提上了安全議程。而早在今年5月,就有報道稱Prossimo正計劃將sudo從C移植到Rust的說法。 在無處不在的 Linux 操作系統中,sudo 實用程序是工程師跨越用戶和管理帳戶之間隱私邊界的最常用方法之一。因此,其安全性至關重要。 sudo-rs項目則是用 Rust 編寫的 sudo 和 su 的、面向安全和內存安全的實現。官網聲明中顯示,sudo-rs 目前僅針對基于 Linux 的操作系統;運行 sudo-rs 需要 Linux 內核 5.9 或更高版本。

sudo-rs 是用 Rust 編寫的。所需的最低 Rust 版本是 1.70。如果所用的Linux 發行版未打包該版本(或更高版本),可以通過rustup安裝最新版本。此外,開發者還需要 PAM 的 C 開發文件(比如在 Debian上的libpam0g-dev、Fedora上的pam-devel等)。

安裝依賴項后,構建 sudo-rs 就變得簡單了:

cargo build --release

這會產生一個二進制文件target/release/sudo。但是,此二進制文件必須設置 setuid 標志,并且必須由 root 用戶擁有,才能提供任何有用的功能。同時,sudo-rs 需要 sudoers 配置文件。如果sudoers 配置文件存在,則將從該文件加載,否則將使用/etc/sudoers-rs原始位置。

與C版sudo有何不同?

sudo-rs 支持的功能比 sudo 少。其中一些是設計使然。在大多數情況下,如果你嘗試不支持的操作(例如,使用未實現的配置標志或命令行選項),你將收到明顯的錯誤。除上述情況外,用戶配置/etc/sudoers需要注意:

(1)use_pty默認情況下啟用,可禁用。

(2)env_reset被忽略——這總是啟用的。

(3)visiblepw被忽略——這始終被禁用。

(4)verifypw目前被忽略;始終需要密碼sudo -v。

(5)mail_badpass、always_set_home、always_query_group_plugin和 match_group_by_gid不適用于該版本的實現,但出于兼容性原因而被忽略。

其他一些需要注意的顯著的限制:

(1)部分功能尚不支持,特別是使用和sudoedit,以及防止 shell 逃逸時的NOEXEC和NOINTERCEPT。

(2)Defaults(尚)不支持用于更細粒度控制的每用戶、每命令、每主機sudoers 條目。

(3)此時 sudo-rs 始終使用 PAM 進行身份驗證,你的系統必須設置為 PAM。

(4)sudo-rs 將使用sudo服務配置。這也意味著資源限制、umask 等必須通過 PAM 配置,而不是通過 sudoers 文件。

sudo-rs 將不包括原始 sudo 的 sendmail 支持。sudoers 文件必須是有效的 UTF-8。如果你發現缺少原始 sudo 的常見用例,請在我們的問題跟蹤器中為其創建功能請求。

為什么要重寫sudo?

其實,原始的sudo已經變得相對不安全了。最早的sudo開發始于 1980 年代(早于GNU/Linux的發布),幾十年來,它已經成為在執行更改的同時將操作系統的風險降到最低的一個基本的命令工具。但因為它是 C 語言編寫的,近些年來時不時就會曝出一些錯誤或漏洞,而這其中有專業分析估計有三分之一的安全錯誤都是內存管理問題。

另外,sudo有許多不常用的功能,也會為安全風險帶來更多的攻擊面。為此,使用Rust重寫后的sudo -rs項目則大大提高了原始sudo的安全性:

(1)使用內存安全語言 (Rust),解決因內存管理而產生的的內存方面的安全錯誤問題;

(2)省略不常用的功能以減少攻擊面;

(3)開發一個廣泛的測試套件,甚至設法找到原始 sudo 中的錯誤。

已經有Linux發版采用了!

早在今年1月,就有企業宣布推出了內存安全版的Linux系統:Wolfi Linux,宣稱能從根本上杜絕大量已知軟件漏洞。而有意思的是,這家企業:Chainguard 的首席執行官 Dan Lorenc 表示,并不是完全由內存安全語言編寫的,而是一個組合——“Wolfi 是使用以內存安全語言編寫的新庫和不安全語言編寫的庫的組合開發的,是內存安全的系統級實現。”

此外,Chainguard 還與互聯網安全研究小組 (ISRG) 合作,為 Wolfi 創建了一個 Rustls TLS 庫,可用作 libcurl 中的默認后端。所有 curl 鏡像或任何其他依賴于 curl 的鏡像都能夠利用 Wolfi 的內存安全屬性。

sudo -rs的初衷與Wolfi Linux所致力的內存安全方向完全一致,因此,Wolfi Linux系統已經可以使用 sudo -rs命令。Dan Lorenc 表示:“當我們第一次著手構建 Wolfi 時,確保內存安全始終是首要任務。”

相信之后也會有不少打算與Rust兼容的發行版也會漸漸采用sudo -rs。

開發團隊的陣容也相當硬核

首先,該項目是互聯網安全研究小組 (ISRG) 的 Prossimo 項目發起的,目的是為了保護關鍵軟件的內存安全性。當時選擇Rust來“保護”Sudo,也是因為sudo完美地契合以下四個條件:

(1)使用非常廣泛(幾乎每個服務器 / 客戶端都在使用)

(2)被應用于重要的安全邊界

(3)執行關鍵功能

(4)是否使用了內存不安全的語言編寫(例如 C、C++、asm)

其次,其實這個項目早在今年5月份就有報道,Ferrous Systems 和 Tweede Golf 都是致力于軟件安全的公司,前者有著非常豐富經驗的Rust大神坐鎮,服務了諸如mozilla、安卓等全球知名的項目;后者公司的大佬則開發過許多的開源工具包,諸如Node.js、Rust&Embedded Rust、Go、React、Symfony和Flutter,以及操作端的Docker、Ansible和Kubernetes等等。可謂實力不俗。

最后,我們從項目的官網上也可以看到,亞馬遜為這個項目提供了資金支持,并表示支持想內存安全軟件的過渡。

值得一提的是,就連最初的基于 C 的 sudo 實用程序的維護者Todd C. Miller也參與了進來, Todd 也抽出時間為該項目提供了有關實施 sudo-rs 方面的中肯建議。

接下來計劃:增加企業功能、更多發版支持

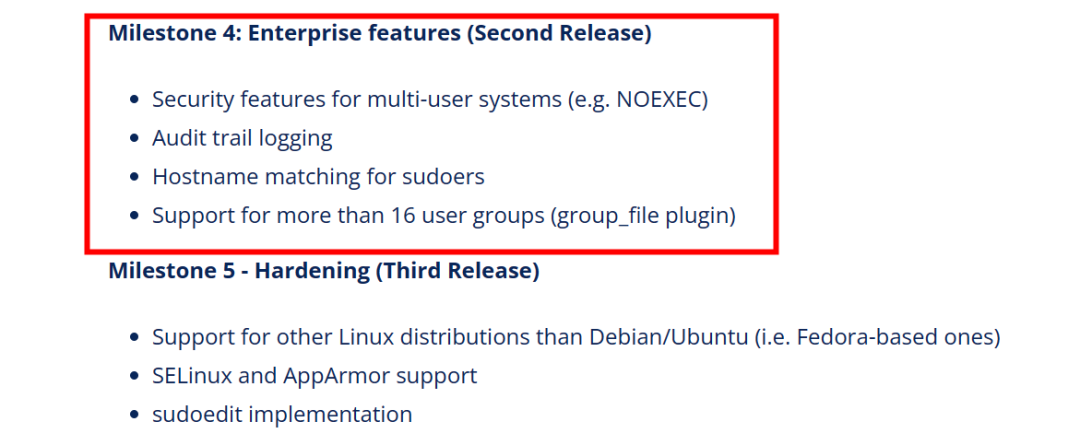

但啟動這個項目要更早,是在2022年的12月份就已經啟動。現在sudo-rs這個項目將獲得了里程碑式的成果,從即將到來的9月份開始,這個聯合開發團隊將開始 2023 年 9 月的里程碑 4我們的工作計劃,主要是圍繞企業功能展開,比如多用戶系統的安全功能(例如NOEXEC)、審核跟蹤日志、sudoers的主機名匹配、支持16個以上的用戶組(group_file插件)等。

第五個里程碑則可能更為諸位所期待:除了Debian/Ubuntu以外的發行版以外,Fedora版本也將提供支持,SELinux和AppArmor支持、sudoedit實現等等。

寫在最后:Linux面臨的安全債

Linux現在無處不在,但并不意味著萬事大吉。

在Lorenc 看來,開發 “內存安全版” Linux 系統意義重大,目的在于提供一個更安全的平臺來保護嚴重依賴 Linux 來部署應用程序的軟件供應鏈,今天在非內存安全平臺上開發應用程序是不負責任的。

“sudo utility是安全關鍵工具的完美示例,它既普遍應用又未被充分重視。對此類工具的安全性改進將對整個行業產生巨大影響。構建第一個 sudo-rs 版本的工作通過采用 Rust 等內存安全語言,在消除潛在安全問題方面邁出了一大步。這對于維護和維護 Wolfi 作為想要解決大多數現代供應鏈威脅的開發人員的默認安全基礎至關重要。” 這位ChainGuard 創始人非常看好sudo-rs。

與此同時,絕大多數安全漏洞都可以追溯到涉及應用程序如何訪問內存的問題。然后,網絡罪犯利用這些漏洞發起攻擊,例如,利用緩沖區溢出來訪問數據等等。

而包括Linux之父在內的維護者們,也已經開始接受 Rust 作為 C 的替代品,來消除 Linux 內核中的這些類型的漏洞。

雖然,這些遺留代碼數以萬億計,現在看起來是一項難以完成的艱巨任務,但正如同Linus在去年的開源峰會上所做的那樣:在聲稱在6.1版本將Rust合并到主線上的同時,提前給各位打個預防針:

“以防此事搞砸了我又發脾氣,先給大家道個歉!”

-

Linux

+關注

關注

87文章

11319瀏覽量

209830 -

操作系統

+關注

關注

37文章

6847瀏覽量

123424 -

Rust

+關注

關注

1文章

229瀏覽量

6619

原文標題:首個 Rust 版 sudo 發布!

文章出處:【微信號:LinuxHub,微信公眾號:Linux愛好者】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

如何用Rust編寫一個ChatGPT桌面應用(保姆級教程)

未來嵌入式系統的黃金搭檔 MCX N947遇上Rust

Vector和HighTec推出基于Rust和AUTOSAR Classic實現安全應用的解決方案

在Aurix Tc375Lk上使用Rust編程語言可以嗎?

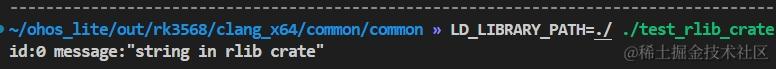

鴻蒙OpenHarmony開發板解析:【Rust模塊配置規則和指導】

微軟正式發布適用于Windows的Sudo

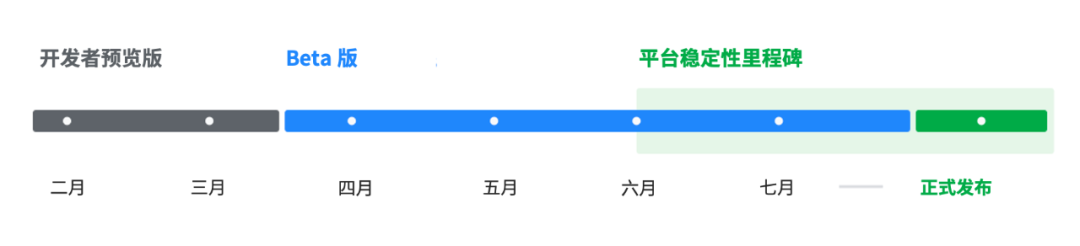

[鴻蒙]OpenHarmony4.0的Rust開發

![[鴻蒙]OpenHarmony4.0的<b class='flag-5'>Rust</b>開發](https://file1.elecfans.com/web2/M00/C1/DB/wKgaomXbKX-AAe6rAADEW5Pyw8c913.png)

首個Rust版sudo發布!

首個Rust版sudo發布!

評論