ntopng為人所知的“身份”是被動流量監(jiān)控。然而,如今的ntopng6.0也進(jìn)化出主動監(jiān)控功能來,漏洞掃描功能便是其中一個。那么漏洞掃描功能是什么?其獨特之處是什么?用戶該如何使用?

新的漏洞掃描和CVE支持,可以實施漏洞報告,也可以掃描主機(jī)、端口并查找CVE,ntopng的獨特之處在于將流量分析與漏洞評估合二為一。這意味著可以根據(jù)實際流量定位CVE(即如果沒有人訪問服務(wù),嚴(yán)重漏洞就不會有太大問題),或發(fā)現(xiàn)流量中從未使用過的開放主機(jī)端口。那么,用戶該如何使用呢?

一、網(wǎng)絡(luò)漏洞掃描儀是什么

ntopng最初是作為被動流量監(jiān)控工具設(shè)計的。多年來,ntopng增加了網(wǎng)絡(luò)發(fā)現(xiàn)、SNMP等主動監(jiān)控功能,現(xiàn)在又增加了漏洞掃描功能。 網(wǎng)絡(luò)漏洞掃描儀是一種工具,旨在通過執(zhí)行主動服務(wù)掃描,識別網(wǎng)絡(luò)服務(wù)(如網(wǎng)絡(luò)或SSH服務(wù)器)中的漏洞(通常稱為CVE)。

在ntopng中,我們決定用主動掃描來補(bǔ)充被動流量,有以下三個原因:

找出漏洞,幫助網(wǎng)絡(luò)和安全管理員實施健康的網(wǎng)絡(luò)。

將被動流量分析與主動流量分析相結(jié)合是ntopng的獨特之處。這樣,我們就能識別:

不使用的主動網(wǎng)絡(luò)服務(wù),因此可以將其安全關(guān)閉。

漏洞的嚴(yán)重程度:幾乎沒有流量交換的高危服務(wù)比漏洞不嚴(yán)重的常用服務(wù)問題要小。

隱藏服務(wù),即我們觀察到流量但掃描儀無法看到(即端口已關(guān)閉)的服務(wù)。

識別不發(fā)送/接收有意義流量(即除ARP或組播以外的流量)且(可能)代表閑置資產(chǎn)的活動主機(jī)(進(jìn)行掃描)。在可能的情況下,需要關(guān)閉這些主機(jī),因為它們未被使用,而且可能未被管理,會給整個網(wǎng)絡(luò)帶來安全問題。

二、如何使用漏洞掃描器

ntopng漏洞掃描設(shè)計為開放式、模塊化的,這樣我們就可以添加新的組件到掃描引擎中。目前它具有以下模塊:

TCP和UDP端口掃描

CVE和漏洞

迄今為止,上述所有模塊均基于nmap并針對Vulscan上的漏洞:ntopng圍繞工具實現(xiàn)了GUI,將掃描輸出與ntopng 流量分析進(jìn)行匹配,并使用ntopng標(biāo)準(zhǔn)機(jī)制發(fā)送警報。

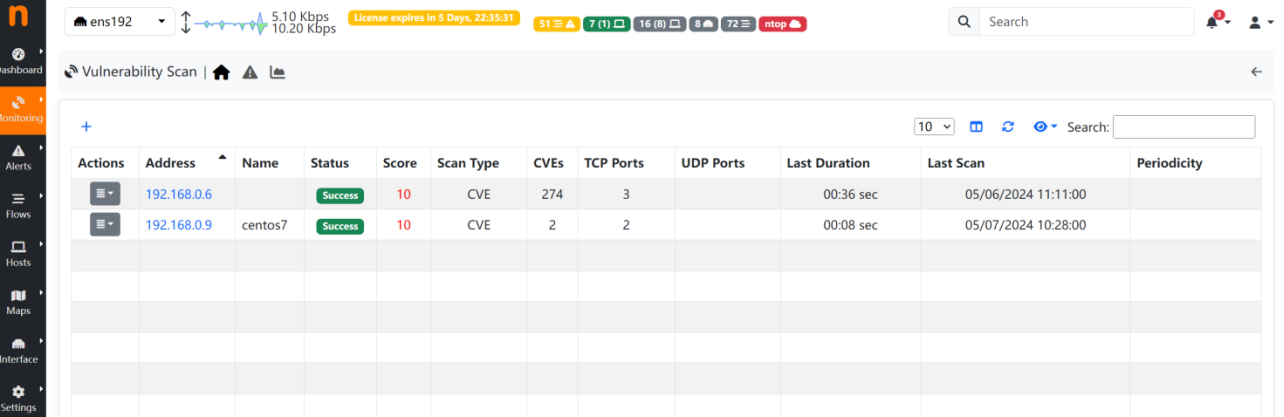

1、訪問漏洞掃描模塊

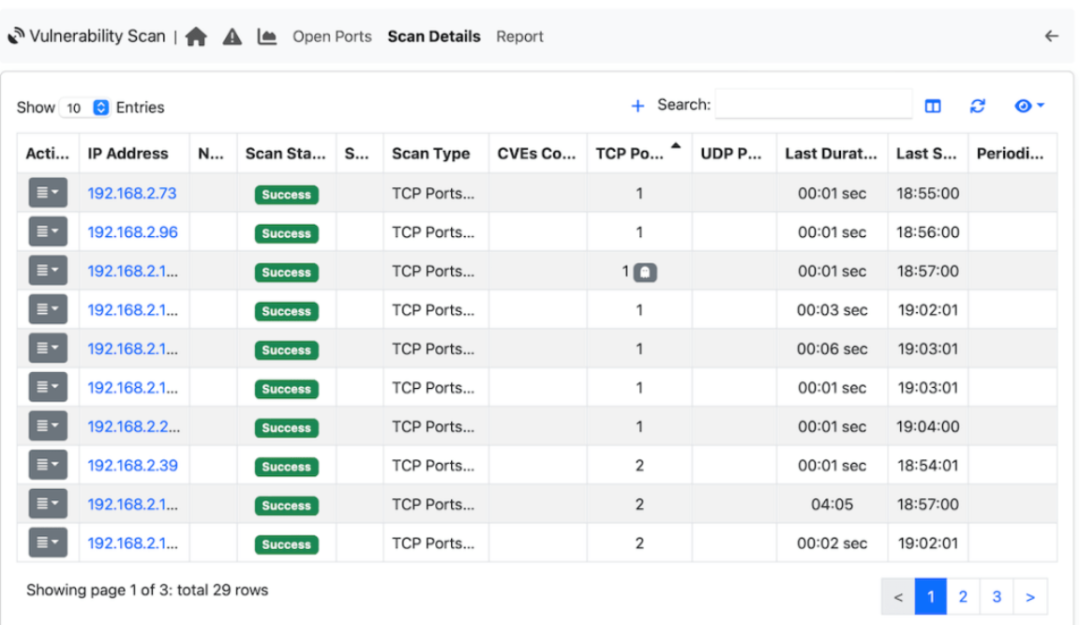

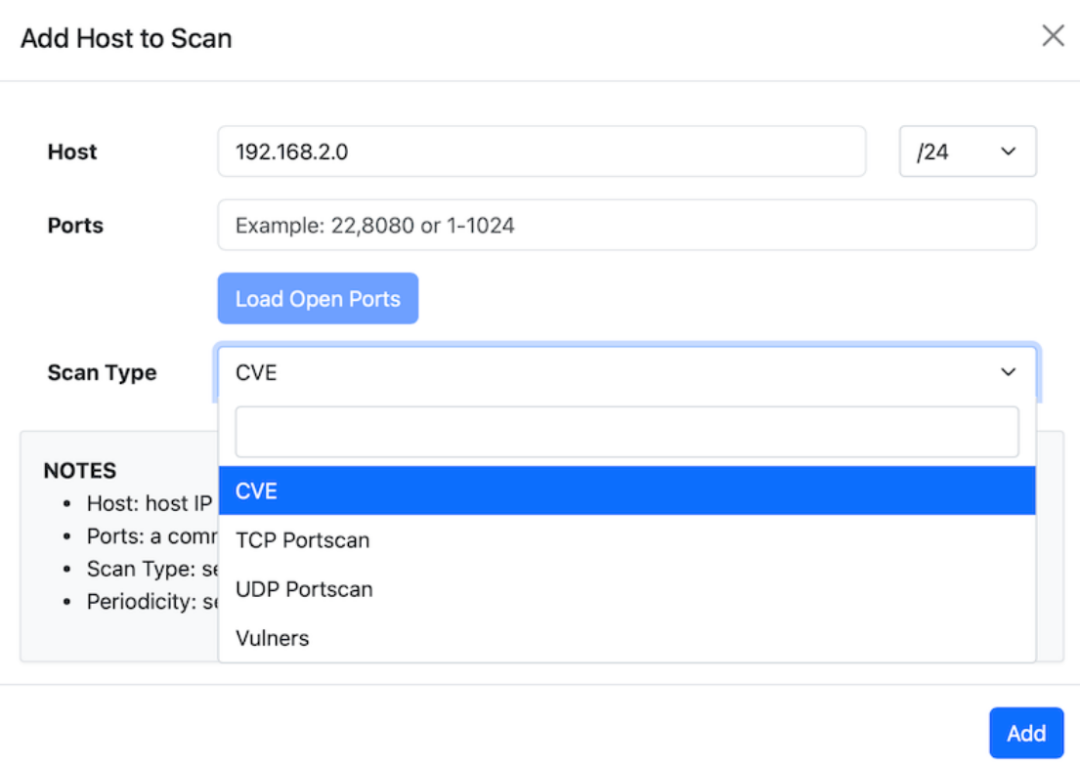

可以從“監(jiān)控”下的左側(cè)邊欄訪問漏洞掃描模塊。第一步添加可掃描的主機(jī)(或一組主機(jī)):您可以定義掃描類型、要掃描的端口(如果端口字段為空則為所有端口,或一組指定端口)、主機(jī)或要掃描的網(wǎng)絡(luò),以及掃描周期(一次或定期ntopng每天或每周執(zhí)行的掃描)。

2、并發(fā)掃描數(shù)量

默認(rèn)情況下,ntopng最多執(zhí)行4個并發(fā)掃描,可以根據(jù)用戶需求在首選項中進(jìn)行修改(最小1個,最大16個)。

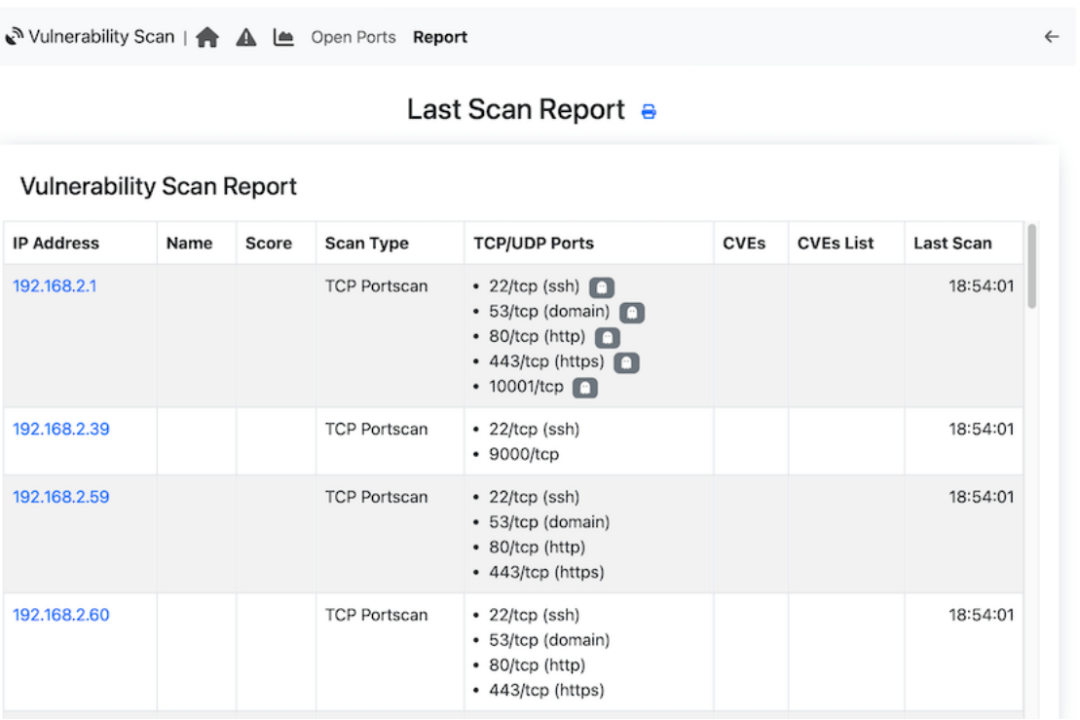

3、獲得掃結(jié)果摘要

單擊報告頁面,可以獲得掃描結(jié)果的摘要,可以打印或通過電子郵件發(fā)送。如果在ntopng監(jiān)控的流量中未觀察到掃描的端口,則端口旁邊會出現(xiàn)一個幽靈圖標(biāo)。

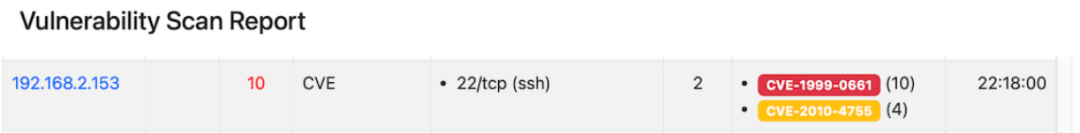

如果發(fā)現(xiàn)了 CVE 掃描,則會根據(jù)其嚴(yán)重程度(用圓括號報告)列出,數(shù)字最高為 10。

4、點擊CVE徽章,頁面將被重定向到詳細(xì)描述CVE的漏洞數(shù)據(jù)庫。

虹科通過創(chuàng)新幫助客戶成功,是您優(yōu)選的解決方案合作伙伴。虹科艾特保IT憑借深厚的行業(yè)經(jīng)驗和技術(shù)積累,近幾年來與世界行業(yè)內(nèi)頂級供應(yīng)商Morphisec,DataLocker,Lepide,SecurityScorecard,veracode,Mend,Onekey,Allegro,Profitap,Apposite等建立了緊密的合作關(guān)系,提供包括網(wǎng)絡(luò)全流量監(jiān)控,數(shù)據(jù)安全,終端安全(動態(tài)防御),網(wǎng)絡(luò)安全評級,網(wǎng)絡(luò)仿真,軟固件安全分析等行業(yè)領(lǐng)先解決方案。讓網(wǎng)絡(luò)安全更簡單!

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3159瀏覽量

59766 -

流量

+關(guān)注

關(guān)注

0文章

245瀏覽量

23895 -

流量分析

+關(guān)注

關(guān)注

0文章

7瀏覽量

5695

發(fā)布評論請先 登錄

相關(guān)推薦

在電氣安裝中通過負(fù)載箱實現(xiàn)最大效率和安全性

如何配置 VLAN 以提高網(wǎng)絡(luò)安全

常見的網(wǎng)絡(luò)硬件設(shè)備有哪些?國產(chǎn)網(wǎng)絡(luò)安全主板提供穩(wěn)定的硬件支持

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描的主要功能是什么

網(wǎng)絡(luò)安全技術(shù)商CrowdStrike與英偉達(dá)合作

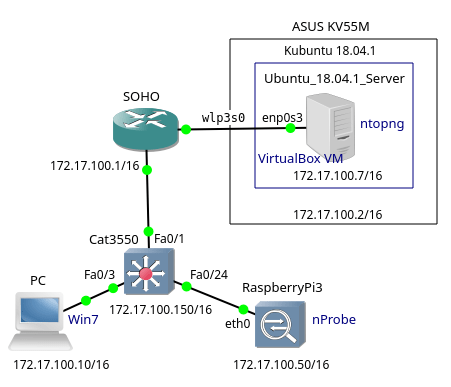

艾體寶干貨 | 教程:使用ntopng和nProbe監(jiān)控網(wǎng)絡(luò)流量

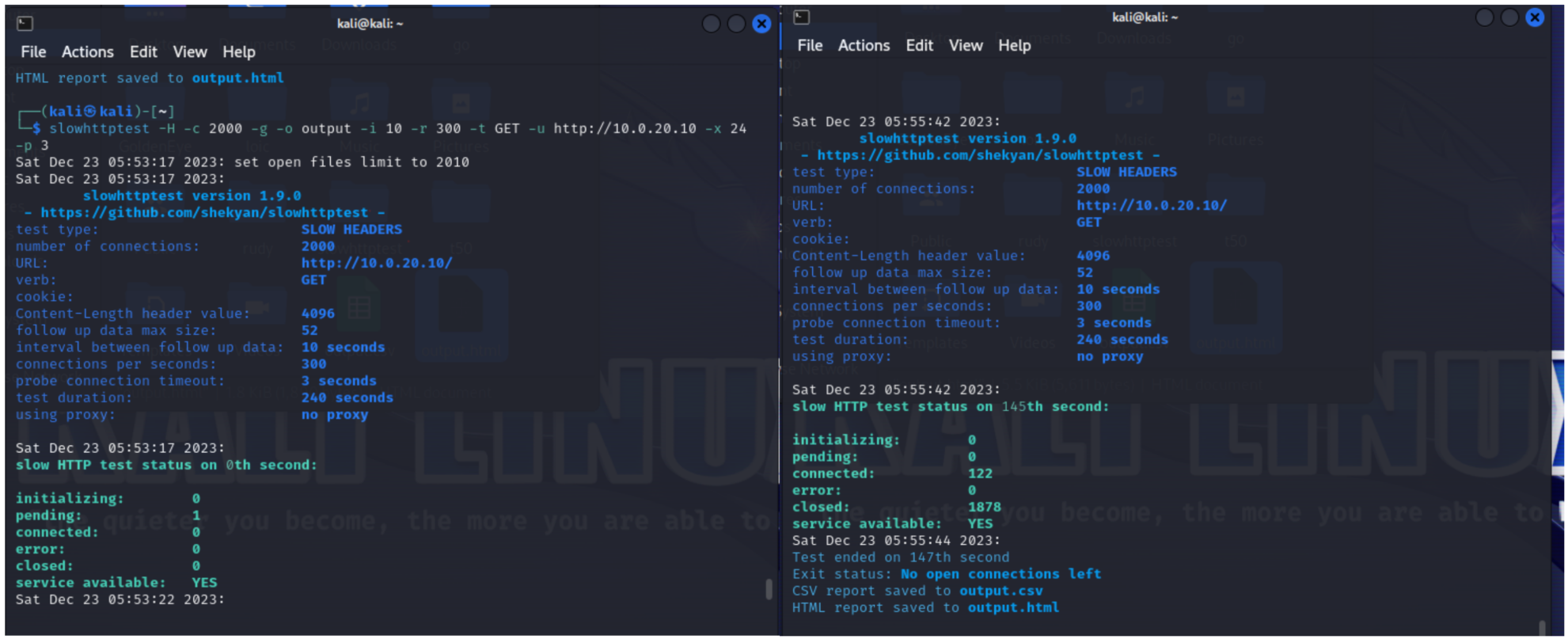

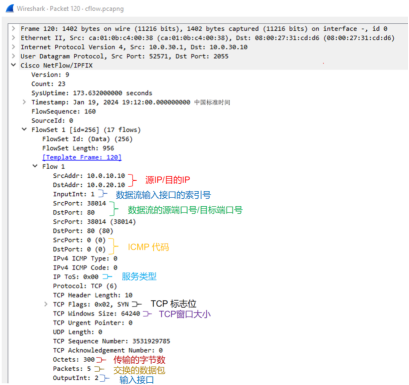

【虹科干貨】長文預(yù)警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

虹科干貨 | 長文預(yù)警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

“新一代”漏洞掃描管理系統(tǒng):網(wǎng)絡(luò)安全風(fēng)險管理利器

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

ntopng如何將漏洞掃描與流量監(jiān)控相結(jié)合,以提高網(wǎng)絡(luò)安全性

ntopng如何將漏洞掃描與流量監(jiān)控相結(jié)合,以提高網(wǎng)絡(luò)安全性

評論