作者 |林海文 上海控安可信軟件創(chuàng)新研究院汽車網(wǎng)絡(luò)安全組版塊 |鑒源論壇 · 觀模社群 |添加微信號(hào)“TICPShanghai”加入“上海控安51fusa安全社區(qū)”

信息收集在滲透測(cè)試過程中是最重要的一環(huán),“淺談web滲透之信息收集”將通過上下兩篇,對(duì)信息收集、滲透攻擊兩塊進(jìn)行探討,分享目前國(guó)內(nèi)外常用的信息收集工具。本篇重點(diǎn)討論Whois查詢與域名信息收集。

01

概 要

1.1 滲透測(cè)試目的

通過滲透測(cè)試的方式,模擬黑客的攻擊思路與技術(shù)手段,達(dá)到從攻擊者角度,發(fā)現(xiàn)平臺(tái)存在的安全隱患;深度挖掘滲透測(cè)試范圍內(nèi)應(yīng)用系統(tǒng)各個(gè)層面(應(yīng)用層、網(wǎng)絡(luò)層、系統(tǒng)層)的安全漏洞;檢驗(yàn)當(dāng)前安全控制措施的有效性,針對(duì)發(fā)現(xiàn)的安全風(fēng)險(xiǎn)及時(shí)進(jìn)行整改,增強(qiáng)系統(tǒng)自身防御能力,提升安全保障體系的整體健壯性。滲透測(cè)試作為獨(dú)立的安全技術(shù)服務(wù),其主要目的就在于驗(yàn)證平臺(tái)系統(tǒng)的技術(shù)安全性,通過滲透測(cè)試,可在技術(shù)層面定性的分析系統(tǒng)的安全性。

1.2 常見參考標(biāo)準(zhǔn)

| 序號(hào) | 文檔名稱 |

| 1 | 《OWASP Testing Guide》 |

| 2 | 《PTES Penetration Testing Execution Standard》 |

| 3 | 《Open Source Security Testing Methodology Manual》 |

| 4 | 《National Institute of Standards and Technology》 |

1.3 滲透測(cè)試流程

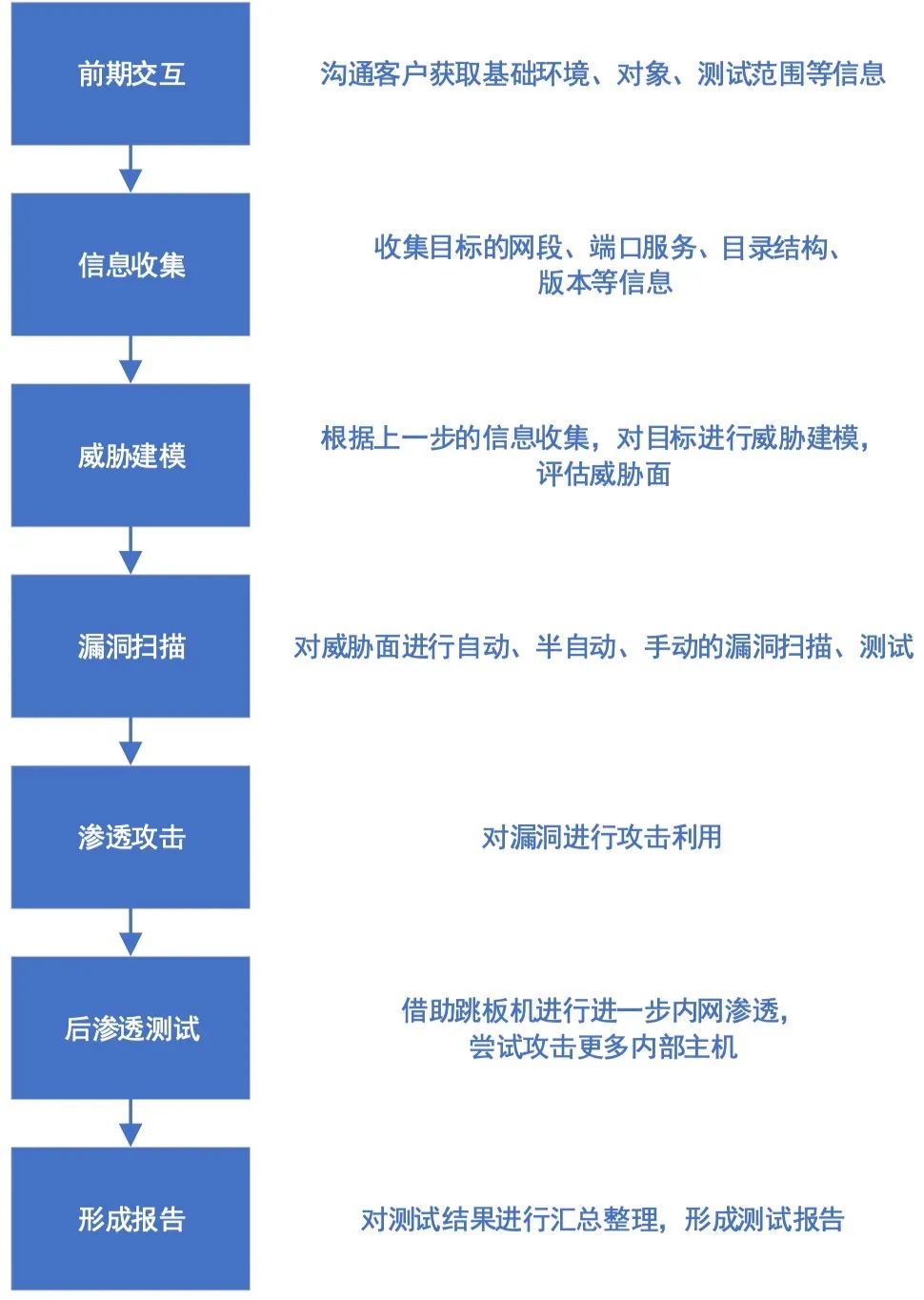

滲透測(cè)試流程總體分為7大部分,分別為前期交互、信息收集、威脅建模、漏洞掃描、滲透攻擊、后滲透測(cè)試、形成報(bào)告。本文主要針對(duì)信息收集、滲透攻擊兩塊進(jìn)行講解,這也是滲透測(cè)試中最為核心的兩大塊。

總流程如圖所示:

圖1 滲透測(cè)試總流程

02

信息收集

2.1 信息搜集與分析

根據(jù)平臺(tái)委托范圍和時(shí)間,對(duì)目標(biāo)系統(tǒng)進(jìn)行信息搜集與分析,信息搜集是每一步滲透攻擊的前提,通過信息搜集可以有針對(duì)性地制定模擬攻擊測(cè)試計(jì)劃,提高模擬攻擊的成功率,同時(shí)可以有效的降低攻擊測(cè)試對(duì)系統(tǒng)正常運(yùn)行造成的不利影響。信息搜集的目標(biāo)是得到主機(jī)存活情況、DNS名、IP地址、網(wǎng)絡(luò)鏈路,網(wǎng)絡(luò)拓?fù)湫畔ⅰ?a target="_blank">操作系統(tǒng)指紋、應(yīng)用類型、賬號(hào)情況、系統(tǒng)配置等有價(jià)值的信息,為更深層次的滲透測(cè)試提供資料。同時(shí)通過對(duì)目標(biāo)地址進(jìn)行漏洞掃描,鑒定其操作系統(tǒng),確定其所開放的TCP/UDP端口及服務(wù)的數(shù)量和類型,這是所有滲透測(cè)試的基礎(chǔ)。通過對(duì)某某網(wǎng)絡(luò)信息收集分析,可以相應(yīng)地、有針對(duì)性地制定模擬黑客入侵攻擊的計(jì)劃,以提高入侵的成功率、減小暴露或被發(fā)現(xiàn)的幾率。信息收集的方法包括主機(jī)網(wǎng)絡(luò)掃描、操作類型判別、應(yīng)用判別、賬號(hào)掃描、配置判別等等。主要方式有兩種,主動(dòng)和被動(dòng)。

2.2 收集什么信息

· Whois

· 域名信息收集

· 端口探測(cè)

· 旁站、C段

· 目錄掃描、敏感信息泄露

· 指紋識(shí)別、架構(gòu)探測(cè)

2.2.1 Whois

Whois是用來查詢互聯(lián)網(wǎng)中域名的IP以及所有者等信息的傳輸協(xié)議。可以獲取關(guān)鍵注冊(cè)人的信息,包括注冊(cè)商、所有者、郵箱、聯(lián)系電話、域名狀態(tài)、域名注冊(cè)時(shí)間、域名到期時(shí)間、DNS服務(wù)器等。

? 常用工具

a. 站長(zhǎng)之家:

http://whois.chinaz.com/

b. 國(guó)外的who.is:

https://who.is/

c. 愛站:https://whois.aizhan.com/

d. 微步:

https://x.threatbook.cn/

e. 全球WHOIS查詢:

https://www.whois365.com/cn/

f. VirusTotal:

https://www.virustotal.com/gui/home/upload

g. 阿里云:

https://whois.aliyun.com/

2.2.2 域名信息收集

子域名:域名按照層級(jí)可以分為頂級(jí)域、主域名、子域名等。例如.com是頂級(jí)域,主域名是ticpsh.com,子域名則是在主域名的前面添加自定義名稱,例如像www.ticpsh.com 、mail.ticpsh.comt這一類都可統(tǒng)稱為子域名。一/二/三級(jí)域名:以www.ticpsh.com為例,.com為頂級(jí)域名/一級(jí)域名,ticpsh.com為二級(jí)域名,www.ticpsh.com為三級(jí)域名。那回到本篇主題,搜集子域名的目的是什么?眾所周知,一個(gè)網(wǎng)站的主站通常更安全,而一些不常用或新上線的子站安全性往往較差,可能成為系統(tǒng)的弱點(diǎn)。因此子域名可以用來擴(kuò)大攻擊的范圍,同一個(gè)域名下的二級(jí)域名都屬于相同資產(chǎn),一般而言都有一定的聯(lián)系。所以在滲透過程中,收集子域名可以發(fā)現(xiàn)更多測(cè)試范圍內(nèi)的資產(chǎn)來增加發(fā)現(xiàn)漏洞的機(jī)率。

下面列舉常見的四大搜集方法及對(duì)應(yīng)的工具:

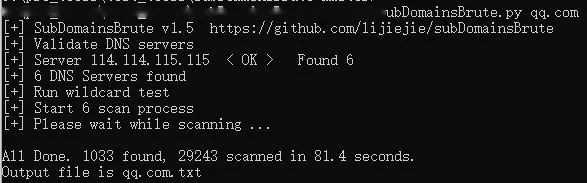

? 采用檢測(cè)工具a. 高并發(fā)的DNS暴力枚舉工具:

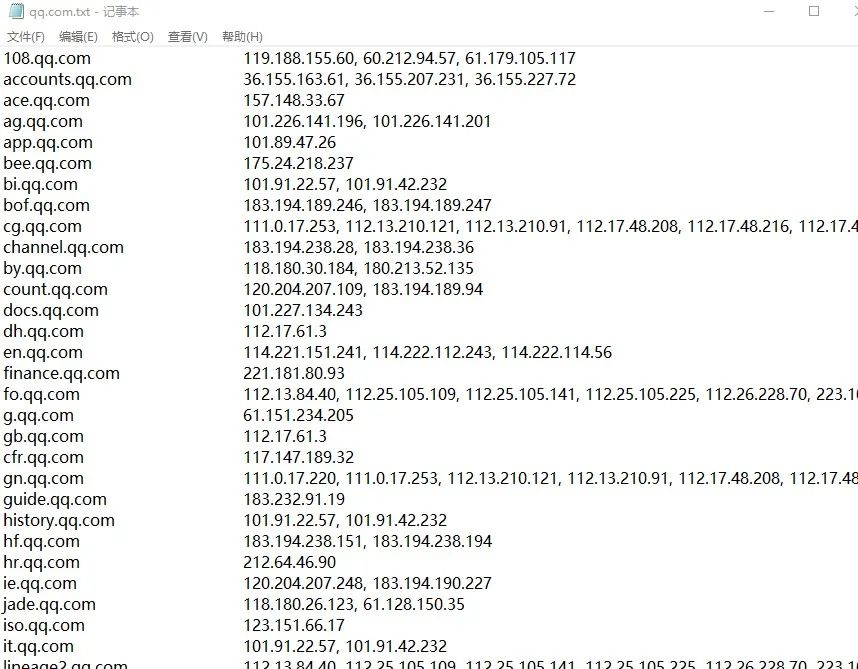

subDomainsBruteSub掃描方法:

掃描結(jié)果:

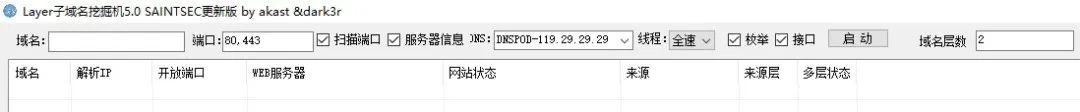

b. 子域名挖掘機(jī):

layer.exe

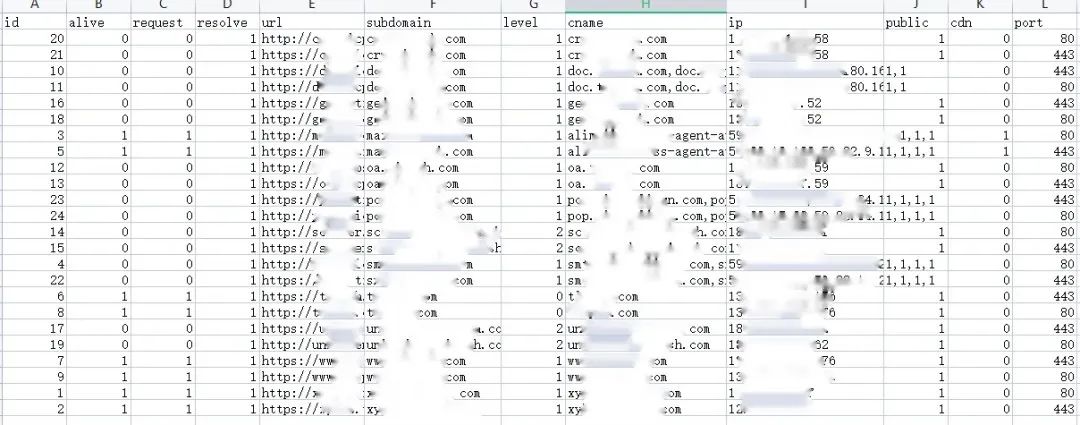

c. 收集能力強(qiáng)大的開源子域收集工具:

OneForAll

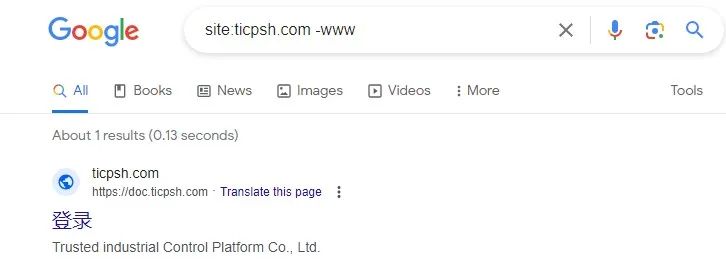

? 采用搜索引擎

利用Google、Bing 、shodan和百度這樣的搜索引擎進(jìn)行搜索查詢,例如:

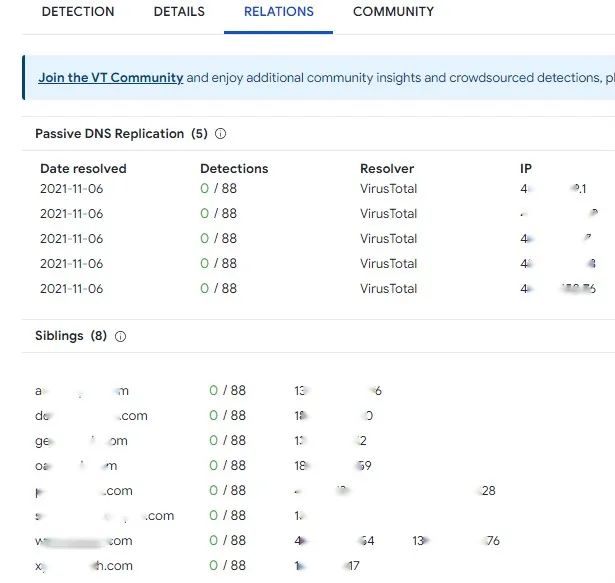

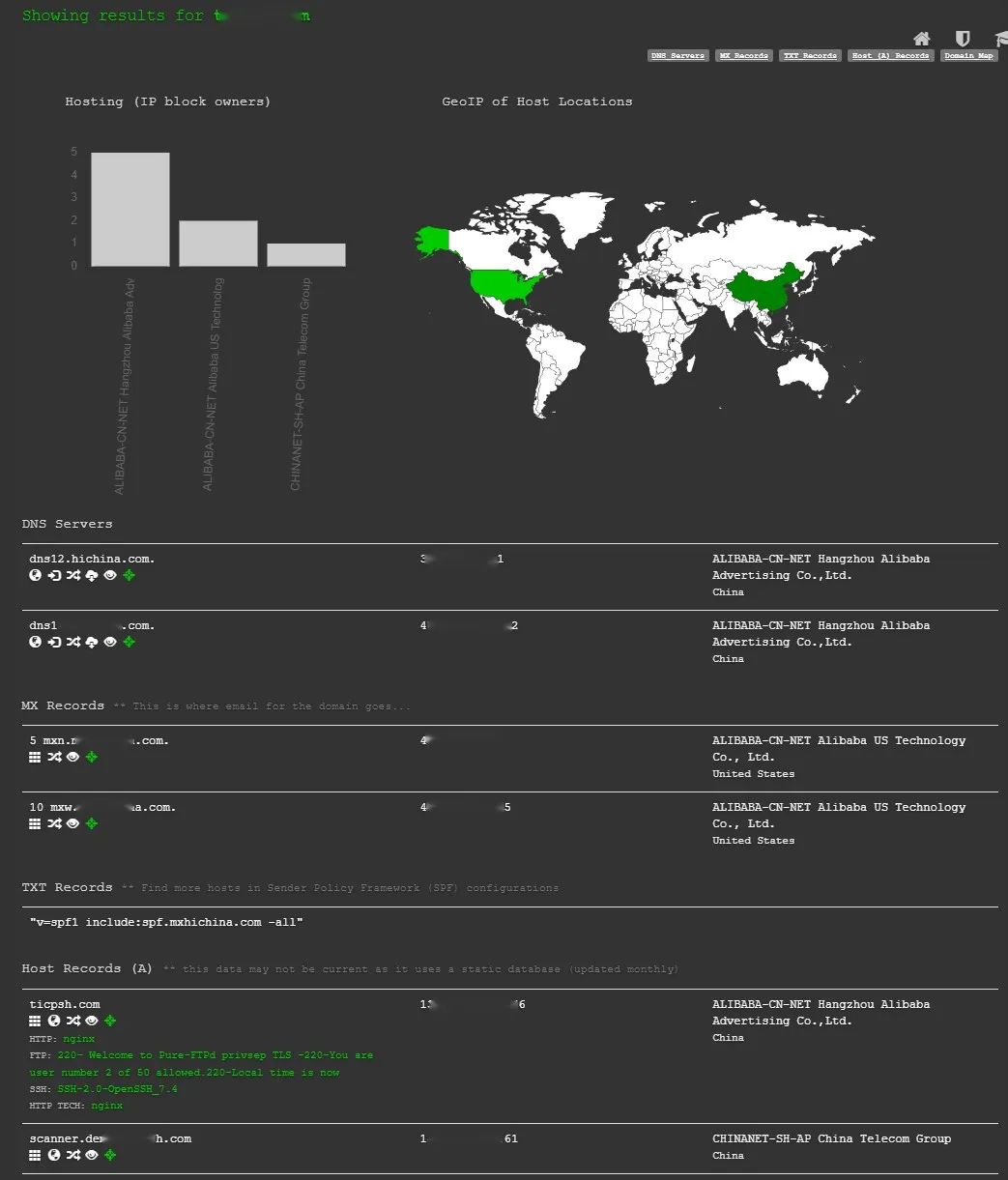

? 采用三方聚合平臺(tái)應(yīng)用a. VirusTotal:

https://www.virustotal.com/#/home/search

https://dnsdumpster.com/

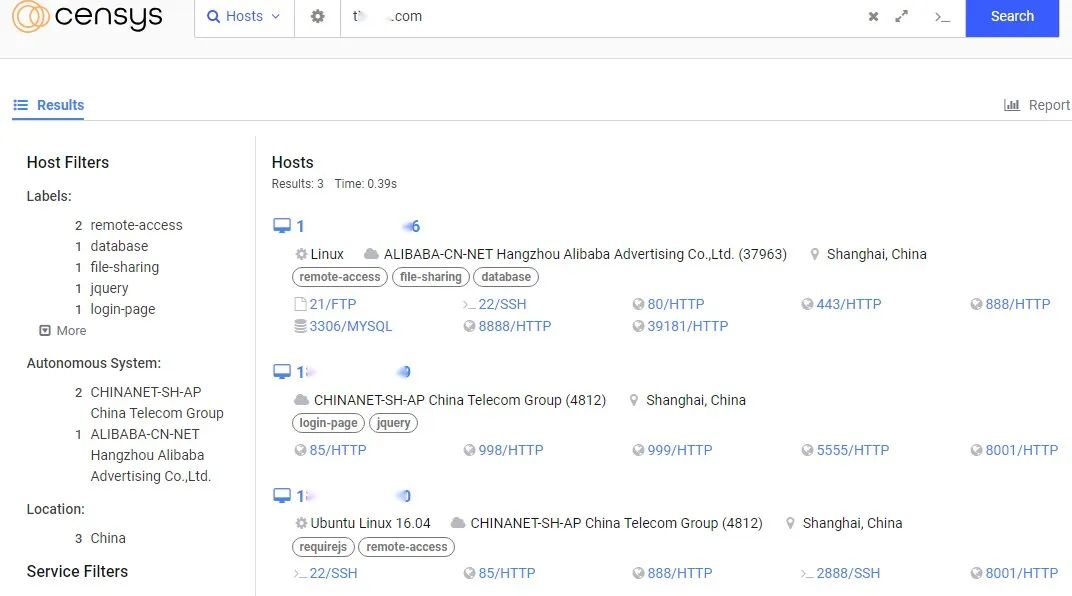

? 查詢SSL證書

域名、子域名和郵件地址常常也會(huì)包含在SSL/TLS證書內(nèi),因此也可通過證書查詢的方式獲取到需要的信息。

a.

https://crt.sh/

b.

https://censys.io/

c.

http://z.zcjun.com/

進(jìn)階利用

email:郵箱命名規(guī)則、公司是否具有郵箱默認(rèn)密碼(這個(gè)可以采取社工

員工號(hào):很多oa、um、sso系統(tǒng)都是采用員工號(hào)登錄,知道員工號(hào)的規(guī)則嘗試進(jìn)行撞庫(kù)

商家信息:如果是一些具有商家系統(tǒng)的,能收集到一些商家賬戶

敏感目錄:網(wǎng)站后臺(tái)目錄/一些登錄地址/一些接口目錄

敏感文件:比如數(shù)據(jù)庫(kù)配置文件、網(wǎng)站源碼啊、數(shù)據(jù)庫(kù)備份文件等

中華人民共和國(guó)網(wǎng)絡(luò)安全法

第二十七條

任何個(gè)人和組織不得從事非法侵入他人網(wǎng)絡(luò)、干擾他人網(wǎng)絡(luò)正常功能、竊取網(wǎng)絡(luò)數(shù)據(jù)等危害網(wǎng)絡(luò)安全的活動(dòng):不得提供專門用于從事侵入網(wǎng)絡(luò)、干擾網(wǎng)絡(luò)正常功能及防護(hù)措施、竊取網(wǎng)絡(luò)數(shù)據(jù)等危害網(wǎng)絡(luò)安全活動(dòng)的程序、工具,明知他人從事危害網(wǎng)絡(luò)安全的活動(dòng)的,不得為其提供技術(shù)支持、廣告推廣、支付結(jié)算等幫助。

聲明:本文章所分享內(nèi)容僅用于網(wǎng)安愛好者之間的技術(shù)討論,禁止用于違法途徑,所有滲透都需獲取授權(quán)!否則需自行承擔(dān),本文章及原作者不承擔(dān)相應(yīng)的后果。

審核編輯 黃宇

-

Web

+關(guān)注

關(guān)注

2文章

1265瀏覽量

69530 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3176瀏覽量

59921

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

TP700無紙記錄儀在反滲透設(shè)備系統(tǒng)中的卓越應(yīng)用

什么是滲透作用_金屬封裝又是如何發(fā)生滲透

nginx隱藏版本號(hào)與WEB服務(wù)器信息

華納云:java web和java有什么區(qū)別java web和java有什么區(qū)別

鴻蒙原生應(yīng)用元服務(wù)開發(fā)WEB-Cookie管理

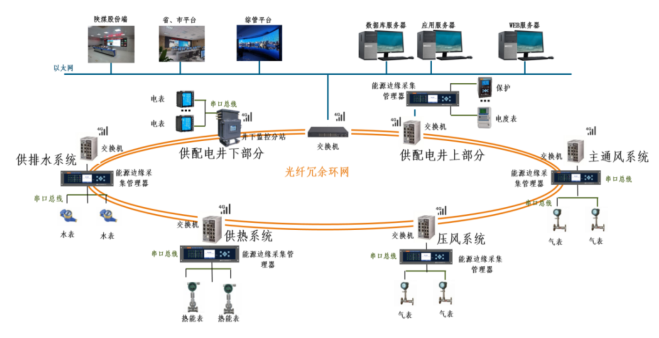

淺談煤礦企業(yè)能耗在線監(jiān)測(cè)系統(tǒng)的設(shè)計(jì)與應(yīng)用

邊緣Web智能網(wǎng)關(guān)是什么?邊緣Web智能網(wǎng)關(guān)的功能

【米爾-全志T113-i開發(fā)板試用】5、編寫系統(tǒng)信息顯示的Web頁(yè)面組件

【米爾-全志T113-i開發(fā)板試用】4、使用Gin框架搭建簡(jiǎn)易的web server和提供設(shè)備信息獲取接口

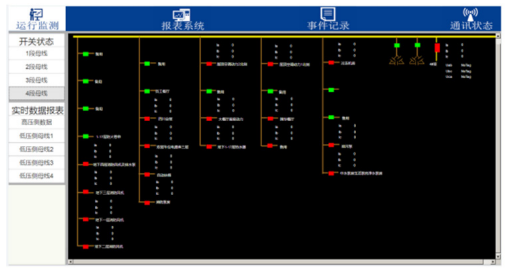

淺談基于Web的配電室監(jiān)控報(bào)警系統(tǒng)的設(shè)計(jì)與實(shí)現(xiàn)

淺談Web滲透之信息收集(上)

淺談Web滲透之信息收集(上)

評(píng)論