在當今數字化時代,網絡安全已成為企業運營中不可忽視的重要一環。隨著技術的不斷發展,黑客攻擊手段也在不斷升級,其中0day漏洞的利用更是讓企業防不勝防。0day漏洞是指在廠商尚未發布補丁修復的情況下,黑客已經發現并利用的安全漏洞。這類漏洞的危害極大,往往會給企業帶來嚴重的安全威脅和經濟損失。

近日,OpenSSH曝出了一起嚴重的0day漏洞,引起了全球范圍內的廣泛關注。OpenSSH作為一種廣泛使用的遠程登錄工具,其安全性直接關系到大量服務器和網絡設備的安全。因此,這一漏洞的出現,不僅讓各大企業紛紛加強自身的安全防護,也讓我們再次意識到企業應急響應機制的重要性。

在本文中,我們將以此次CVE-2024-6387 OpenSSH Server 遠程代碼執行漏洞為例,深入探討企業在面對0day漏洞時,應如何迅速、有效地進行應急響應。通過京東云安全運營服務方案和0day漏洞應急方案的介紹,我們希望能夠為其他企業提供一些有價值的參考和借鑒,幫助大家共同提升網絡安全防護能力。

一、CVE-2024-6387 OpenSSH Server 漏洞概述

OpenSSH(Open Secure Shell)是一種用于加密網絡通信的工具,廣泛應用于服務器管理、遠程登錄等場景。其安全性和可靠性使其成為各大企業和組織的首選工具之一。然而,正是由于其廣泛的應用范圍,一旦出現漏洞,影響面將極為廣泛。此次披露的漏洞允許攻擊者通過未認證的OpenSSH實現遠程代碼執行,此漏洞可在基于glibc 的 Linux 系統上遠程利用,其中 syslog() 本身會調用異步信號不安全函數,并以 root 身份執行未經身份驗證的遠程代碼,但OpenBSD不易受影響(因OpenBSD與2001年發明了syslog()的異步信號,使其更加安全)。其影響范圍因CVE-2006-5051 補丁中加入了sigdie()的#ifdef DO_LOG_SAFE_IN_SIGHAND將不安全函數轉為安全的_exit()調用,使得4.4p1(包含)至 8.5p1(不包含)之間版本不受影響,而8.5p1(包含)版本開始拿掉了#ifdef DO_LOG_SAFE_IN_SIGHAND被sigdie()移除,而導致自8.5p1(包含)開始至9.8p1(包含)版本均受此漏洞影響。

二、CVE-2024-6387 OpenSSH Server 應急響應的重要性

面對如此嚴重的安全威脅,企業如何迅速、有效地進行應急響應,避免被攻擊者利用,成為了一個亟待解決的問題。盡管經過深入跟進該漏洞發現,該漏洞自身利用難度較大,攻擊者需要經過多次嘗試,并繞過系統保護自身保護機制(如ASLR),在特定版本下也需要6-8小時才可獲取到RootShell,但仍存在被利用成功的可能,且在高強度對抗的實網對抗場景下,此漏洞的出現,引發了全球范圍內的高度關注和緊急應對。

應急響應是企業安全運營的核心環節,其重要性不僅體現在事件發生后的快速修復和損失控制,更在于預防和及時檢測潛在威脅,確保業務連續性和數據安全。一個高效的應急響應機制能夠迅速動員多跨部門/團隊,通過完善的溝通和協調,快速制定和實施應對策略,從而將安全事件的影響降至最低。此外,持續的培訓和紅藍對抗演練也能夠提升應急響應團隊的應對能力,而事后分析和技術更新則不斷優化應急響應流程,增強企業整體的安全防御能力。透明的外部溝通和積極的社會責任實踐,不僅提升了客戶和市場的信任度,也增強了企業的市場競爭力和聲譽。因此,應急響應不僅是安全事件的補救措施,更是企業長期安全戰略的重要組成部分,確保企業在面對各種安全威脅時,能夠從容應對、快速恢復,保持業務的穩定和持續發展。

三、京東云安全運營最佳實踐

京東云日常面臨多種網絡威脅,我們始終并持續高度重視網絡安全,并建立了一套完善的安全運營服務方案,協助企業解決日常應急響應等問題。該方案包括但不限于以下方面:

1、內外部攻擊面管理

京東云通過部署自研的主機安全、安全運營中心、網絡入侵檢測、威脅掃描等產品除了實現在日常的安全防護外,還通過產品自身采集的安全數據(如服務器版本、軟件包版本、Web中間件版本、Web應用依賴版本等信息)進行深度運營,并實現內部攻擊面測繪,同時由京東安全攻防專家以攻擊視角進行系統的風險評估,借助外部攻擊面管理平臺以發現可能不常被關注到的攻擊面信息(包括但不限于影子資產、小程序、APP、接口文檔、大數據平臺等等)。如下圖所示,當高危服務或0day漏洞被披露時,第一時間實現風險的定位。

攻擊面概覽圖

通過攻擊面管理平臺快速排查企業內外網OpenSSH漏洞影響范圍

2、精準化漏洞情報

傳統漏洞情報推送服務所推的漏洞往往過于注重大而全,針對性較差,導致企業處理漏洞效率極低。京東科技結合通過對接國內外多源主流漏洞情報網站,并結合內外部攻擊面管理平臺的測繪數據,通過安全劇本編排響應系統(SOAR)定制化推送相關聯的漏洞情報(如此次OpenSsh漏洞,影響特定范圍的版本),以更準確、更快速的消除企業安全威脅,解決其0 Day或N day 漏洞的困擾。

3、0day漏洞風險處置閉環跟蹤

通過京東云自研的安全工單系統,實現對應急場景下的0day漏洞風險治理、日常安全運營中的風險、漏洞等等實現完整閉環。

安全事件工單系統

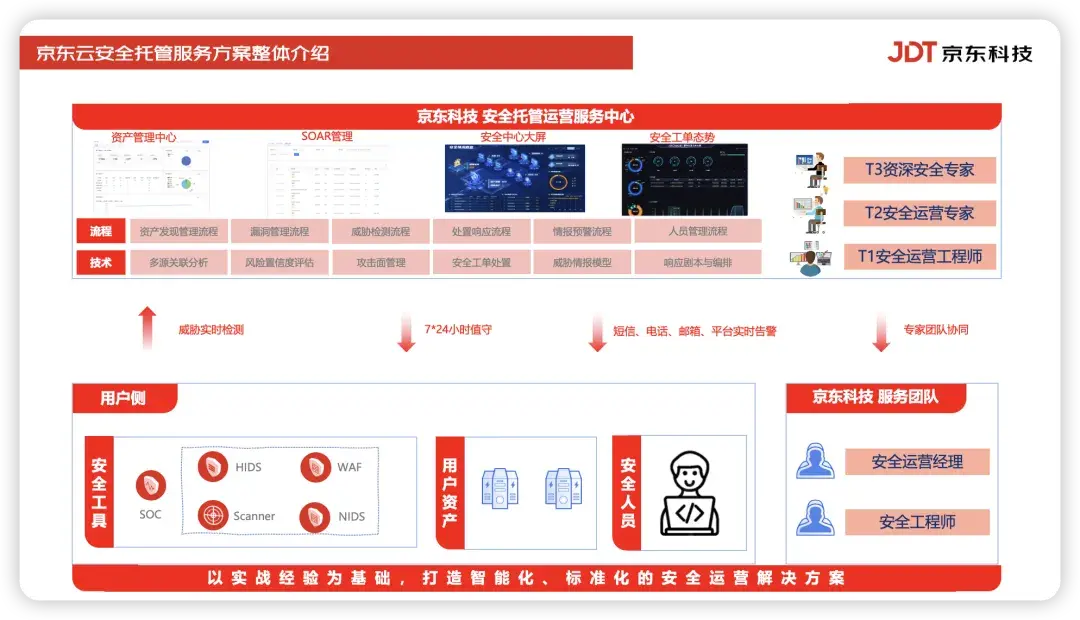

四、京東云安全托管服務(MSS)

隨著演習將至,企業不僅要面臨常態化的外部網絡攻擊,同時也將面對專業攻擊隊伍高強度攻擊下的網絡安全挑戰。為了更好地應對這些挑戰,我們結合自身甲方安全建設與安全運營經驗并總結,輸出面向外部的專業安全托管服務(MSS)以面對客戶日常及重保期間的安全需求。如下圖所示,通過SAAS化+私有化探針部署的模式采集安全數據,經由云端或私有化安全運營中心實現告警的聚合、AI等多種能力實現綜合分析。

除內外部攻擊面管理服務、精準化漏洞情報服務、安全工單系統以外,還包括但不限于:

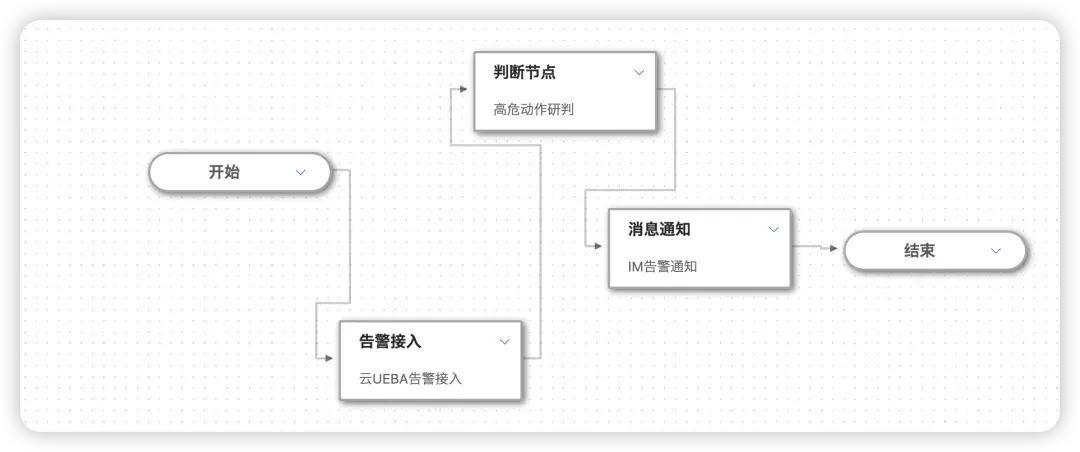

1、多年實戰運營積累的優質SOAR劇本

結合京東云安全運營中心中積累多年的SOAR劇本,實現跨設備告警聚合并結合自身威脅情報數據對高危攻擊IP實現自動封禁,同時對高危安全事件實現告警推送,外連阻斷等等場景。

SOAR劇本

2、跨云平臺、跨不同廠商安全設備的統一接管

通過對接市場主流安全產品能力和功能,目前完成20+主流廠商安全產品告警對接處置,實現第三方安全產品的告警接入與智能分析。

五、關于京東云安全

京東云安全不僅專注于京東云內部安全體系的構建與優化,還憑借京東在電商、物流、金融等多個領域的深厚安全實踐經驗,對外提供全面的安全能力輸出,助力企業數字化轉型過程中的安全保障,目前已服務并保障數百個安全客戶。通過自主研發主機安全、Web應用防火墻、安全運營中心等網絡安全產品,根據企業特定需求,提供個性化的安全咨詢、規劃、實施及運維服務,并由安全服務組及交付人員共同完成安全服務、安全項目交付。

參考鏈接:

https://www.qualys.com/2024/07/01/cve-2024-6387/regresshion.txt

https://github.com/zgzhang/cve-2024-6387-poc

https://stackdiary.com/openssh-race-condition-in-sshd-allows-remote-code-execution/

審核編輯 黃宇

-

Server

+關注

關注

0文章

94瀏覽量

24387 -

京東

+關注

關注

2文章

1012瀏覽量

49011

發布評論請先 登錄

相關推薦

應急指揮車信息化方案,助力提升應急響應能力

微軟Outlook曝高危安全漏洞

AMD與谷歌披露關鍵微碼漏洞

DHCP在企業網的部署及安全防范

應急響應關鍵時,大核桃防爆手機確保信息精確即時傳遞,構筑堅實救援通道

高通警告64款芯片存在“零日漏洞”風險

中海達出席廣東省2024年度應急測繪保障與安全生產演練

祝賀!2024年安全應急裝備應用推廣典型案例名單發布 英卡電子榜上有名

電梯應急處置平臺:守護安全,應急響應再提速 梯云物聯

微軟推出Microsoft Entra 套件 + AI強化的統一安全運營平臺

Git發布新版本 修補五處安全漏洞 包含嚴重遠程代碼執行風險

蘋果修復舊款iPhone和iPad內核零日漏洞

海信打造以應急云腦為核心的新型智慧應急體系 全面推進韌性安全城市建設

評論