3月11日訊 加密貨幣采礦類惡意軟件正快速演進(jìn),目前已經(jīng)出現(xiàn)新的攻擊手段,能夠從受感染計(jì)算機(jī)當(dāng)中清除同其競(jìng)爭(zhēng)資源的其它采礦代碼。

這款“非同一般”的采礦工具由SNS互聯(lián)網(wǎng)風(fēng)暴中心處理人員澤維爾·墨滕斯首先發(fā)現(xiàn)。墨滕斯在2017年3月4日發(fā)現(xiàn)了一套PowerShell腳本,并注意到其會(huì)關(guān)閉目標(biāo)設(shè)備上任何其它瘋狂攫取CPU資源的進(jìn)程。他寫道,“這是一場(chǎng)針對(duì)CPU周期的爭(zhēng)奪戰(zhàn)!”

在攻擊之前,該腳本會(huì)檢查目標(biāo)設(shè)備屬于32位抑或64位系統(tǒng),并據(jù)此下載已被 VirusTotal 判明為 hpdriver.exe 或 hpw64 的已知文件(二者會(huì)將自身偽裝為某種惠普驅(qū)動(dòng)程序)。

一旦成功安裝,攻擊活動(dòng)會(huì)列出當(dāng)前正在運(yùn)行的所有進(jìn)程并根據(jù)自身需求關(guān)閉其中特定進(jìn)程。墨滕斯指出,除了普通的 Windows 操作系統(tǒng)之外,這份進(jìn)程列表當(dāng)中還包含大量與密碼生成器相關(guān)的信息,以下列出部分相關(guān)內(nèi)容:

Silence;

Carbon;

xmrig32;

nscpucnminer64;

cpuminer;

xmr86;

xmrig;

xmr。

墨滕斯寫道,這套腳本還會(huì)檢查與各類安全工具相關(guān)的進(jìn)程。

在參考ESET公司米甲·馬利克發(fā)布的推文之后,墨滕斯還撰寫了另一篇相關(guān)文章,,其中涉及采礦工具感染 Linux 服務(wù)器的相關(guān)細(xì)節(jié):

向authorized_keys當(dāng)中添加公鑰。

運(yùn)行加密貨幣采礦工具。

生成IP范圍,使用masscan。

a) 利用“永恒之藍(lán)”漏洞以入侵Windows主機(jī),而后通過下載一個(gè)PE文件獲取其惡意payload。

b) 通過Redis入侵Linux主機(jī),并經(jīng)由pic.twitter.com/IvWzU1jBqy自行獲取惡意payload。

這是一套 bash 腳本,用于將采礦程序推送至Linux設(shè)備當(dāng)中,同時(shí)掃描互聯(lián)網(wǎng)以尋找其它易受美國(guó) NSA“永恒之藍(lán)”安全漏洞影響的其它 Windows 計(jì)算機(jī)。

-

WINDOWS

+關(guān)注

關(guān)注

4文章

3551瀏覽量

88839

原文標(biāo)題:礦工對(duì)礦工:某攻擊腳本會(huì)搜索并摧毀競(jìng)爭(zhēng)性采礦程序

文章出處:【微信號(hào):EAQapp,微信公眾號(hào):E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

南方智能助力采礦用地生態(tài)重建

對(duì)稱加密技術(shù)有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描的主要功能是什么

SDV三大關(guān)鍵應(yīng)用的安全考慮因素

Adobe修復(fù)35項(xiàng)安全漏洞,主要涉及Acrobat和FrameMaker

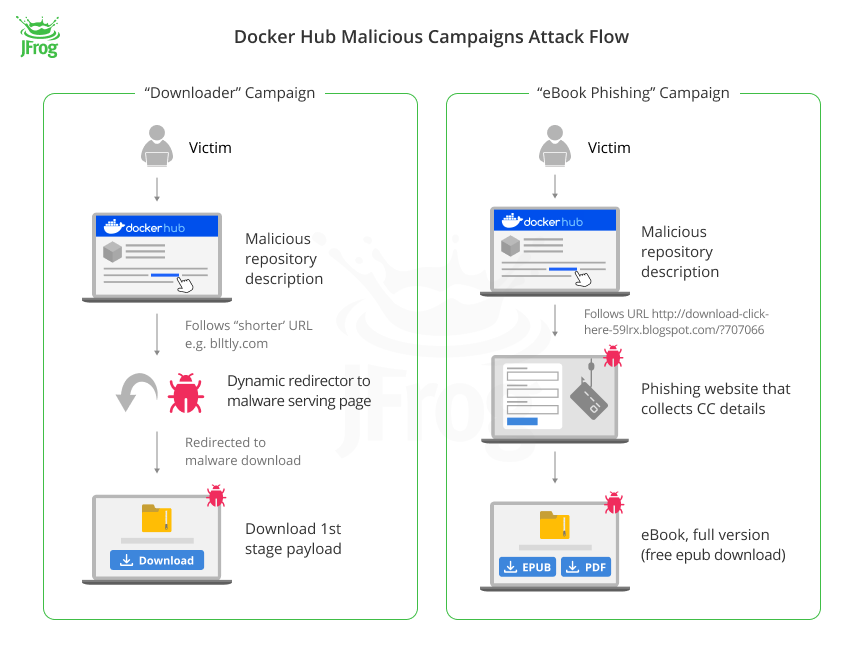

JFrog安全研究表明:Docker Hub遭受協(xié)同攻擊,植入數(shù)百萬惡意存儲(chǔ)庫

PuTTY等工具曝嚴(yán)重安全漏洞:可還原私鑰和偽造簽名

微軟修復(fù)兩個(gè)已被黑客利用攻擊的零日漏洞

邁威通信工業(yè)以太網(wǎng)交換機(jī)通過軟件源代碼安全審定

加密貨幣采礦類惡意軟件正快速演進(jìn)采礦工具受安全漏洞影響

加密貨幣采礦類惡意軟件正快速演進(jìn)采礦工具受安全漏洞影響

評(píng)論