思科每年都會發布網絡安全報告,最新的2018年度網絡安全報告中,介紹了思科研究人員和其合作伙伴根據過去 12 到 18 個月內觀察到的攻擊者行為得出的數據和分析結果。報告圍繞三個主題:

1. 攻擊者將惡意軟件的復雜性和影響力提升到前所未有的程度。

2. 攻擊者越來越善于規避,將云服務和其他用于合法用途的技術變成武器。

3. 攻擊者利用不設防的安全漏洞,其中許多漏洞源于不斷擴展的物聯網 (IoT) 和云服務。

思科安全報告花了大量篇幅講述物聯網安全,思科認為:

物聯網仍在發展當中,但攻擊者已開始利用物聯網設備中的安全弱點來獲取系統訪問權限,其中包括支持關鍵基礎設施的工業控制系統。無論從規模上還是力量上,物聯網僵尸網絡也在不斷發展壯大,漸漸能夠發動強大的攻擊,對互聯網造成嚴重破壞。攻擊者加大了對應用層漏洞的利用,這種趨勢表明這成為了他們的攻擊目標。但很多安全專家并未意識到,或者說是忽略了物聯網僵尸網絡帶來的威脅。組織不停地在他們的 IT環境中增加物聯網設備,卻很少或根本沒考慮過安全問題,更糟糕的是,甚至沒有花時間去計算有多少物聯網設備連接他們的網絡。這讓攻擊者很容易控制物聯網。

2017 年思科網絡安全報告中提供了對三大物聯網僵尸網絡 Mirai、Brickerbot 和 Hajimeand 的分析,2018年最新報告中再次討論了物聯網僵尸網絡主題,突出強調了其所帶來的威脅嚴重性。由于物聯網設備搭載的是 Linux 和 Unix 系統,因此往往成為可執行與可鏈接格式 (ELF) 二進制文件的目標。運營者對物聯網設備的控制不如 PC,這意味攻擊者很容易在短時間內集結起“大軍”。

物聯網攻擊有如下特點:

1,在網絡層攻擊減少的同時,應用層攻擊不斷增加。

2,“突發攻擊”的復雜性、頻率、持續時間增加。

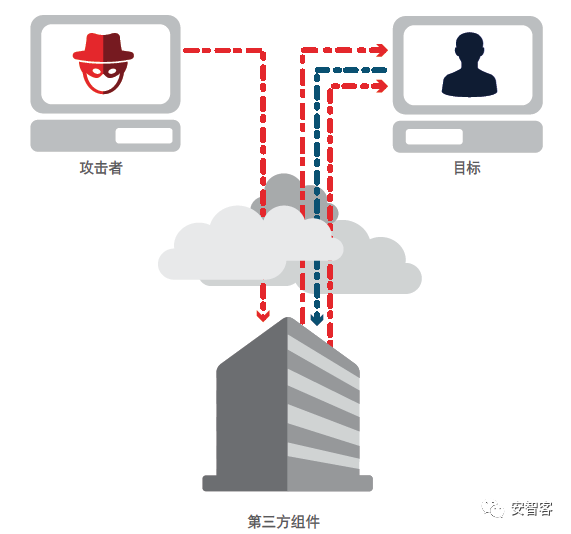

3,反射放大攻擊采用可能合法的第三方組件向目標發送攻擊流量,以此隱藏攻擊者的身份。攻擊者將數據包發送給反射器服務器,并將源 IP 地址設為目標用戶 IP。這樣間接地使目標淹沒于響應數據包,從而耗盡目標的可用資源。

4,物聯網設備來說,漏洞修復速度很慢,甚至根本未修復。安全人員研究了物聯網設備的修復趨勢。樣本中的設備包括啟用IP 的 HVAC 系統、門鎖、消防警報面板和讀卡器。總共檢測了 7328 臺設備,但只有 1206 臺得到修復。

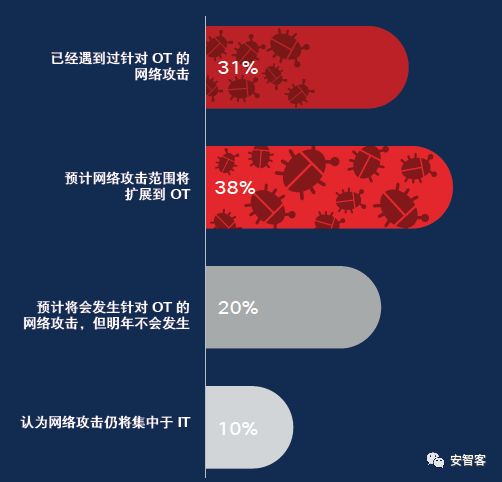

思科認為:越來越多的運營技術和物聯網攻擊即將出現!

雖然目前工業控制系統和物聯網設備的攻擊仍然很少見,思科 2018 年安全能力基準研究的研究,安全專家完全預計到此類攻擊會發生。

(OT:是指運營技術,如工業控制系統和物聯網設備)

2016年10月1日到 2017年9月30日期間,思科威脅研究人員在非思科產品中發現 224個新漏洞,其中40個漏洞與這些產品中包含的第三方軟件庫有關,74個與物聯網設備有關。

安智客注:這一點和Android安全年度報告描述一致,由于第三方庫導致問題,Android O將Android的架構進行了修改。

-

物聯網

+關注

關注

2909文章

44634瀏覽量

373316 -

思科

+關注

關注

0文章

299瀏覽量

32209

原文標題:思科2018年度安全報告:物聯網攻擊即將出現

文章出處:【微信號:GeWu-IOT,微信公眾號:物聯網資本論】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

思科認為:越來越多的運營技術和物聯網攻擊即將出現!

思科認為:越來越多的運營技術和物聯網攻擊即將出現!

評論