5月14日訊 卡巴斯基實驗室的研究人員發(fā)現(xiàn),OPC UA 協(xié)議中存在大量漏洞,理論上這些漏洞被利用后會對工業(yè)環(huán)境帶來物理損害。卡巴斯基實驗室的研究人員對 OPC UA 進行詳細的分析后表示,某些漏洞可被利用發(fā)起遠程代碼執(zhí)行和 DoS 攻擊。

OPC 基金會已發(fā)布公告,將這些漏洞歸在兩個漏洞編號下:CVE-2017-17433和CVE-2017-12069,后者還影響了西門子自動化和配電產(chǎn)品。

OPC UA 協(xié)議

OPC UA 全稱為“開放平臺通信統(tǒng)一架構(gòu)”,是由 OPC 基金會(卡巴斯基實驗室也是成員之一)推出并維護的協(xié)議。OPC UA 是一個工業(yè)互操作框架,提供了具備集成的安全性、訪問權(quán)限、所有通信層的信息建模以及即插即用的機器對機器通信。該協(xié)議被廣泛用于工業(yè)自動化,例如用于工業(yè)控制系統(tǒng)(ICS)和工業(yè)物聯(lián)網(wǎng)(IIoT)和智慧城市系統(tǒng)之間的通信。

漏洞利用條件

OPC UA 有多種實現(xiàn)方式,但專家重點關(guān)注的是 OPC 基金會的實現(xiàn)方式,其源代碼可公開獲取,第三方應(yīng)用程序也在使用 OPC UA 協(xié)議棧。

研究人員 Pavel Cheremushkin 和 Sergey Temnikov 表示,利用這些漏洞取決于目標網(wǎng)絡(luò)如何配置,但在大多數(shù)情況下,利用這些漏洞的前提是訪問本地網(wǎng)絡(luò)。這兩名研究人員還補充指出,他們從未見過網(wǎng)絡(luò)配置允許攻擊者直接從互聯(lián)網(wǎng)進行攻擊。

要利用這些漏洞,攻擊者首先必須識別使用 OPC UA 的服務(wù),然后向該服務(wù)發(fā)送 Payload 以觸發(fā) DoS 條件或遠程代碼執(zhí)行攻擊。攻擊者可利用遠程代碼執(zhí)行漏洞在網(wǎng)絡(luò)中橫向移動,控制工業(yè)流程并隱藏自身。然而,DoS攻擊可能會對工業(yè)系統(tǒng)帶來更大的影響。

這兩名研究人員在報告中指出,DoS 漏洞給工業(yè)系統(tǒng)帶來的威脅更大。遙測和遙控系統(tǒng)中的 DoS 條件會導致企業(yè)遭受經(jīng)濟損失,甚至破壞并關(guān)閉工業(yè)過程。理論上,這可能會損害昂貴的工業(yè)設(shè)備,或帶來其它物理損害。

補丁已發(fā)布

收到漏洞報告后,OPC 基金會及開發(fā)人員已發(fā)布補丁。由于 OPC 協(xié)議棧是一個 DLL 文件,應(yīng)用補丁并不困難,可簡單替換舊文件進行更新。

根據(jù)評估,研究人員們認為現(xiàn)有的 OPC UA 協(xié)議棧實現(xiàn)并不能避免開發(fā)人員犯錯,反而還會引發(fā)錯誤發(fā)生。而鑒于當前嚴峻的安全威脅形勢,這種情況對于基于 OPC UA 的產(chǎn)品而言是難以接受的,而對于那些專門為工業(yè)自動化系統(tǒng)設(shè)計的產(chǎn)品更是不能接受。

在過去幾年 OPC UA 技術(shù)受到很多人的關(guān)注,工業(yè)4.0專家已定義 OPC UA 作為唯一滿足工業(yè)4.0需求,具有數(shù)據(jù)建模和數(shù)據(jù)安全能力的通訊協(xié)議。 OPC UA 引領(lǐng)數(shù)字化轉(zhuǎn)型之路,它不僅被設(shè)計從底層頂層系統(tǒng)集成,也為作未來有待開發(fā)的技術(shù)。因此,OPC UA 協(xié)議出現(xiàn)漏洞,影響將非常深遠。

研究人員在 OPC 基金會的產(chǎn)品中共發(fā)現(xiàn)17個漏洞,而使用這些產(chǎn)品的商業(yè)應(yīng)用程序中也存在漏洞,大多數(shù)漏洞通過模糊測試被發(fā)現(xiàn)。

-

OPC

+關(guān)注

關(guān)注

7文章

347瀏覽量

46227 -

工業(yè)4.0

+關(guān)注

關(guān)注

48文章

2015瀏覽量

118678

原文標題:工業(yè)4.0通訊協(xié)議OPC UA曝遠程代碼執(zhí)行等多個漏洞

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

西門子PLC數(shù)據(jù) 轉(zhuǎn) opc ua項目案例

OPC UA協(xié)議有什么功能

IOy系列國產(chǎn)化BACnetIP協(xié)議IO模塊接入西門子Desigo樓宇自動化系統(tǒng)

西門子總線協(xié)議有哪些

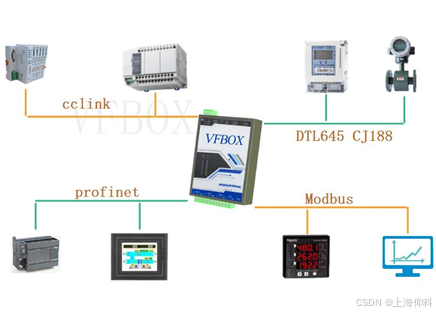

PLC轉(zhuǎn)MQTT OPC UA物聯(lián)網(wǎng)關(guān)實現(xiàn)PLC轉(zhuǎn)MQTT,PLC轉(zhuǎn)OPC UA

OPC UA 協(xié)議中存在大量漏洞影響西門子自動化和配電產(chǎn)品

OPC UA 協(xié)議中存在大量漏洞影響西門子自動化和配電產(chǎn)品

評論