最近,手機有時無緣無故地收到短信驗證碼,但是本人并未進行任何操作。網(wǎng)上一查,發(fā)現(xiàn)這極有可能是最近鬧得沸沸揚揚的“截獲短信驗證碼盜刷案”。

根據(jù)一名“獨釣寒江雪”的網(wǎng)友講述:半夜醒來,手機莫名收到100多條驗證碼,包括支付寶、京東和銀行等。后來一查,發(fā)現(xiàn)余額寶、余額和關(guān)聯(lián)銀行卡的錢已被轉(zhuǎn)走。雖然事后報警、理賠,但是并沒有啥效果。

無疑,這些都屬于利用短信驗證碼冒用身份、竊取銀行賬戶和金融類App財產(chǎn)的案件。為什么手機沒有進行任何操作,還能收到短信驗證碼呢?

根據(jù)江寧公安在線官微的解釋:這是一種新型偽基站詐騙。與傳統(tǒng)偽基站不同,這種新型方法可以不接觸目標(biāo)手機而獲得目標(biāo)手機所接收到的驗證短信的目的。而更危險的新技術(shù)則是重新定向手機信號,同時使用GSM中間人方法劫持驗證短信,此類劫持和嗅探并不僅限于GSM手機,包括LTE、CDMA類的4G手機也會受到相應(yīng)威脅。

利用“GSM劫持+短信嗅探技術(shù)”,犯罪分子可實時獲取用戶手機短信內(nèi)容,進而利用各大知名銀行、網(wǎng)站、移動支付App存在的基礎(chǔ)漏洞和缺陷,實現(xiàn)信息竊取、資金盜刷和網(wǎng)絡(luò)詐騙等。

當(dāng)然,一個好消息是目前絕大多數(shù)支付類,銀行類app除了短信驗證碼往往還有圖片驗證,語音驗證,人臉驗證,指紋驗證等等諸多二次驗證機制,如果單單泄露驗證碼,問題是不大的。

而壞消息是這種新型“截獲短信驗證碼盜刷案”沒有辦法防范,因為此類新型偽基站詐騙使用的方法是鉆了手機信號協(xié)議的空子,普通用戶是沒有辦法防范的。

雖然有人給出建議:晚上關(guān)機或開啟飛行模式,但是這樣做的意義并不大。因為有的手機在劫持后,本身無法接收到短信。

對于這個問題,華為手機產(chǎn)品線副總裁、“Mate之父”李小龍在微博表示,“當(dāng)前的盜刷案件更高概率是通過攻破支持短信云同步的賬號來獲取短信驗證碼,這比在用戶附近截獲空中信道要容易的多,并且建議用戶關(guān)閉短信云同步功能。”

那么,對于普通人來說,如何防范此類事件呢?

1. 盡可能更換 4G 手機并聯(lián)系運營商開通 VoLTE 業(yè)務(wù),提升手機防御等級,增加攻擊難度;

2. 平時保護好個人信息(包括身份賬號、銀行卡號等敏感信息);

3. 關(guān)閉手機移動信號,只使用家中或辦公室等安全的 WIFI 聯(lián)網(wǎng);

4. 睡覺前關(guān)機或設(shè)置飛行模式,讓手機無法接收短信(但這可能導(dǎo)致其他詐騙風(fēng)險上升或者親友有重大事件無法聯(lián)系)

總之,遇到此類事件,大家一定要多長點心,提前做好安全防護,這樣即使發(fā)生問題,也可以把損失降到最低。

-

4G

+關(guān)注

關(guān)注

15文章

5525瀏覽量

119234 -

支付寶

+關(guān)注

關(guān)注

2文章

459瀏覽量

24870 -

京東

+關(guān)注

關(guān)注

2文章

999瀏覽量

48570

發(fā)布評論請先 登錄

相關(guān)推薦

如何實現(xiàn) HTTP 協(xié)議的安全性

對稱加密技術(shù)有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

NFC協(xié)議分析儀的技術(shù)原理和應(yīng)用場景

漏洞掃描的主要功能是什么

非法闖入智能監(jiān)測報警攝像機

從CVE-2024-6387 OpenSSH Server 漏洞談?wù)勂髽I(yè)安全運營與應(yīng)急響應(yīng)

微軟修復(fù)兩個已被黑客利用攻擊的零日漏洞

Rust漏洞可遠程執(zhí)行惡意指令,已發(fā)布安全補丁

LG智能電視被曝存四安全漏洞,影響超9萬臺設(shè)備

黑客利用蘋果密碼重置功能缺陷實施釣魚攻擊

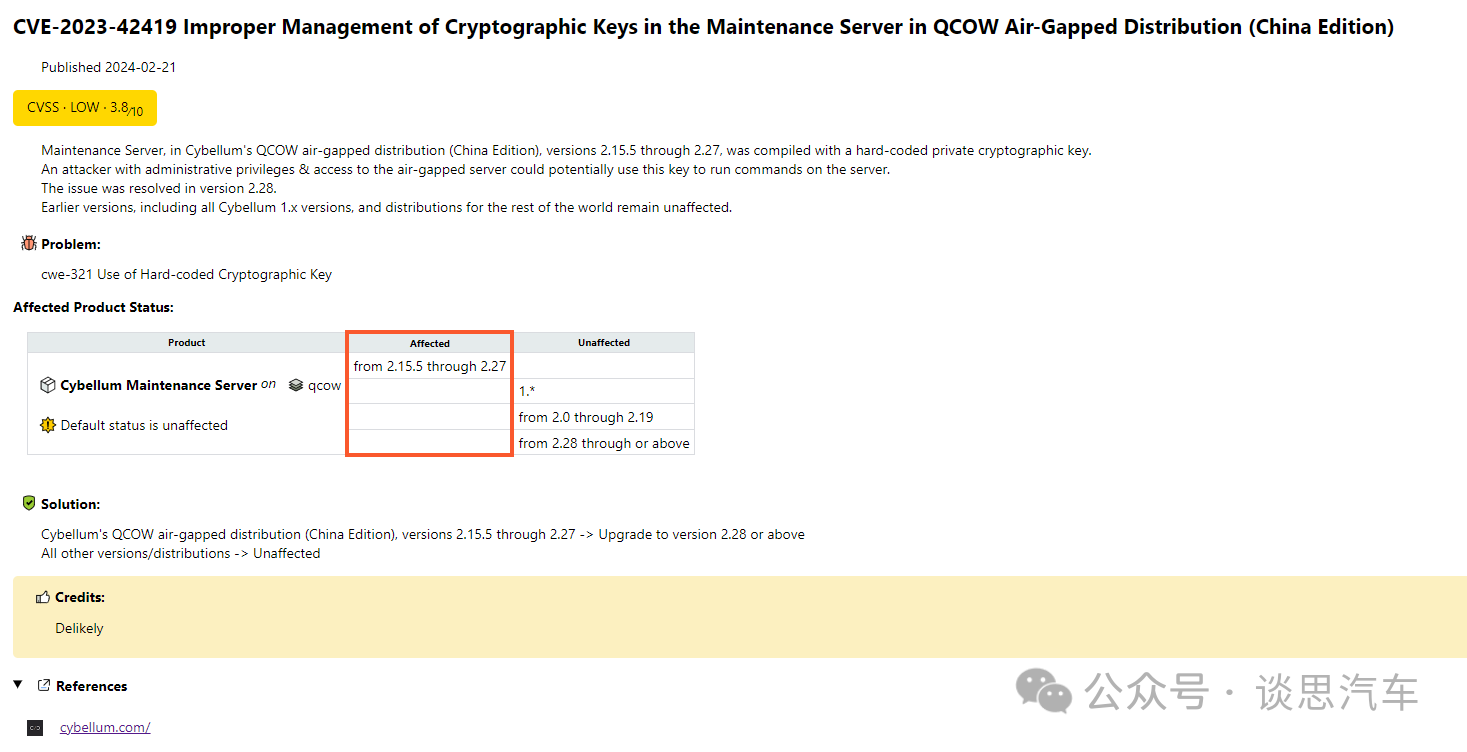

Cybellum汽車檢測平臺被曝漏洞,官方回復(fù)!全球汽車安全監(jiān)管持續(xù)升級

GSM協(xié)議漏洞被非法利用 “短信驗證碼”還安全嗎

GSM協(xié)議漏洞被非法利用 “短信驗證碼”還安全嗎

評論