基于EPA的上業控制網絡的一大優點就是將EPA控制系統與企業電子商務、物資供應鏈和ERP等形成整體構成了高效暢通的“透明網絡”以提高上作效率。但是,整體的網絡透明度承擔了一定的風險。由于基于EPA的上業控制網絡是一利‘高度開放的控制網絡,它使用了T CP/ IP協議,因此可能會受到包括軟件黑客、恐怖卞義、病毒以及上業間諜的非法入侵與非法操作等網絡安全威脅,沒有授權的用戶可能進入EPA上業控制網絡的過程監控層或管理層,造成安全漏洞。一旦上業控制網絡遭受黑客、恐怖卞義的襲擊將對企業造成巨大損失,甚至威脅國家公共安全。因此,基于EPA的上業控制網絡安全問題是一個急需研究和解決的問題。

實踐表明,網絡的安全性取決于網絡中最薄弱的環y。發現EPA上業控制網絡中的薄弱環竹,最大程度地保證網絡系統的安全,其中最為有效的方法就是定期對EPA上業控制網絡進行安全性測試和分析,及時發現網絡存在的脆弱性,分析出現這些安全威脅的原因,通過采用相關技術和管理手段彌補安全漏洞,阻比安全事件的發生,從而加固EPA上業控制網絡的安全。

1 EPA工業控制網絡安全測試原理

1. 1 EPA上業控制網絡而臨的安全威脅分析

結合EPA網絡安全規范、KIST一800系列規范,將EPA上業控制網絡而臨的脆弱性分為如下兒類:

( 1)網絡漏洞:在復雜的上業控制應用中,網絡服務的安全漏洞是不容忽視的。如EPA設備管理服務。

基于EPA的上業控制網絡采用以太將而臨服務欺騙的威脅;將w eb服務器置入PLC或現場設備實現動態交4_將而臨C(}I濫用威脅;除此之外,還有拒絕服務、FTP漏洞、T elnet漏洞等應用服務漏洞;

( 2)系統漏洞:雖然EPA上業控制網絡中有些現場設備沒有使用任何操作系統,但是一些更為重要的上業交換機、OPC服務器、組態設備等使用了通用的操作系統,這些系統往往存在一些安全漏洞,如系統弱口令等;

( 3)協議漏洞:許多上業通信協議設計之初并沒有考慮安全問題,通信是建立在IP信任的基礎上,所以不可避免地會遭受安全攻擊。如T CP/ IP協議容易遭受IP欺騙、ARP欺騙等攻擊;EPA協議中使用的PT P協議容易遭受卞時鐘欺騙攻擊等;

( 4)策略漏洞:缺乏或不合理的安全保障技術或策略,將會給EPA上業控制網絡帶來極大的安全風險。如不正確的EPA安全網關和防火墻的過濾策略將使一些非安全報文進入控制網絡;明文傳輸重要通信報文將遭受非法竊取等。網將現場控制系統、過程監控層網絡、企業信息管理層網絡進行高度集成和互聯,這種扁平化的網絡結構層次也使EPA土業控制網絡面臨了越來越多的安全威脅。

1. 2 EPA安全測試系統的功能

由于EPA土業控制網絡環境復雜,具有多種潛在的安全威脅,安全測試一般在網絡層、操作系統層、數據庫層、應用系統層等多個層面上進行。安全測試系統不僅能檢測EPA土業控制網絡中存在的安全漏洞,還必須能夠在測試報表中給出建議解決方案,在測試過程中有診斷和監控功能以防止測試對控制系統造成損失。因此,EPA安全測試系統應具備以下幾利‘功能:

信息探測功能

EPA安全測試的前期需要通過信息探測盡可能多的(l在獲取待測EPA土業控制網絡存活的設備信息,信息探測為漏洞檢測和滲透測試做鋪墊。

(2)漏洞檢測功能

漏洞檢測通過發送檢測報文,然后偵聽檢測目標的響應,查詢特征庫判斷網絡系統是否存在漏洞,實現對EPA服務、非EPA服務、操作系統等層面的漏洞檢測。

( 3)滲透測試功能

滲透測試在可控的范圍內通過模擬黑客入侵的手法,通過對EPA土業控制網絡和系統發起“真正的”攻擊,以檢測網絡和系統在真實應用環境下的安全性。

(4)診斷監控功能

由于安全測試可能會給時間敏感、穩定性要求較高的EPA土業控制網絡現場層造成不可恢復的損害,所以為確保安全測試的可控性,診斷監控功能是必不可少的。

2 EPA安全測試系統設計與實現

2. 1 EPA安全測試系統的總體設計

遵循了軟件開發中的低禍合、高內聚的原則,測試系統的設計采用模塊化設計思路,增加各個模塊的獨立性,以使系統結構清晰。EPA安全測試系統由全局配置模塊、測試引擎、漏洞庫、信息探測模塊、漏洞檢測模塊、滲透測試模塊、診斷監控模塊、報表管理模塊、權限管理模塊等組件構成,其各模塊間關系如圖1所示。圖1 EYA安全測試系統結構圖 如圖1所示,EPA安全測試系統各模塊相對獨立,通過人機界面可以操作每個獨立模塊進行單獨的手動測試,也可以通過全局配置模塊對測試參數進行配置,針對不同的測試對象,用戶可以靈活地制訂測試策略,然后通過測試引擎調度各測試模塊進行自動化測試。在測試結束后,根據各模塊測試的漏洞在漏洞庫中進行查找相應的解決方案,發布測試報表。

2.2測試模塊的設計與實現

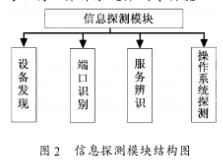

( 1)信息探測模塊設計

在網絡探測模塊中,系統采用了豐富的測試手段盡可能多地探測日標信息,具有設備發現、開放端口掃描、服務辨識、服務版本、木馬識別、操作系統探測等功能。

服務辨識:根據開放端口與服務映射表,進行第一次服務辨識。這個過程可以對一些端口上的木馬威脅進行識別。第_次辨識是通過與日標系統建立連接后,收集返回的Banner信息,查詢服務特征庫就能大致識別出服務類型,甚至軟件的名稱和版本。

操作系統探測:采用TTL旗幟等手段對日標系統進行操作系統辨識。對于依賴通用操作系統的設備就需要在漏洞檢測時測試系統漏洞,而對于U C/ OS等實時操作系統和無操作系統的EPA網絡設備和現場設備可繞過系統漏洞測試。

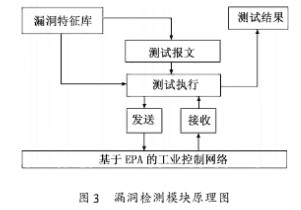

( 2)漏洞檢測模塊的設計

漏洞檢測模塊卞要是通過從漏洞庫中抽取特征報文進行掃描和檢測,卞要檢測EPA網絡設備的14種EPA應用服務漏洞和非EPA應用服務漏洞、弱口令、協議等漏洞。具體是測試模塊從漏洞特征庫中提取測試特征指紋形成測試報文,向測試對象發送測試報文,然后偵聽檢測日標的響應,并收集信息,而后結合漏洞特征庫判斷EPA網絡是否存在安全漏洞。此處的漏洞特征庫為抽象的概念,實際表現為封裝在一條測試插件中的特征匹配對,測試插件完成特征的提取,形成測試報文,接收返回信息并判斷是否存在漏洞。

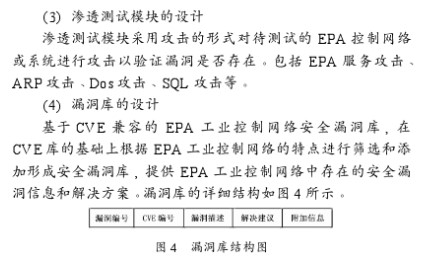

圖4中,漏洞編號為在漏洞庫中該漏洞的編號。CVE編號是指該漏洞對應的CVE編號,若是該漏洞為EPA協議本身特有的漏洞則無此編號。為了安全測試系統的標準化和國際化,采用“通用漏洞列表”中的CVE編號作為漏洞名稱。漏洞描述是對安全漏洞的詳細介紹。解決方案是漏洞的修補方法,一般安全漏洞可以通過下而兒種方法解決:關閉不需要的網絡服務、下載安裝相關的漏洞補丁、對漏洞所涉及的相關網絡服務進行正確的配置。附加信息是指除上而信息外的其它信息,如補丁信息等。

( 5)診斷監控模塊的設計

EPA安全測試系統的診斷監控模塊,包括Ping命令T racert命令、網卡流量監測、EPA網絡報文捕獲與分析EPA網絡流量統計與分析等。

( 6)其它模塊的設計

報表生成模塊,根據不同需要,可以生成各種報表格式測試報表指出測試相關信息、漏洞信息和漏洞修復方法、臨時安全應急措施等安全建議,以指導控制系統管理員采用安全措施彌補漏洞。

權限管理模塊,為安全測試系統的合法用戶分配、修改冊}J除用戶名及密碼。同時,根據測試需要為用戶分配不同的測試權限,確保安全測試系統本身的安全。

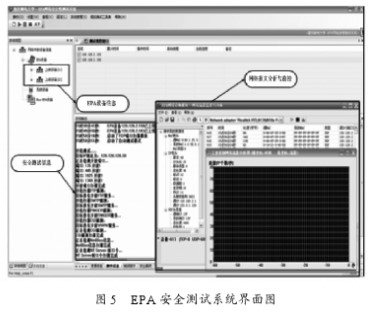

EPA安全測試系統總體界而如圖5所示。

3 EPA安全測試系統的驗證

為了考查和驗證EPA安全測試系統的應用過程,搭建一個小型的EPA上業控制網絡安全測試平臺,該平臺由一臺EPA組態設備,2個EPA現場設備,一個EPA集線器,一個總線供電設備和EPA安全測試設備組成。在EPA安全測試設備上運行EPA安全測試系統對EPA控制網絡和系統進行安全}N}測試。

測試結果如圖6所示,EPA安全測試系統對該系統內的2臺EPA設備和1臺組態設備進行了安全測試。以對組態設備的測試為列,通過網絡服務的安全測試發現了2個安全警告,這2個安全威脅均為組態設備開啟了無用的服務,通過關閉相關端口就可以彌補此漏洞。

4 結束語

根據EPA上業控制網絡的特征和EPA協議的通信特點,設計并實現了一種基于EPA的上業控制網絡安全測試系統該系統從卞動防御的角度出發集成了多種測試技術,能夠自動檢測遠程或本地的EPA網絡設備的安全狀況,發現潛在的安全漏洞并在測試報告中給出解決建議。根據實際上業現場的需要,搭建了一個EPA上業控制網絡測試平臺,測試網絡的安全性并對測試系統的功能進行驗證,達到了預期的要求。

-

監控

+關注

關注

6文章

2221瀏覽量

55284 -

協議

+關注

關注

2文章

606瀏覽量

39281 -

網絡

+關注

關注

14文章

7586瀏覽量

89005

發布評論請先 登錄

相關推薦

基于EPA的上業控制網絡安全測試系統的設計及驗證研究

基于EPA的上業控制網絡安全測試系統的設計及驗證研究

評論