黑客攻擊在大眾心里神秘而高端,但很多攻擊實際上并沒有電影劇情中那么“酷炫”,最常見的攻擊僅僅是利用脆弱的、盜用的憑證完成登錄就行了。

數據泄露的案例數量近年來居高不下。與大眾想法和電影劇情相反,網絡攻擊極少情況下是由神秘的電腦高手軍團發起,而且攻擊者也不都是通過最先進的技術滲透到企業的周邊防御中。現實可以說是截然不同的:網絡攻擊者不再以黑客技術進行入侵——他們僅僅是利用脆弱的、竊取的或是盜用的憑證完成登錄就行了。部署一項有效的企業安全策略需要了解黑客的攻擊手法,技術和步驟——通常我們將這三點簡稱為TTP。

多年來,黑客技術的解析總是被弄得很玄乎,而且讓大家以為數據泄露通常都是利用零日漏洞,而且需要大量復雜代碼才能入侵到那些堅不可摧的周邊防御中。然而,線上問題的反饋分析表明,攻擊之源經常就是被破壞的憑證。

萬豪國際集團,快餐連鎖唐恩都樂和美國思杰公司遭遇的數據入侵事件只是其中的冰山一角。據Centrify最近的一份研究表明,74%的受訪企業的入侵都與盜用特權賬戶有關。這與Forrester估計的80%的占比很接近。

當特權賬戶被盜用,網絡攻擊者會假裝是正式員工或是系統后臺,再執行惡意操作,且不會被安全防護軟件檢測為入侵者。一旦黑客盜用了特權賬戶,就能在網絡環境中隨意來去,竊取數據或搞破壞。

目前的網絡攻擊風格

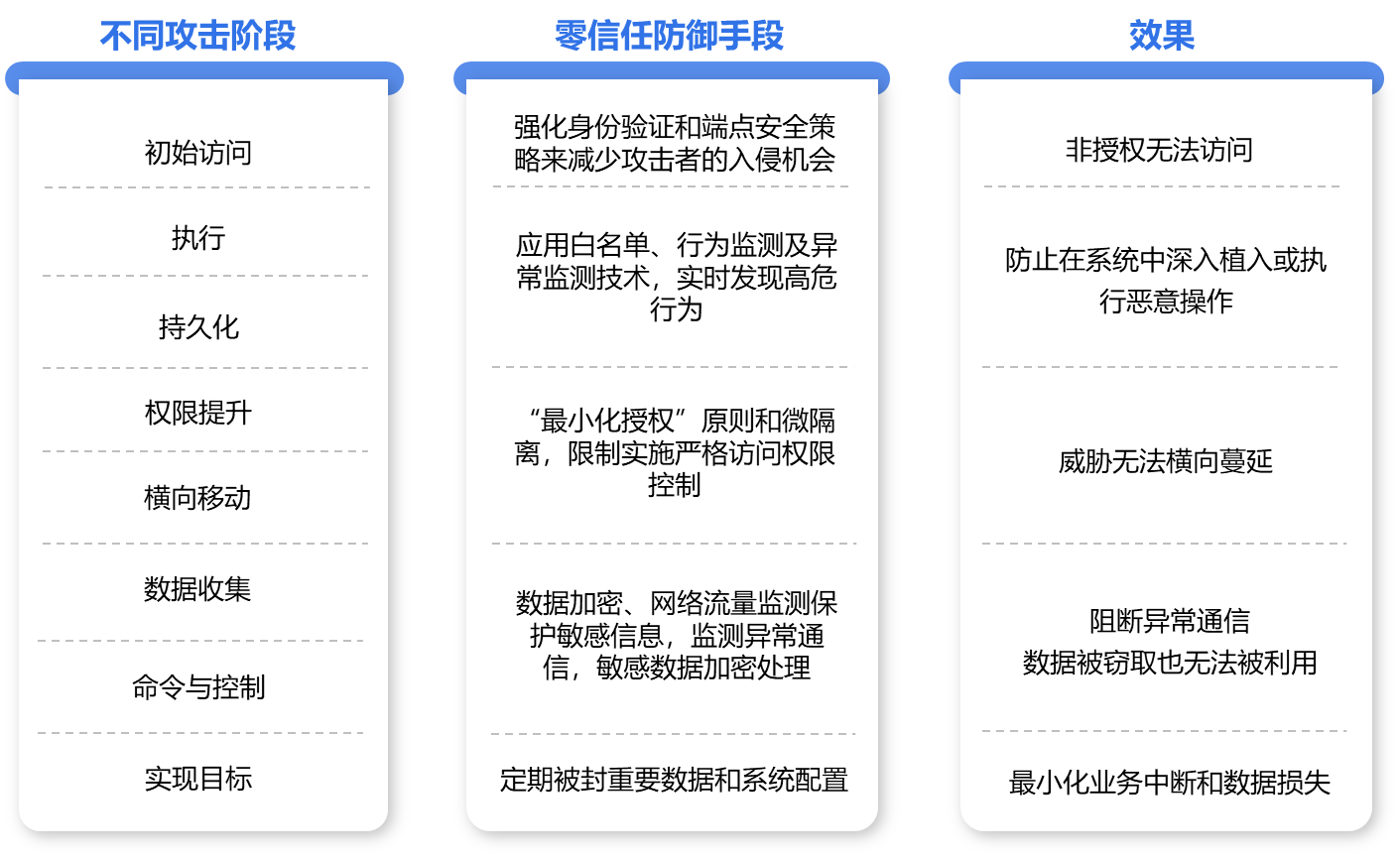

網絡攻擊風格五花八門,但都包含三個主要階段,而且適用于外部和內部威脅:

第一階段:盜用

現在,多數網絡攻擊都是通過憑據收割的行動從前端進入。常見的憑據收割方式包括社工技巧,密碼嗅探,網絡釣魚,數據掃描,惡意軟件攻擊或是綜合以上幾種方式。網絡罪犯們還會利用暗網上獲取的數百萬憑據。一旦掌握被竊的,弱密碼的或是已經曝光的憑據,攻擊者就可以暴力破解,憑據嗅探或口令攻擊等方式登錄到目標網絡環境中。

由于賬戶盜用攻擊可以繞開最堅固的安全防護,企業需要改變思路,利用“零信任”方法,假設攻擊者已經潛伏在網絡中。這將很好的影響企業的網絡安全架構。

第二階段:挖掘

一旦進入目標環境內部,黑客可以通過偵察來識別常規IT日程,安全措施,網絡流量,還可以掃描整個IT環境全盤了解網絡資源,特權賬戶和服務。域控制器,ActiveDirectory和服務器都是被偵察的主要對象,因為在這些目標里,黑客可以獲取額外的特權憑據,從而得到更多的優先訪問權限。

為了極大地限制黑客執行偵察和橫向移動的能力,企業應該考慮PAM(優先訪問管理)的最佳案例:

一律采用多因素驗證

部署適可而止和即時的優先權限

開辟一塊“訪問區域”

利用“安全管理環境”

第三階段:偷數據并掩蓋自己的行為

一旦攻擊者發現有價值數據的隱藏之處,他們一般會想辦法提升自己的權限,目的是竊取數據并隱藏自己的行為以避免被檢測到。通常,他們還會用SSH密鑰創建一個后門,留給自己以后竊取更多數據。

預防數據被竊的幾種方法包括:部署微軟推薦的MFA,對管理員賬戶作“空氣隔離”,采用基于主機的審查和監控,利用機器學習法則監控特權賬戶的行為,識別“不恰當”操作和高風險操作,并對其發起警告。

最后,了解黑客的TTP(攻擊手法,技術和步驟)可為協調防御措施和威脅提供一個路線圖。在這種情況下,企業需要意識到基于外圍環境的安全問題,也就是說光是注意安全防護端點,防火墻和網絡是不夠的。身份管理問題已經成為了新的外圍安全問題,也成為了減輕身份盜用的戰場。要通過驗證訪問者身份,訪問請求發出的代碼語境,訪問環境的風險程度來部署最低級別的授權控件,如此才可以防止賬戶盜用造成的攻擊。

-

黑客

+關注

關注

3文章

284瀏覽量

21876 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23480

原文標題:解析黑客攻擊:設想與現實

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

華納云企業建立全面的網絡安全策略的流程

藍牙AES+RNG如何保障物聯網信息安全

環球晶遭黑客攻擊!

部署一項有效的企業安全策略需要了解黑客的攻擊手法,技術和步驟

部署一項有效的企業安全策略需要了解黑客的攻擊手法,技術和步驟

評論