五一過后,一些程序員查看自己托管到GitHub上的代碼時發(fā)現(xiàn),他們的源代碼和Repo都已消失不見,上周四,一位Reddit用戶寫了一篇帖子,說他的存儲庫被黑了。代碼也被刪除了,取而代之的是黑客留下的一封勒索信。

黑客在這封信中表示,他們已經(jīng)將源代碼下載并存儲到了自己的服務(wù)器上。受害者要在10天之內(nèi),往特定賬戶支付0.1比特幣,約合人民幣3800元,否則他們將會公開代碼,或以其他的方式使用它們。

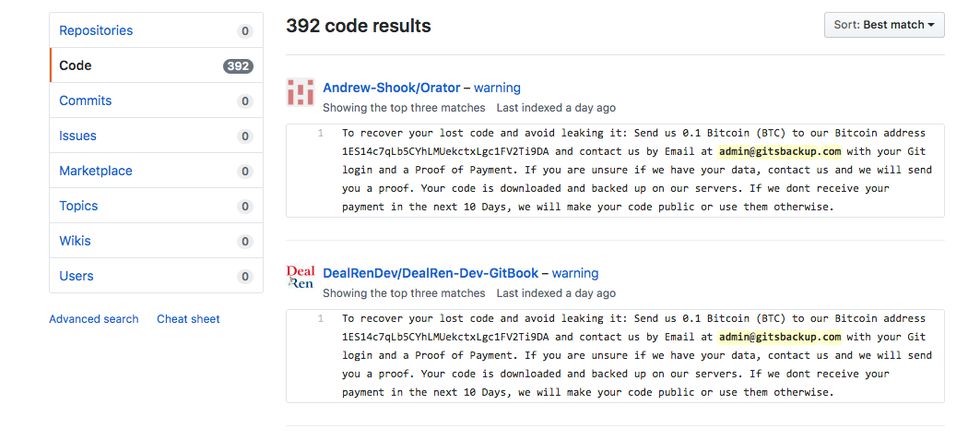

黑客留言:

“要恢復(fù)丟失的代碼并避免泄漏:將比特幣(BTC)發(fā)送到我們的比特幣地址,并通過電子郵件admin@gitsbackup.com與我們聯(lián)系,并附上您的Git登錄信息和付款證明,”

“如果您不確定我們是否有您的數(shù)據(jù),請聯(lián)系我們,我們會向您發(fā)送證明。您的代碼已下載并備份到我們的服務(wù)器上。”

“如果我們在未來10天內(nèi)未收到您的付款,我們會將您的代碼公開或以其他方式使用。”

警告的帖子

https://www.reddit.com/r/git/comments/bk1eco/git_ransomware_anyone_else_been_a_victim/?ref=readnext

雖然有數(shù)百名受害者,但目前黑客并沒有賺很多錢。 目前,黑客的比特幣錢包只收到了2.99美元左右的一筆付款。反而,在Bitcoin Abuse 數(shù)據(jù)庫上, 黑客的錢包地址已經(jīng)被34人舉報了。

數(shù)以百計的受害者

黑客黑了包括微軟在內(nèi)的多達392個代碼存儲庫,根據(jù)Motherboard報道,多達1000名用戶可能會受到攻擊。

目前尚不清楚黑客如何闖入所有這些賬戶,Atlassian正在調(diào)查這些事件以試圖解決這個問題。不僅僅是GitHub,其他代碼托管網(wǎng)站GitLab、Bitbucket也受到了攻擊。因此黑客很可能是針對安全性較差的存儲庫而不是特定的漏洞。

目前還不清楚是否存在有價值的東西在這次黑客活動中被盜。因為GitHub上的許多代碼存儲庫都是公共的。而且有一些用戶上傳的項目代碼“半生不熟”。所以,損失或許沒有想象的那么大。

成為受害者的用戶大多是在他們的GitHub,GitLab和Bitbucket帳戶使用了弱密碼,或者忘記刪除他們幾個月沒用過的舊應(yīng)用程序的訪問令牌,基本上都是這兩種。

在推特上,開發(fā)者社區(qū)的一些重要人物目前敦促受害者在支付任何贖金需求之前聯(lián)系GitHub,GitLab或Bitbucket的支持團隊,因為可能有其他方法可以恢復(fù)已刪除的代碼。

GitLab安全總監(jiān)Kathy Wang也發(fā)表聲明回應(yīng)網(wǎng)絡(luò)攻擊:

“我們已確定受影響的用戶帳戶,并已通知所有這些用戶。根據(jù)我們的調(diào)查結(jié)果,我們有充分證據(jù)表明受損帳戶的帳戶密碼以明文形式存儲在相關(guān)存儲庫的部署中。“

GitLab建議為了防止密碼被黑客盜取,可以啟用雙因素身份驗證,為帳戶SSH密鑰;使用強密碼,用密碼管理工具存儲密碼,不要使用明文。

大型自救現(xiàn)場

如果你不幸收到了勒索信,也不要著急交贖金,黑客入侵的可是程序員的大本營,兄弟們替你來支招。

一名受害者聲稱已經(jīng)發(fā)現(xiàn)黑客實際上并沒有刪除代碼,并且只要受害者在他們的機器上有備份代碼,就可以通過一種相對簡單的方法來恢復(fù)文件。

這里是他給出的補救辦法:

https://security.stackexchange.com/questions/209448/gitlab-account-hacked-and-repo-wiped

輸入

git reflog

你可以看見黑客的評論。

輸入

git checkout origin/master

你可以看見你的文件。

接著:

git checkout origin/mastergit reflog # take the SHA of the last commit of yoursgit reset [SHA]

然后可以修復(fù)你的origin/master

輸入

git statusHEAD detached from origin/master

問題還沒有解決。

如果你在本地備份了代碼,那么直接:

git push origin HEAD:master --force

就可以解決問題。

針對預(yù)防此類攻擊,熱心網(wǎng)友在帖子中給出建議

Daniel Ruf 說:之所以發(fā)生這種情況,是因為.git/config包含了遠程URL,人們在其中添加了用戶名,這種情況下不應(yīng)該包含密碼相關(guān)信息。 人們應(yīng)該使用SSH,部署密鑰或?qū)γ看卫∵M行身份驗,切勿將憑據(jù)存儲在配置文件中。

關(guān)于部署密鑰的詳細教程:

https://developer.github.com/v3/guides/managing-deploy-keys/

https://gist.github.com/zhujunsan/a0becf82ade50ed06115

https://help.github.com/en/articles/caching-your-github-password-in-git

其實,黑客入侵Github時有發(fā)生。在2018年,Gentoo Linux發(fā)行版的維護方發(fā)布了一份事件報告,稱此前有人劫持了該組織的一個GitHub帳戶并植入了惡意代碼。在今年4月份,Docker Hub數(shù)據(jù)庫遭遇未授權(quán)人士訪問,并導(dǎo)致約19萬用戶的敏感信息曝光在外,這批信息包含一部分用戶名與散列密碼,以及GitHub與Bitbucket存儲庫的登錄令牌。目前,Github tokens 被撤銷,已禁用構(gòu)建。

-

源代碼

+關(guān)注

關(guān)注

96文章

2946瀏覽量

66810 -

GitHub

+關(guān)注

關(guān)注

3文章

472瀏覽量

16491

原文標題:GitHub遭黑客攻擊:竊取數(shù)百源碼并勒索比特幣

文章出處:【微信號:BigDataDigest,微信公眾號:大數(shù)據(jù)文摘】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

網(wǎng)絡(luò)攻擊中常見的掩蓋真實IP的攻擊方式

假如服務(wù)器的數(shù)據(jù)丟失,如何快速恢復(fù)丟失的數(shù)據(jù)?

GitHub推出GitHub Models服務(wù),賦能開發(fā)者智能選擇AI模型

plc程序丟失怎么恢復(fù)回來

AMD遇黑客攻擊,但稱運營無大礙

環(huán)球晶遭黑客攻擊!

微軟Windows快捷助手被黑客濫用,遠程管理軟件或成攻擊突破口

GitHub存在高危漏洞,黑客可利用進行惡意軟件分發(fā)

群光電子泄露1.2TB內(nèi)部數(shù)據(jù),疑遭黑客攻擊

蘋果警告iPhone用戶可能成為間諜軟件攻擊目標

特斯拉汽車遭安全研究人員黑客工具竊取,僅需數(shù)分鐘

NetApp數(shù)據(jù)恢復(fù)—NetApp存儲中的卷丟失的數(shù)據(jù)恢復(fù)案例

GitHub遭黑客攻擊,受害者需支付3800元用以恢復(fù)丟失的代碼并避免泄漏

GitHub遭黑客攻擊,受害者需支付3800元用以恢復(fù)丟失的代碼并避免泄漏

評論