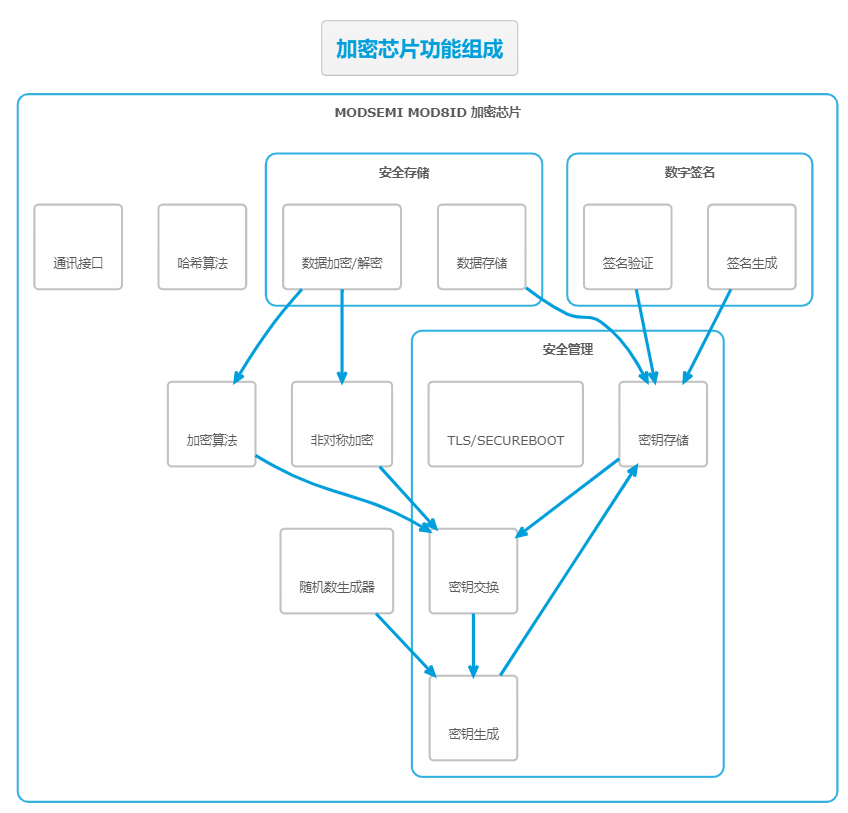

加密芯片是對內(nèi)部集成了各類對稱與非對稱算法,自身具有極高安全等級,可以保證內(nèi)部存儲(chǔ)的密鑰和信息數(shù)據(jù)不會(huì)被非法讀取與篡改的一類安全芯片的統(tǒng)稱。在嵌入式行業(yè)應(yīng)用廣泛。他的前身就是水電氣表等行業(yè)的ESAM模塊,專門用于線路數(shù)據(jù)的加密傳輸與密鑰安全存放。隨時(shí)代變遷演變出另一種用法,即嵌入式行業(yè)的版權(quán)保護(hù)應(yīng)用。防止自主知識(shí)產(chǎn)權(quán)和研發(fā)成果被非法盜用。

加密芯片的分類

在版權(quán)保護(hù)領(lǐng)域根據(jù)加密方案和用法的不同,分為兩大應(yīng)用陣營。

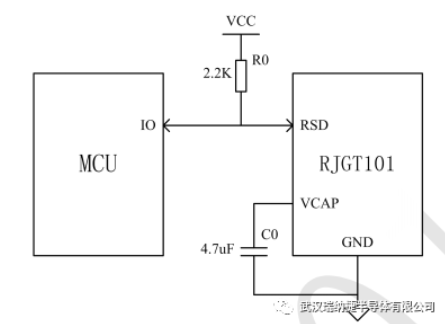

應(yīng)用最為廣泛,使用時(shí)間最長的當(dāng)屬認(rèn)證類加密芯片,其優(yōu)點(diǎn)是加密芯片平臺(tái)安全,算法統(tǒng)一,應(yīng)用簡單。缺點(diǎn)是整體加密方案安全性較低,對板上主控MCU的保護(hù)力度較弱,已經(jīng)證明存在明顯安全漏洞。是可以通過對MCU的攻擊,間接破解掉加密芯片的。

另一大陣營是智能卡芯片平臺(tái)的加密芯片,應(yīng)用方案采用算法、數(shù)據(jù)移植方案。將板上主控MCU的程序和數(shù)據(jù)移植一部分到加密芯片中運(yùn)行,借助加密芯片完成MCU缺失的功能,同時(shí)又保證這部分程序的絕對安全,進(jìn)而保證整個(gè)產(chǎn)品的安全性。

兩種加密方案的優(yōu)缺點(diǎn)

傳統(tǒng)的加密芯片,都是采用算法認(rèn)證的方案,他們所鼓吹的是加密算法如何復(fù)雜,如何難以破解,卻沒有考慮到算法認(rèn)證方案本身存在極大的安全漏洞。我們清楚的知道,單片機(jī)是一個(gè)不安全的載體,可以說對盜版商來講,是完全透明的也不 為過,做算法認(rèn)證,勢必要在單片機(jī)內(nèi)部提前寫入密鑰或密碼,每次認(rèn)證后給單片機(jī)一個(gè)判斷標(biāo)志,作為單片機(jī)執(zhí)行的一個(gè)判斷依據(jù),那么盜版商就可以輕松的抓住 這一點(diǎn)進(jìn)行攻擊,模擬給出單片機(jī)一個(gè)信號,輕松繞過加密芯片,從而達(dá)到破解的目的。如果說,要破解芯片內(nèi)部數(shù)據(jù),那么通過傳統(tǒng)的剖片、紫外光、調(diào)試端口、 能量分析等多種手段,都可以破解。

采用智能卡芯片平臺(tái)的加密芯片,本身就可以有效防護(hù)這些攻擊手段,將MCU中的部分代碼或算法植入到加密芯片內(nèi)部,在加密芯片內(nèi)部來執(zhí)行這些程序,使得加密芯片內(nèi)部的程序代碼成為整個(gè)MCU程序的一部分,從而可以達(dá)到加密 的目的,因?yàn)镸CU內(nèi)部的程序不完整,即便被盜版了,由于缺少關(guān)鍵代碼,也無法進(jìn)行復(fù)制,那么選擇什么樣的代碼或程序,放入到加密芯片內(nèi)部,就是考驗(yàn) MCU編程者的功力了,盡可能的多植入程序,盡可能的增加算法的強(qiáng)度,就可以有效防止被破譯的可能。

加密芯片的安全性是取決于芯片自身的安全,同時(shí)還取決于加密方案的可靠性。部分公司會(huì)給廣大客戶以誤導(dǎo),過分強(qiáng)調(diào)什么算法,無論采用對稱算法 3DES 、AES 還是采用非對稱算法RSA ECC等,甚至采用國密辦算法SM2 SM4等等,都是對防抄板來說,是沒有太多的用處的。

對于方案設(shè)計(jì)公司,是無法使用SM1等國密辦算法的,銷售國密辦算法的廠家必須有銷售許可證,這一點(diǎn)是很多方案公司不可能有的,同時(shí)認(rèn)證的方案本身就存在安全隱患,盜版商是不會(huì)去破解什么算法,而是從加密方案的漏洞去入手,去攻破,所以說,我們一直強(qiáng)調(diào),加密方案的設(shè)計(jì)是非常重要的環(huán)節(jié),不能簡單的只看到加密芯片的自身的安全性。

幾種加密原理舉例

LKT4200加密原理

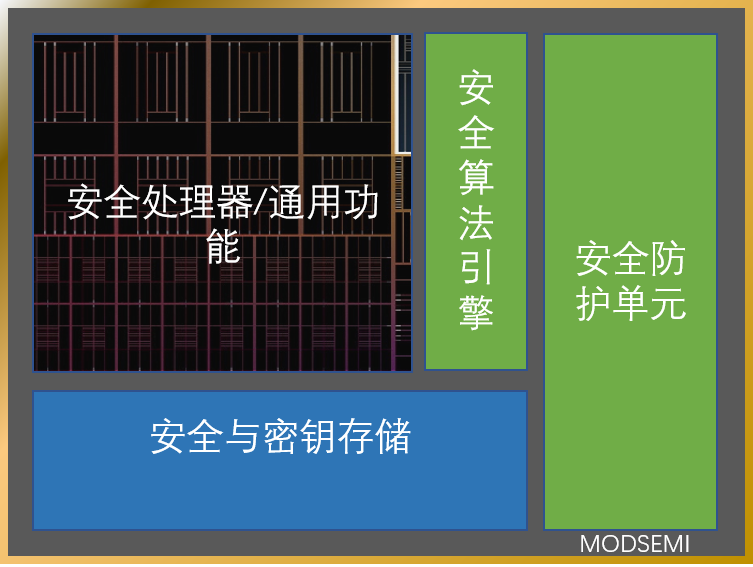

KT4200 32位高端加密芯片是目前行業(yè)最高端性能的防盜版加密芯片,芯片采用32位CPU(獲得全球最高安全等級EAL5+的智能卡芯片),10KRAM,支持ISO7816及UART通信,通訊速率最高可達(dá)近1Mbps,用戶程序存儲(chǔ)區(qū)容量最高可達(dá)420字節(jié)。在超高安全等級加密的同時(shí),速度大大超越一般8位或16位加密芯片。

KT4200加密芯片的安全需要靠硬件和軟件的雙重保護(hù)才能達(dá)到保護(hù)數(shù)據(jù)的目的。芯片內(nèi)部的操作系統(tǒng),設(shè)置的很多的防護(hù)措施,底層的防護(hù)對芯片的安全性是至關(guān)重要的,這就是凌科芯安公司產(chǎn)品高安全性所在。其他公司雖然打看智能卡芯片的幌子,只是簡單的提供的下載程序的接口,芯片內(nèi)部不做任何的防護(hù),只是把安全性都是靠芯片本身的安全性來體現(xiàn),這種安全性還是無法真正做到有效防護(hù)。

LPC2100系列AM微控制器是世界百款可加密的ARM芯片,對其加密的方法是通過用戶程序在指定地址上設(shè)置規(guī)定的數(shù)據(jù)。 PHILIPS公司規(guī)定,對于LPC2100芯片(除LPC2106/2105/2104外),當(dāng)片內(nèi) FLASH地址0x000001FC處的數(shù)據(jù)為0x87654321時(shí),芯片即被加密。在加密設(shè)置后,JTAG調(diào)試接口無效,ISP功能只提供讀ID及全片擦除功能。注將帶有加密設(shè)置的程序下載到芯片內(nèi)部FLASH,在下一次系統(tǒng)復(fù)位后加密生效。

加密程序的實(shí)現(xiàn)部分在LPC210的起動(dòng)代碼 Startup.s文件中,如程序清單1所示。程序首先使用IF偽指令判斷是否已定義 EN _CRP全局變量,若已聲明,則編譯程序清單1(2)-(8)的代碼,進(jìn)行加密設(shè)置。說明:EN_CRP全局變量可以在匯編器中預(yù)定義或在該文件開頭用GBLA/GBLL聲明o。

AES128技術(shù)加密芯片原理

ALPU除了防復(fù)制功能外,還搭載了很多新的功能。 NEOWINE之前的產(chǎn)品只具有防復(fù)制的功能,為了客戶的費(fèi)用節(jié)減及性能的提高,最近的新產(chǎn)品上追加搭載了:遙控( Remocon),RTC(Rea1- time clock),喚醒( Wake up),POR( Power on reset),GPU等幾種功能。

機(jī)頂盒,DR,PVR,衛(wèi)星導(dǎo)航儀, LCD TV,DVix,無線電話,手機(jī)…這些產(chǎn)品的共同點(diǎn)就是都要加入遙控( Remocon)功能。使用 NEOWINE加密芯片的話,不必另外使用遙控用也能做到遙控機(jī)的收信功能,從而做到費(fèi)用節(jié)減。

電子發(fā)燒友App

電子發(fā)燒友App

評論