印機、視頻解碼器等。微軟公司表示,這些攻擊是由一個名為Strontium的組織(也稱為Fancy Bear或APT28)進行的,該組織與某個軍事情報機構(gòu)有所關(guān)聯(lián)。

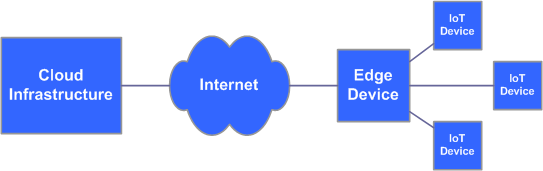

根據(jù)Gartner公司的調(diào)查,到2020年,家庭和企業(yè)用戶將使用140億多臺物聯(lián)網(wǎng)設(shè)備。鑒于微軟公司發(fā)布的消息,現(xiàn)在是審查固件中的安全風(fēng)險的時候了。固件是為物聯(lián)網(wǎng)設(shè)備的硬件提供低級控制的特定軟件類別。固件安全被廣泛認(rèn)為是一個緊迫的網(wǎng)絡(luò)安全問題,它是黑客用來在網(wǎng)絡(luò)中立足的無保護的常見攻擊面。不安全的物聯(lián)網(wǎng)設(shè)備本質(zhì)上是一個沒有上鎖的大門,這意味著一旦攻擊者控制物聯(lián)網(wǎng)設(shè)備,就可以侵入到任何公司的網(wǎng)絡(luò)中。

黑客積極利用物聯(lián)網(wǎng)安全的弱點,而不是攻擊設(shè)備本身,并將其作為各種惡意行為的起點,這些惡意行為可能包括分布式拒絕服務(wù)攻擊、惡意軟件分發(fā)、垃圾郵件、網(wǎng)絡(luò)釣魚、點擊欺詐,以及信用卡詐騙等等。因此,在設(shè)備漏洞導(dǎo)致企業(yè)的收入損失、訴訟、公司聲譽受損之前,需要了解8個最常見的固件漏洞,以確保企業(yè)網(wǎng)絡(luò)沒有敞開大門。

1.未經(jīng)身份驗證的訪問:固件中最常見的漏洞之一,未經(jīng)身份驗證的訪問允許威脅參與者獲得對物聯(lián)網(wǎng)設(shè)備的訪問權(quán)限,從而可以輕松利用設(shè)備數(shù)據(jù)及其提供的任何控制。

2.弱認(rèn)證:當(dāng)固件具有弱認(rèn)證機制時,威脅參與者可以輕松訪問設(shè)備。這些機制的范圍可以從單因素和基于密碼的身份驗證到基于弱加密算法的系統(tǒng),這些算法可以通過暴力攻擊進行破解。

3.隱藏后門:在固件方面,隱藏后門是黑客最喜歡利用的漏洞。后門是植入嵌入式設(shè)備中的有意漏洞,可向任何具有“秘密”身份驗證信息的人提供遠(yuǎn)程訪問。雖然后門可能有助于客戶支持,但當(dāng)惡意行為者發(fā)現(xiàn)后門時,它們可能會產(chǎn)生嚴(yán)重后果。而黑客很擅長發(fā)現(xiàn)它們。

4. 哈希密碼:大多數(shù)設(shè)備中的固件包含用戶無法更改的硬編碼密碼或用戶很少更改的默認(rèn)密碼。兩者都導(dǎo)致相對容易利用的設(shè)備。2016年,Mirai僵尸網(wǎng)絡(luò)在全球范圍內(nèi)感染了250萬多臺物聯(lián)網(wǎng)設(shè)備,利用物聯(lián)網(wǎng)設(shè)備中的默認(rèn)密碼執(zhí)行DDoS攻擊,Netflix、亞馬遜和紐約時報等一些大公司都遭到了這樣的攻擊。

5.加密密鑰:當(dāng)以易于被黑客攻擊的格式存儲時,如20世紀(jì)70年代首次引入的數(shù)據(jù)加密標(biāo)準(zhǔn)(DES)的變體,加密密鑰可能給物聯(lián)網(wǎng)安全帶來巨大問題。盡管已經(jīng)證明數(shù)據(jù)加密標(biāo)準(zhǔn)(DES)安全性不足,但它仍然在使用。黑客可以利用加密密鑰竊聽通信,獲取對設(shè)備的訪問權(quán)限,甚至可以創(chuàng)建可以執(zhí)行惡意行為的惡意設(shè)備。

6. 緩沖區(qū)溢出:當(dāng)對固件進行編碼時,如果程序員使用不安全的字符串處理函數(shù),可能會導(dǎo)致緩沖區(qū)溢出,這將會出現(xiàn)問題。攻擊者花費大量時間查看設(shè)備軟件中的代碼,試圖找出導(dǎo)致不穩(wěn)定的應(yīng)用行為或漏洞,從而打開安全漏洞的路徑。緩沖區(qū)溢出可以允許黑客遠(yuǎn)程訪問設(shè)備,并且可以實現(xiàn)創(chuàng)建拒絕服務(wù)和代碼注入攻擊。

7. 開源代碼:開源平臺和庫使復(fù)雜的物聯(lián)網(wǎng)產(chǎn)品得以快速發(fā)展。然而,由于物聯(lián)網(wǎng)設(shè)備經(jīng)常使用第三方開放源代碼組件,這些組件通常具有未知或未記錄的源代碼,因此固件經(jīng)常被保留為無法抵御黑客的未受保護的攻擊面。通常,只需更新到最新版本的開源平臺就可以解決這個問題,但許多設(shè)備已經(jīng)發(fā)布,其中包含已知漏洞。

8.調(diào)試服務(wù):物聯(lián)網(wǎng)設(shè)備測試版中的調(diào)試信息為開發(fā)人員提供了設(shè)備的內(nèi)部系統(tǒng)知識。不幸的是,調(diào)試系統(tǒng)通常留在生產(chǎn)設(shè)備中,使黑客能夠訪問設(shè)備的相同內(nèi)部知識。

隨著新的物聯(lián)網(wǎng)產(chǎn)品迅速推向市場,企業(yè)可以盡快利用物聯(lián)網(wǎng)部署的諸多優(yōu)勢,并且不會對其安全性擔(dān)憂。

好消息是,上面列出的最常見的物聯(lián)網(wǎng)漏洞是可以避免的,并且可以在不給制造商帶來額外成本的情況下進行補救。在物聯(lián)網(wǎng)安全方面,一套良好的初始最佳實踐包括:

(1)升級物聯(lián)網(wǎng)設(shè)備上的固件,并更改默認(rèn)密碼。

(2)編制網(wǎng)絡(luò)上的物聯(lián)網(wǎng)設(shè)備清單,以便全面了解風(fēng)險。

(3)聯(lián)系部署企業(yè)網(wǎng)絡(luò)上的物聯(lián)網(wǎng)設(shè)備的制造商,詢問他們是否已經(jīng)考慮對常見漏洞進行修補。否則,要求他們在固件和物聯(lián)網(wǎng)設(shè)備中實施安全編碼實踐。

來源:企業(yè)網(wǎng)D1Net

電子發(fā)燒友App

電子發(fā)燒友App

評論