我們的世界、我們的社會、我們的家園和我們的工廠都變得更加自動化和互聯。物聯網傳感器網絡繼續擴散并滲透到我們生活的每一個環節。新興技術正在降低物聯網傳感器的成本,而改進的連接解決方案使傳感器能夠在比以前更多的偏遠地區使用。憑借更低的成本、更好的連接性和更長的電池壽命,傳感器和傳感系統無處不在。

傳感器現在被用于監測作物生長、牲畜健康和運動、病人康復、運輸集裝箱的運動、食品儲存和分配系統中的溫度,以及許多其他應用。這些技術的用例包括用于優化制造效率的工業傳感器系統以及監控關鍵系統,在這些系統中,故障可能會對財產甚至生命造成物理損害。

工業系統控制系統制造商早就意識到需要在其設計中解決安全問題,但對安全性的關注往往滯后。如果不解決安全問題,安全可能會受到影響。

構建物聯網傳感器設備和網絡的開發人員已經面臨許多挑戰。他們應該采用哪些新興的物聯網標準?應該使用哪些物聯網協議?在這個競爭激烈的新興領域,他們如何區分自己的 IoT 和 IIoT 產品?他們如何應對上市時間的挑戰?

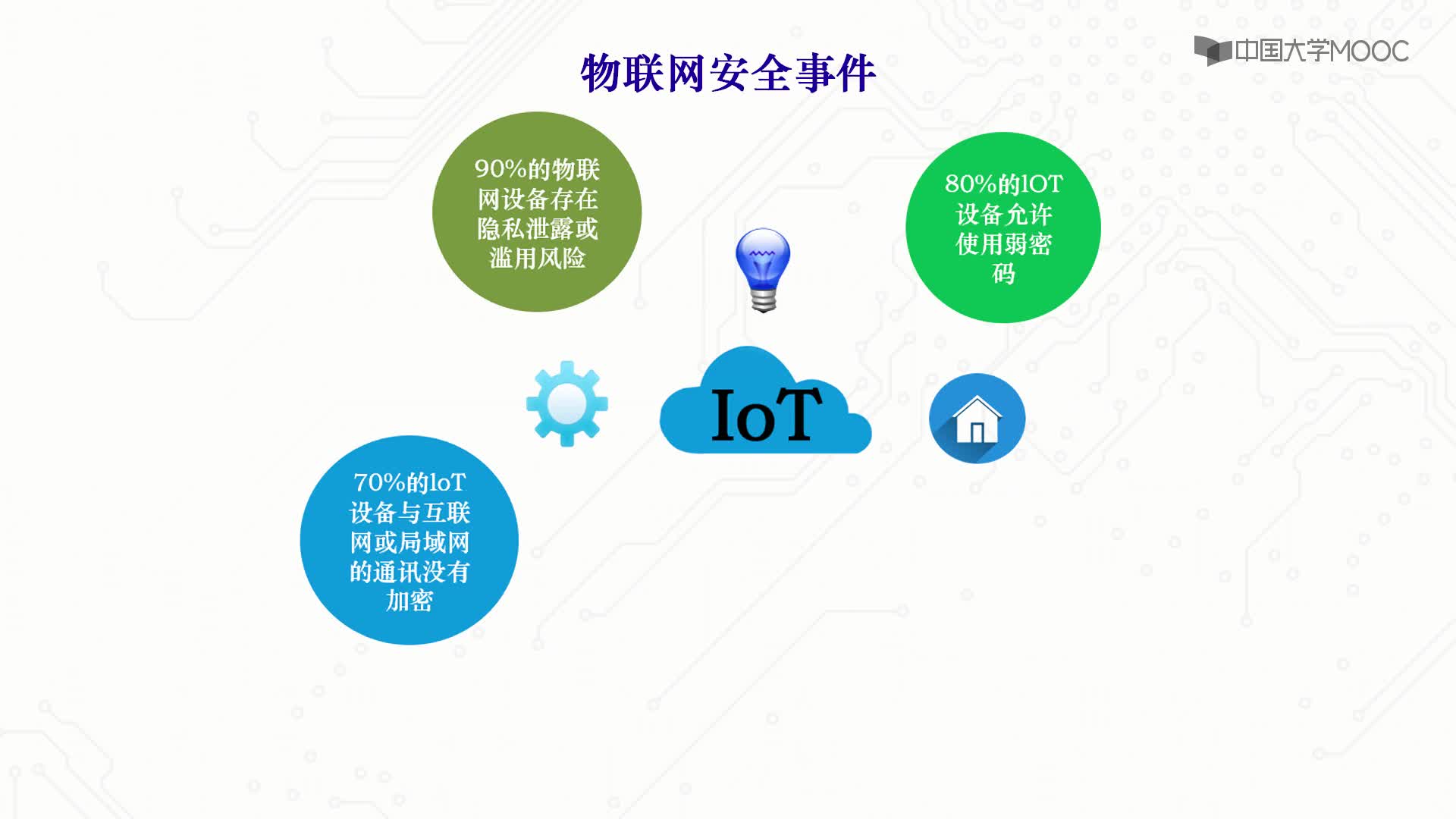

在所有這些挑戰和缺乏明確的網絡安全標準之間,在設備中構建安全性通常只是事后才想到的。因此,不安全設備的例子比比皆是,從帶有硬編碼密碼的醫療設備到帶有后門的家用路由器。物聯網傳感器設備也不例外,據報道有攻擊泄露 Wi-Fi 密碼的智能燈泡、通過連接互聯網的水族館溫度計被黑客入侵的賭場以及對 Zigbee 設備的多次攻擊。

具有嵌入式安全性的智能家居設備和傳感系統可以可靠地抵御大多數網絡攻擊。

然而,安全不一定是一個壓倒性的挑戰。通過包含一些基本的安全功能,制造商可以開發具有基本安全保護的物聯網設備,同時建立強大的安全基礎,以便在未來添加額外的安全功能。

嵌入式設備中的漏洞在考慮如何保護物聯網傳感器和設備之前,首先要考慮安全漏洞的來源,尤其是與嵌入式設備相關的安全漏洞。嵌入式設備中的大多數漏洞可分為以下三類之一:

執行

設計

部署

當編碼錯誤導致可在網絡攻擊期間被利用的弱點時,就會出現實施漏洞。緩沖區溢出攻擊是實現漏洞的典型例子。另一個常見錯誤是不正確地播種隨機數生成器,導致安全密鑰很容易被猜到。遵守軟件開發流程(例如 OWASP 安全軟件開發生命周期或 Microsoft 的安全開發生命周期)以及全面的測試流程有助于解決實施漏洞。

設計漏洞是由于在開發設備時未能包含適當的安全措施而導致的弱點。設計漏洞的示例包括使用硬編碼密碼、沒有用戶身份驗證的控制界面,以及使用以明文形式發送密碼和其他敏感信息的通信協議。其他不那么明顯的例子包括沒有安全啟動的設備,它允許未經身份驗證的遠程固件更新,或者包括旨在允許遠程訪問以調試和維護設備的“后門”。

部署漏洞與最終用戶在設備操作或安裝過程中引入的問題有關。其中包括未更改默認密碼、使用弱密碼、未啟用安全功能以及類似錯誤。不幸的是,對于許多物聯網設備,尤其是智能家居產品,最終用戶很難(如果不是不可能的話)實施更有效的安全解決方案。

為了解決這一弱點,政府正在推動監管,要求提高安全性。例如,加利福尼亞州和其他司法管轄區最近頒布了要求物聯網設備使用唯一密碼的立法,這是解決這一特定問題的重要第一步。

安全漏洞源于實施缺陷、設計缺陷或未能正確啟用和使用安全功能。

物聯網傳感器的安全注意事項安全對于所有物聯網設備都至關重要,傳感器設備也不例外。傳感器在物聯網解決方案中發揮著關鍵作用,收集驅動整個解決方案的數據。確保物聯網數據的完整性至關重要。

然而,在傳感器中構建安全性提出了一個獨特的挑戰。在設計傳感器設備時,成本通常是最重要的,為了節省成本,底層硬件通常缺乏高端平臺中的內置安全功能。盡管這些設備資源有限,但仍然可以包含關鍵的安全功能,盡管可能需要進行權衡。

例如,傳感器設計可能能夠支持加密,但由于處理能力和存儲有限,該設計可能只支持較短的密鑰長度,而不是更高端的平臺。由此產生的加密更容易使用暴力攻擊破解。然而,這個“缺陷”可能并不重要。那是因為當數據被解密時,它已經被物聯網系統使用并且不再有價值。

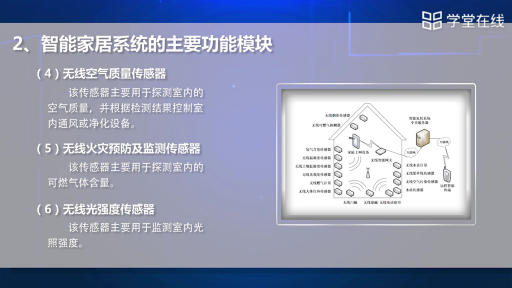

安全 IoT 傳感設備的組件 安全 IoT 傳感設備有四個基本組件:安全啟動、安全固件更新、安全通信和數據保護。

安全啟動安全啟動利用加密代碼簽名技術來確保設備僅執行由設備 OEM 或其他受信任方生成的代碼。在具有安全引導功能的設備中,引導加載程序在加載映像之前計算固件映像上的加密安全哈希。將此哈希值與存儲的哈希值進行比較,以確保圖像是真實的。存儲的哈希值的加密簽名可防止惡意第三方欺騙軟件負載,確保僅允許執行來自 OEM 的軟件。

安全固件更新安全固件更新確保可以更新設備固件,但只能使用來自設備 OEM 或其他受信任方的固件。與安全啟動一樣,加密安全哈希驗證用于在固件存儲在設備上之前對其進行驗證。此外,物聯網設備可以使用機器對機器的身份驗證方法在下載新固件映像之前對升級服務器進行身份驗證,從而增加了另一層保護。

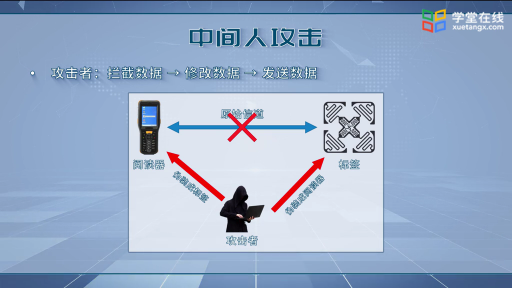

根據定義,安全通信物聯網設備將支持與其他設備的遠程通信。通信機制因設備而異,但可能包括從 BLE 和 Zigbee 到 Wi-Fi、蜂窩數據和以太網的無線協議。無論傳輸機制和通信協議如何,確保所有通信都是安全的很重要。應盡可能使用傳輸層安全 (TLS) 或數據報傳輸層安全 (DTLS)。對于在協議中內置加密但存在已知加密漏洞的常見無線協議,例如 Zigbee 或 BLE,在應用層進行加密提供了額外的保護。

數據保護工程師應考慮對存儲在設備上的任何敏感數據進行加密。許多大型數據泄露是由從被盜或丟棄的設備中恢復的數據造成的。安全協議在數據通過網絡傳輸時為數據提供保護,但在數據存儲在設備上時不保護數據。

安全物聯網傳感設備的四個基本組成部分

為傳感器網絡實施安全性 在傳感器網絡中實施安全性提出了一些額外的獨特挑戰。如前所述,許多物聯網傳感器都是低成本設備,其設計僅具有核心設備操作所需的資源,并且沒有額外的計算能力來實施復雜的網絡安全解決方案。

由于這些設備通常部署在“現場”,它們也可能受到物理和近距離攻擊。黑客可以物理訪問設備,然后嘗試使用可用的通信端口對其進行攻擊。黑客還可以從物理上獲取(購買或竊取)類似設備,將其帶到他們的實驗室,然后將其拆除或監控通信總線以尋找漏洞。通過物理接近攻擊,黑客還能夠利用短距離無線通信協議中的漏洞。甚至有報道稱黑客使用無人機發起基于近距離的攻擊。

一種替代方法是咬緊牙關,利用能夠在傳感器設備本身中實現核心安全服務的硬件平臺。雖然這會增加制造設備的成本,但為了節省幾美元而犧牲安全性通常是一種短視的權衡。

作為另一種選擇,或者除了保護傳感器設備,制造商和供應商必須解決整個網絡的安全問題。物聯網傳感器通常與執行數據收集或分析的網關或邊緣設備通信。網關或邊緣設備必須為自身提供高級別安全性,并為其收集數據的傳感器提供保護。

摘要安全性是所有物聯網設備的要求,無論設備或它捕獲的數據多么小或看似微不足道,都應優先考慮。通過添加一些基本功能,包括安全啟動、安全固件更新、安全通信、數據保護和用戶身份驗證,可以顯著提高任何設備的安全性。

全面的安全分析可以識別攻擊向量并確定安全要求的優先級。工程師可以使用這些信息來優先開發安全功能。只有在設備本身中包含安全性,我們才能確保連接物聯網的傳感器和傳感系統免受網絡攻擊。

電子發燒友App

電子發燒友App

評論